记乌克兰一起使用物联网设备为跳板的攻击活动

背景

近期,安恒威胁情报中心监测到一起通过rtf文档漏洞投递恶意文档的攻击活动,猎影实验室对之进行了分析,该活动攻击目标地区似为乌克兰,在攻击活动中发现攻击者使用物联网设备(华硕路由设备)作为C2回连及数据存储,攻击者似乎对Discord(一款专为电子游戏社区设计的免费网络即时通讯软件)和Telegram(即时通讯软件)的数据感兴趣,通过关联分析,基本确信该活动的始作俑者为乌克兰一名大学生。

分析

恶意文档名为“Питання для КІТ-416В.rtf”(关于KIT-416B的问题),并且利用了

CVE-2017-11882漏洞。

打开文档后会从ghostspirit.ddns[.]net(77.122.11[.]153)的6666端口下载恶意程序,

并释放伪装为文件名msword.exe和msexcel.exe的程序,并且图标也进行了相应的伪装。

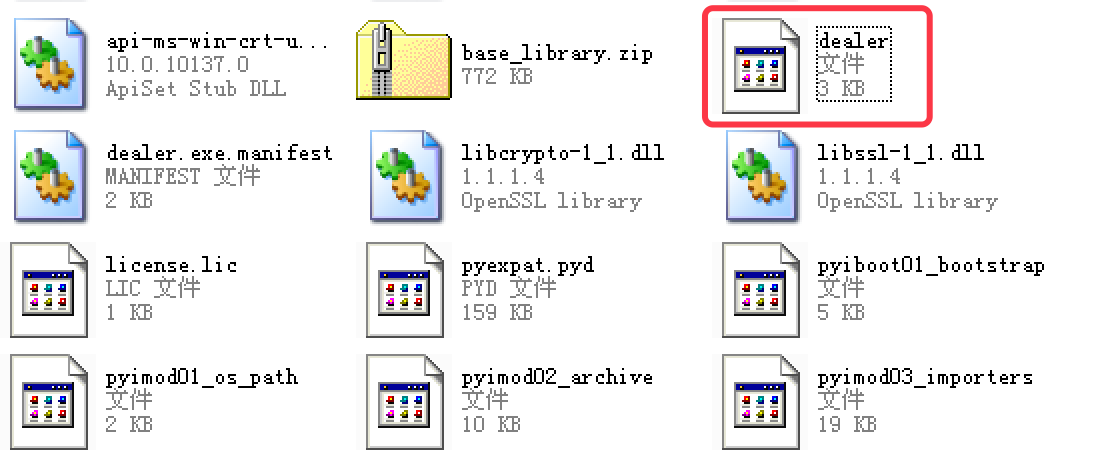

这两个exe程序为python通过PyInstaller转成exe的文件,msexcel.exe实际的名称为dealer,

并且都使用了PyArmor进行混淆加密,可以保护Python脚本的二进制代码不被泄露。

从python打包信息可以看出,打包的机器名为“deus”。

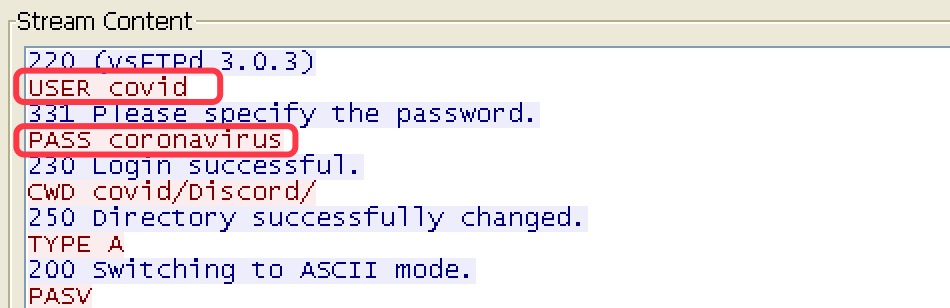

接着我们再观察一下样本行为,发现样本会进行ftp操作,收集数据并上传,账号密码为

covid / coronavirus

通过登录访问,发现covid目录下已经存在一些数据,

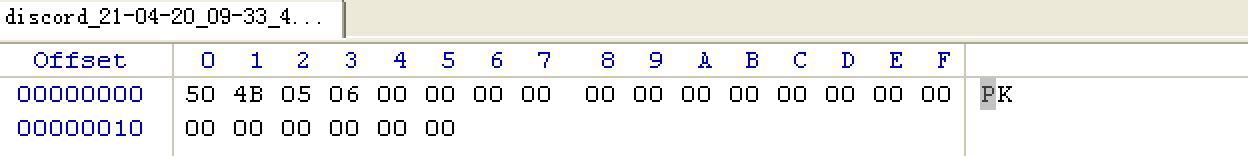

有一个discord目录,和其它压缩包,discord目录中的文件并没有什么实质性内容,

这里的discord似为一款专为电子游戏社区设计的免费网络即时通讯软件。

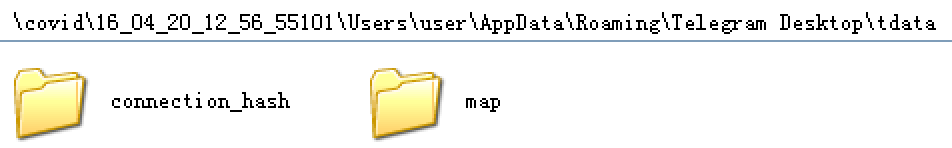

Covid目录下的其它压缩包,包含Telegram(即时通讯软件)相关的数据,tdata目录存储了Telegram的一些缓存内容。

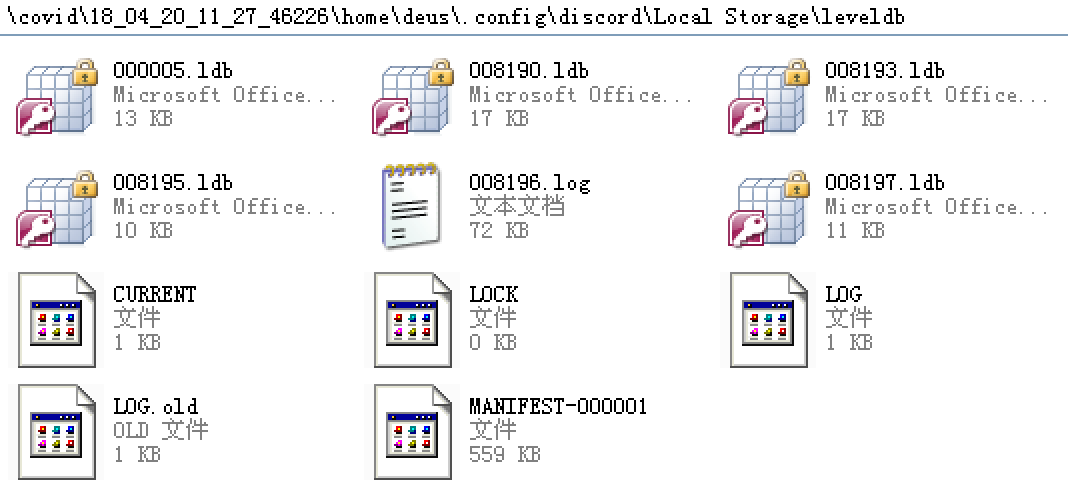

其中一个压缩包比较特殊,看着是linux上的discord数据,并且需要关注的是这台机器的用户名为“deus”,在前面恶意python打包程序里出现过,是打包程序机器名称。可能是攻击者拿自己的电脑做测试留下的数据。

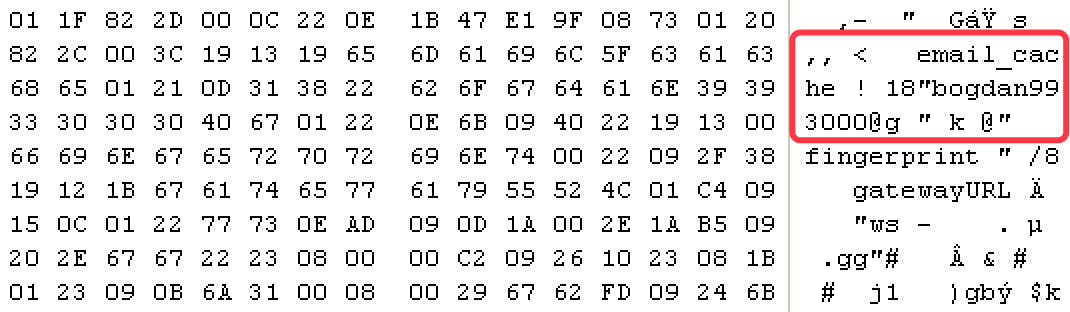

接着看这个压缩包内leveldb内的ldb文件内容,ldb存储了discord用户相关的数据,然后惊奇的发现了一个邮箱地址“bogdan993000@gmail[.]com”,

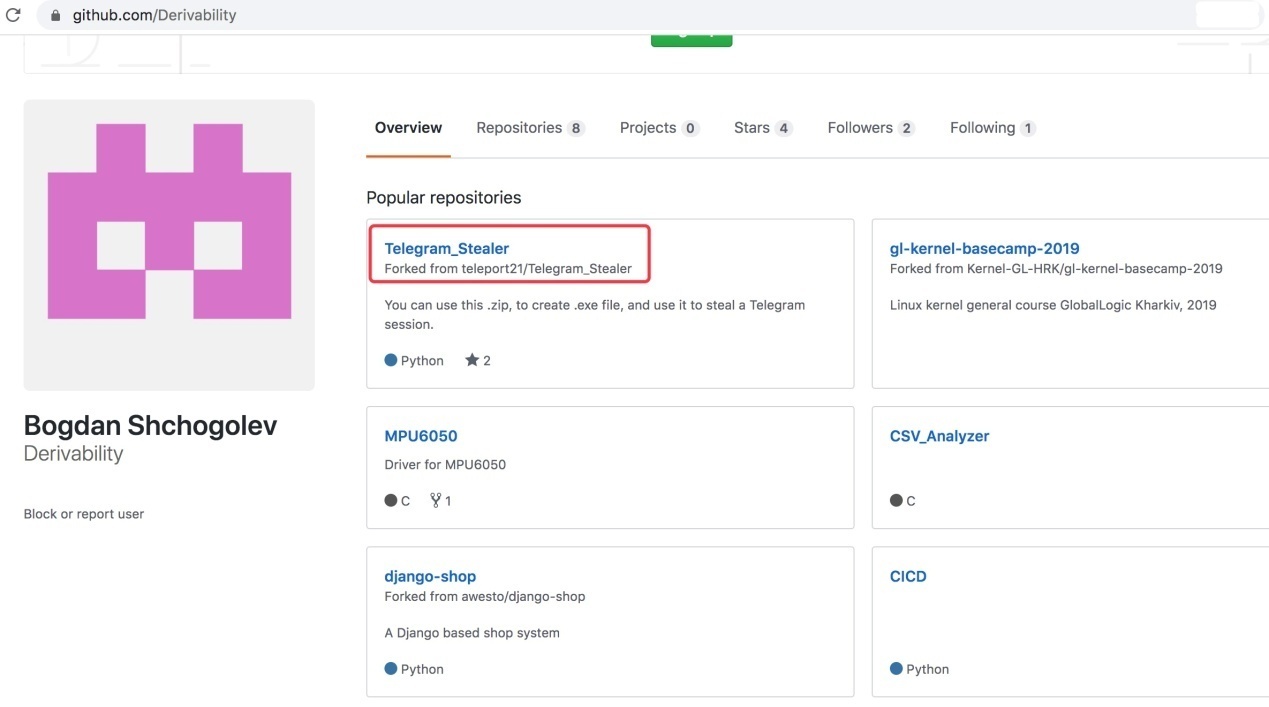

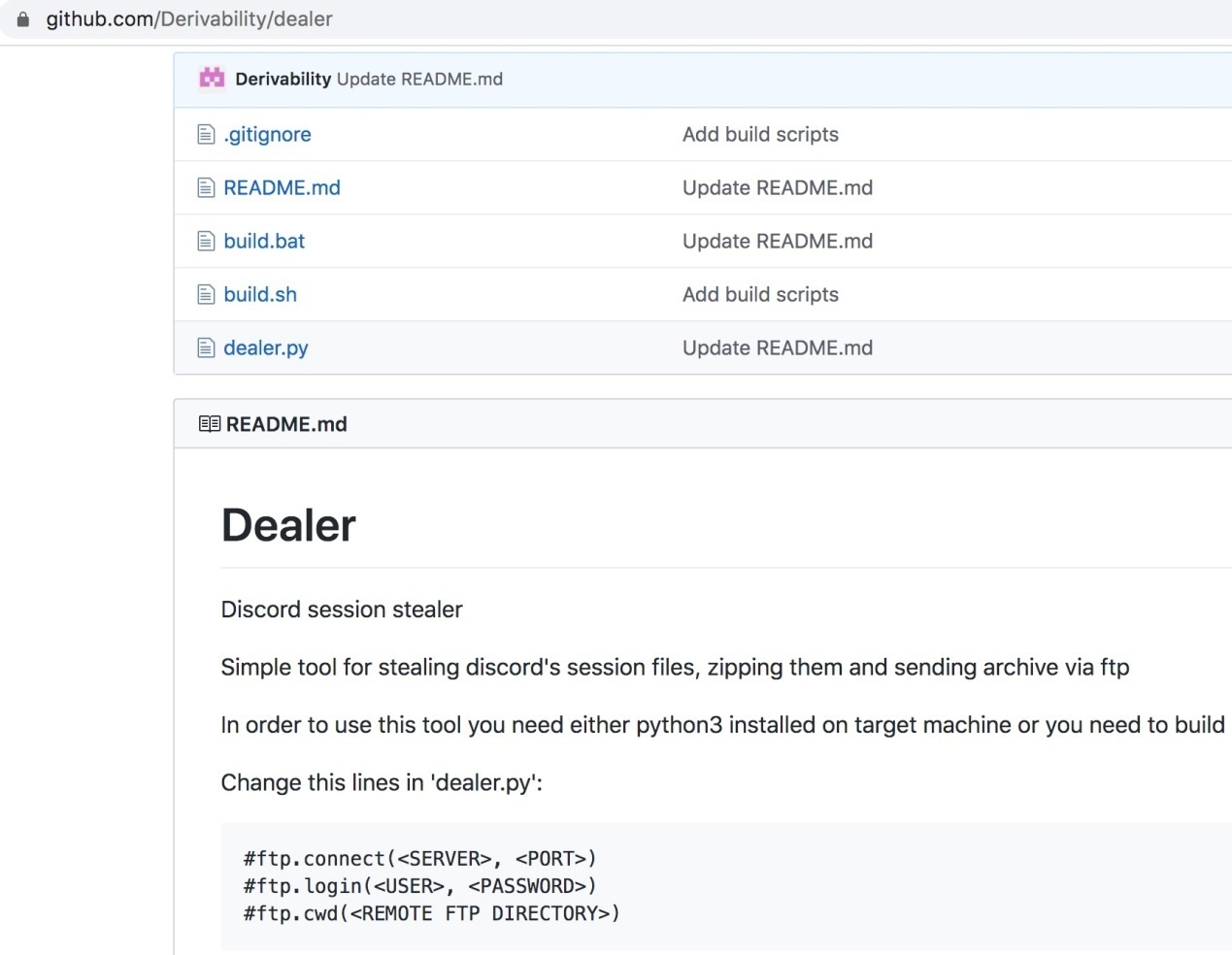

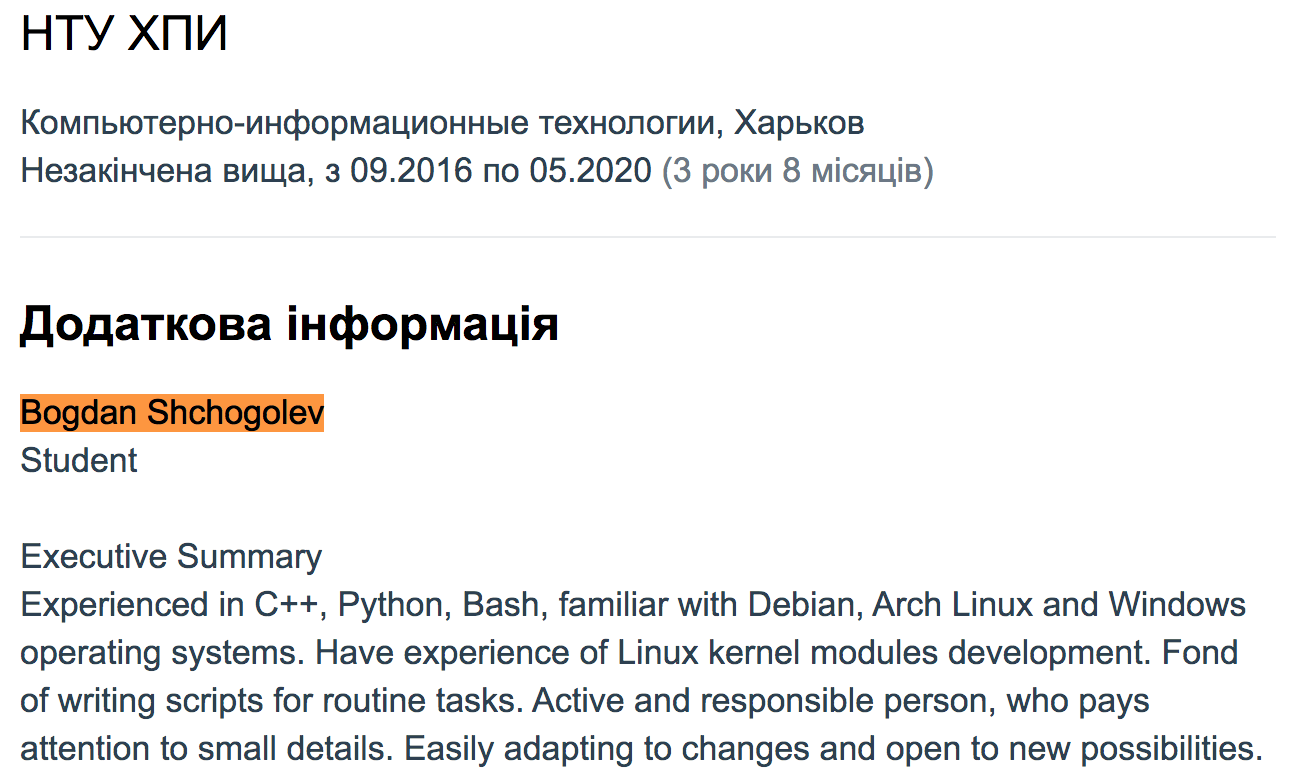

通过查找,发现了一位名为Bogdan Shchogolev(Derivability)的github,

这个github上还fork了一个python编写的名为Telegram_Stealer的项目,

该项目和FTP的数据内容相符合,

另外该用户还在github上创建了名为“dealer”的项目,即为Discord session stealer,和前文msexcel.exe功能相符。

那么这个github用户基本可以确定就是攻击者。并且是乌克兰一所高校的大学生。

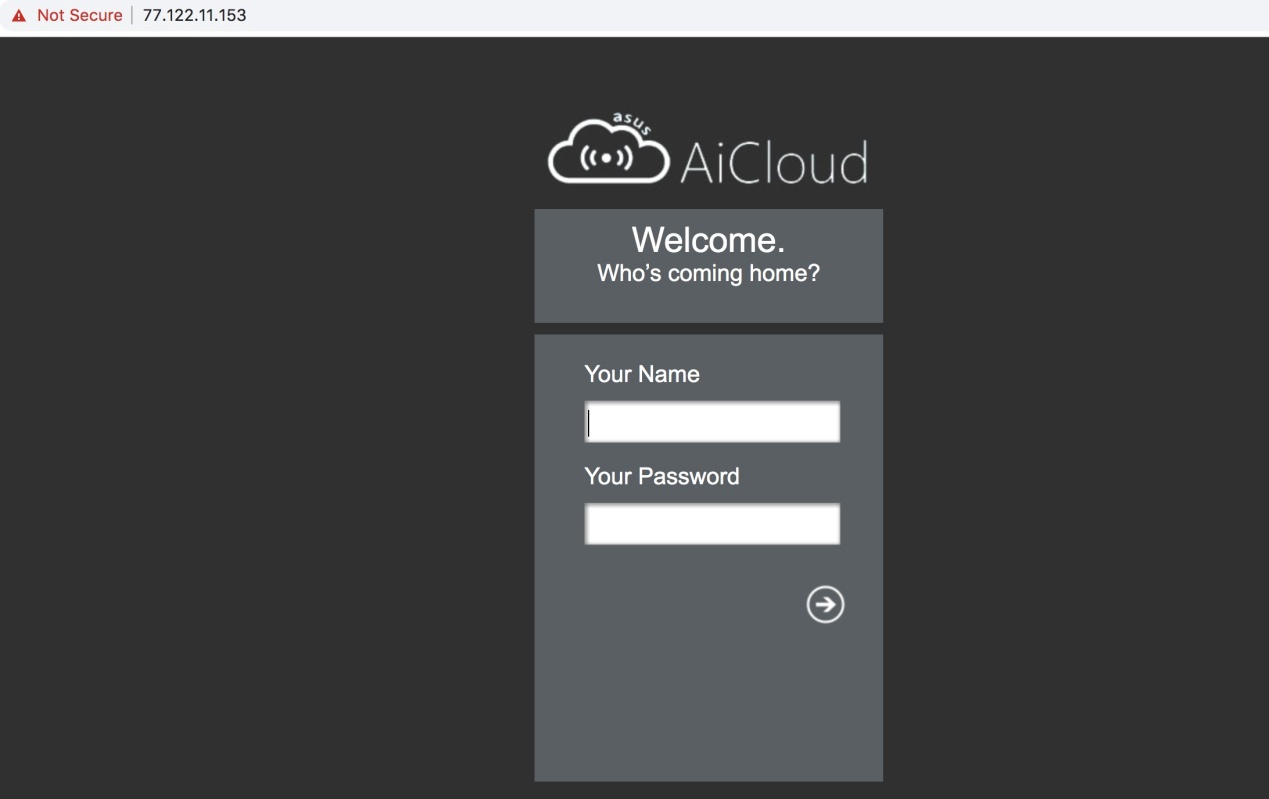

另外回连IP(归属地为乌克兰)上页面为AiCloud,似为华硕路由设备。此处并未验证设备是否原本就为这位攻击者所有。

防御建议与总结

企业应当注重培养人员安全意识,不轻易打开未知来源的邮件及附件,不随意点击未知链接,不随意打开未验证可靠来源的文档。及时为信息系统打好补丁。

部署安恒APT预警平台,安恒APT预警平台能够发现已知或未知的威胁,APT预警平台 的实时监控能力能够捕获并分析邮件附件投递文档或程序的威胁性,并能够对邮件投递,漏洞利用、安装植入、回连控制等各个阶段做强有力的监测。结合安恒威胁情报系统,可将国内外的威胁数据进行汇总,并分析整个攻击演进和联合预警。

猎影实验室将持续关注网络安全动态。

IOC

38148e96e9ae5d6b9a4a6cdf2caccfe8

d88be613dc2f7cd14521aeebecfae2a8

89377fbb483f85f0f1a96e87a21245e6

ghostspirit.ddns[.]net

77.122.11[.]153