雇佣黑客?印度网络安全公司与Donot组织针对多哥活动家的攻击活动相关联

摘要

近日媒体披露在2019年12月至2020年月期间针对多哥(西非国家)一名著名活动家(简称HRD)的高针对性网络攻击活动,并以高置信度将其归因于Donot Team威胁组织。该组织意图向目标的数字设备植入间谍软件,以进行非法的监视活动。这是Donot Team组织首次针对南亚地区以外的网络攻击活动。

研究人员调查发现,攻击中所使用的间谍软件和网络资产与Donot Team组织存在强关联,该组织此前曾与印度、巴基斯坦和南亚邻国的相关网络攻击有关。在本次调查中发现的记录显示,Donot组织的Android间谍软件攻击目标包括数百名南亚和中东地区的个人。

另外,研究人员还发现针对多哥HRD的间谍软件所使用的基础设施与印度网络安全公司Innefu Labs存在联系。

事件背景

在2019年12月至2020年1月期间,当时正值多哥总统大选的政治敏感时期,一位著名的多哥活动家(HRD)遭到了具有印度国家背景的Donot Team威胁组织的针对性网络攻击。

出于安全原因,该名HRD并未透露姓名,并在疑遭攻击期间向研究人员实验室求助,经调查后发现,Donot Team组织企图通过Android和Windows平台间谍软件入侵其设备,由于这名HRD具备良好的安全意识,导致攻击失败。

攻击经过

第一次攻击-使用WhatsApp假装成熟人以换取信任

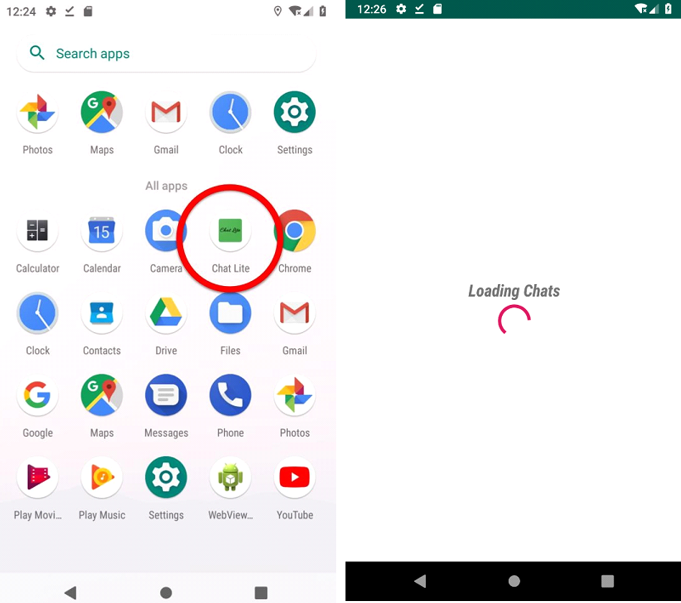

2019年12月16日,攻击者向HRD发送WhatsApp消息,假装认识HRD以减少对方的怀疑,并在聊天过程中试图说服HRD安装一个被称为Chat Lite的Android聊天软件。

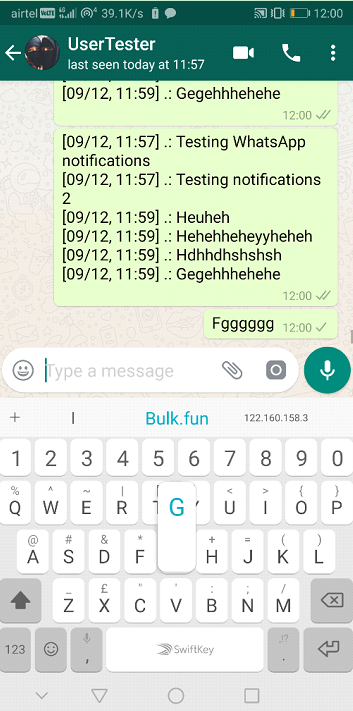

可疑的WhatsApp信息

由于该HRD是讲法语的,而攻击者的电话号码显示来自印度,在沟通过程中,攻击者使用了诸如“bonjour”之类的法语单词和奇怪的英语措辞,迅速引起HRD的怀疑。

攻击者还向HRD发送了两个Chat Lite应用程序的下载链接,当时,HRD已经意识到这些WhatsApp信息非常可疑,为了收集更多信息,要求攻击者提供新链接,这些信息对后续追踪该攻击活动带来了很大的帮助。

HRD没有点击这些链接,而是将可疑信息的相关截图转发给研究人员实验室。经分析后发现,WhatsApp信息中的两个链接都指向https://bulk[.]fun/网站,并以两个随机字符作为结尾,该网站似乎是攻击者运营的URL短链接,每个链接都将目标重定向到恶意的Android应用程序。

研究人员对Chat Lite应用程序进行分析,发现其与Donot组织使用的“StealJob”Android间谍软件家族相关。

该Android应用程序伪装成一个名为ChatLite的聊天应用程序,但它实际上是一个定制开发的Android间谍软件工具,一旦在目标设备上成功部署,攻击者就可以从受害者的移动设备上收集敏感数据并执行其他恶意操作。

通过列举用于传递恶意软件的URL短链接,研究人员确定了211个Android

恶意软件样本。这些样本大多数是名为StealJob的间谍软件的不同变体。StealJob恶意软件归因于Donot组织,在针对巴基斯坦组织的攻击中使用。

第二次攻击-使用定制的网络钓鱼电子邮件

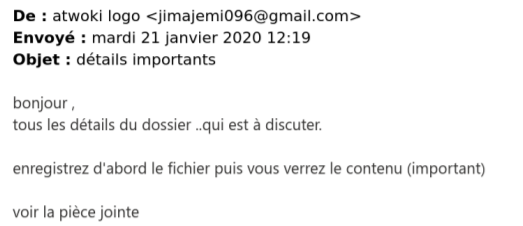

2020年1月21日,即第一次攻击失败的一个月后,攻击者再次瞄准该HRD。向其发送由法语编写的钓鱼电子邮件,该邮件由账号由jimajemi096@gmail[.]com,用户名为多哥语“atwoki logo”的账号发出。邮件内容翻译如下:

主题:重要细节

你好,这是将要讨论的文件的所有细节。

首先,保存文件,然后你会看到内容(很重要),见附件。

电子邮件包含一个恶意文档附件,它试图利用微软Office中的CVE-2017-0199安全漏洞。如果文档在包含该漏洞的word版本中打开,将安装名为“YTY”的Windows间谍软件,一旦安装成功,攻击者可获得目标电脑的完全访问权。

YTY是一个模块化的恶意软件框架,于2018年被首次披露,多个安全公司将“YTY”归因到Donot Team组织。该间谍软件可用于从受感染的计算机和任何连接的USB驱动器中窃取文件,记录击键,定期对计算机进行屏幕截图,并下载其他的间谍软件组件。

这一攻击企图被HRD的电子邮件安全系统所阻挡。这封电子邮件和所附的恶意文件触发了一个自动安全警报,导致该电子邮件被隔离,导致攻击失败。

潜在受害者

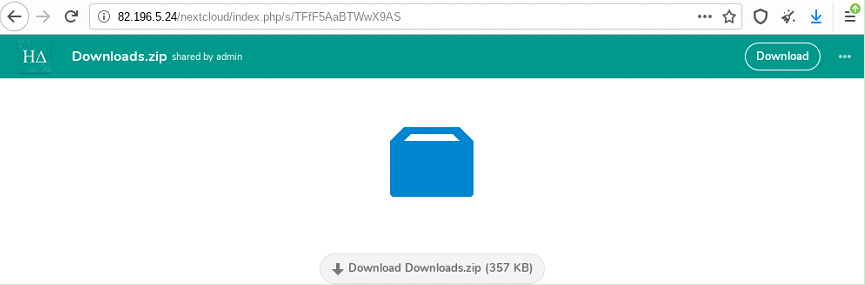

研究人员关联分析了Donot Team在攻击中使用到的网络资产,发现了许多通过URL短链接共享的Nextcloud链接。Nextcloud是一个开源软件产品,允许个人或组织运行自己的文件存储和协作平台。

这个Nextcloud服务器与bulk[.]fun网址托管在同一服务器上,IP地址为82.196.5[.]24。攻击者使用同一台服务器来托管最初的Android间谍软件、bulk[.]fun URL短链接,以及现在的Nextcloud,这表明三者之间存在紧密的联系,并由同一攻击者控制。

攻击者曾使用Nextcloud服务器在其团队成员之间分享文件、备份文件和间谍软件样本,由于其没有设置严谨的权限访问,导致外界可以公开查看这些短链接。研究人员再次下载了Nextcloud服务器上托管的所有可公开访问的URL,在其中发现攻击者共享了一个名为Downloads.zip的压缩文件,其中包含两个SQL数据库文件。SQL文件是通常由数据库服务器生成的文本文件,通常用于在服务器之间备份或传输数据。

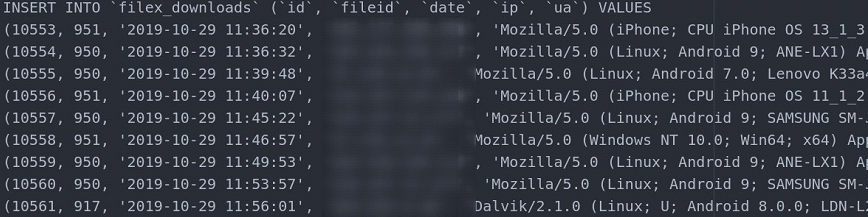

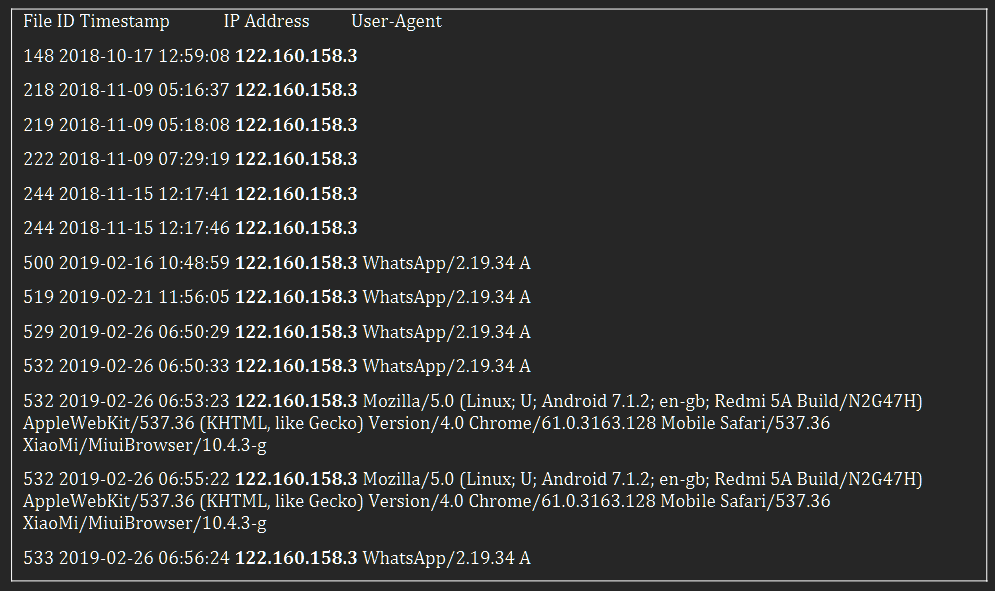

数据库文件显示了攻击者及其目标与攻击服务器的连接信息,以及攻击者的Android间谍软件分发系统和URL短链接服务的日志和记录。每个URL短链接的点击都有文件ID、时间、IP地址和目标的设备型号。

下面的热图显示了根据下载者的IP地址下载间谍软件的地理区域。

图中的IP地理定位只能作为是实际物理位置的参考。

这些SQL文件是在2019年10月31日创建的,从图中可以看出,中国可能存在一些在2019年10月份期间遭Donot Team攻击的受害者。另外,热图没有包含针对多哥的记录,这表明攻击者旨在2019年11月或12月初的某个时间点针对多哥HRD。

与Donot组织的关联

研究人员在调查阶段汇总了攻击者用作提供Android间谍软件的基础设施,并在VirusTotal恶意软件数据库中搜索bulk[.]fun域名,发现了同一Android间谍软件的其他样本。一个名为Kashmir_Voice_v4.8.apk,另一个名为SafeShareV67.apk,这两个样本被多个反病毒安全厂商认定为与Donot Team组织存在联系。

研究人员收集到数百个属于Donot Team的短链接指向攻击者服务器上托管的Android应用程序,这些链接表明攻击者正在大规模地分发Android间谍软件。并可能为特定目标生成独特的链接,以更好地追踪哪个目标点击了间谍软件链接。另外,一些链接指向与Donot Team相关的Windows间谍软件基础设施和凭证钓鱼网站。

研究人员将本次攻击事件被归因到Donot Team,因为其在攻击中使用到的基础设施与该组织存在关联,而使用的Windows间谍软件工具“YTY”和Android间谍软件“StealJob”都是该组织的定制化间谍软件工具。

Donot(APT-C-35、肚脑虫)是一个疑似具有印度背景的APT组织,自2018年以来,该组织就针对南亚地区的组织和个人进行网络攻击活动,主要攻击目标为巴基斯坦和克什米尔等南亚地区,以窃密目标群体设备敏感信息作为主要目的。并且同时拥有针对Windows与Android双平台的攻击能力。这次针对多哥活动家的攻击超出了该组织以往活动的已知地理区域。

根据公开信息来看,研究人员目前还不能确定Donot Team是一个整体,还是几个共享定制工具和基础设施的威胁组织集合。

从IP地址关联到Innefu Labs

研究人员在对StealJob间谍软件的独特通信协议的服务器进行扫描时,发现另一个似乎被攻击者用作测试其间谍软件功能的C&C服务器。这个服务器与针对多哥HRD的StealJob样本C&C服务器使用了相似的域名(mimeversion[.]top和mimestyle[.]xyz),相同的托管提供商(美国云计算公司Digital Ocean)和相同的定制恶意软件,这些相似点表明该测试服务器与针对HRD的攻击有密切联系。

测试服务器mimeversion[.]top上有一个可公开访问的目录,里面包含Donot Team在受感染测试设备中上传的数据,里面包含被攻击Android手机的屏幕截图,这些截图是攻击者在测试其Android间谍软件的屏幕截图和键盘记录功能时创建的。

在其中一张截图中,显示了一个被感染的测试设备和一个名为 “UserTester “的测试WhatsApp账户之间的WhatsApp信息。Android键盘应用自动建议了两个不同的URL,其中一个是bulk[.]fun,即最初发送给多哥HRD的攻击域名。第二个URL是位于印度的IP地址122.160.158[.]3。

对IP地址122.160.158[.]3的被动DNS解析记录显示,域名server.authshieldserver[.]com自2016年底以来一直指向IP地址。公共域名注册记录显示,这个域名为一家名为Innefu Labs的印度新德里网络安全公司所有,虽然这个IP地址不是Innefu Labs注册的,但它被该公司使用。该WhatsApp截图表明Donot Team在进行间谍软件功能测试时使用的bulk[.]fun域和Innefu Labs的IP地址122.160.158[.]3与针对多哥HRD的攻击存在联系。

另外,研究人员在托管URL短链接和Android间谍软件的服务器上发现两个SQL数据库文件,里面有关于122.160.158[.]3 IP地址的使用记录。

从上图中可以看到,在2018年10月至2019年2月的四个月内,Innefu Labs的IP地址122.160.158[.]3从APK分发服务器中下载了10个独特的文件。其中两个请求是在2019年2月26日从一部带有小米红米5A用户代理字符串的手机中发出的。

另外,在bulk[.]fun间谍软件服务器上发现的服务器日志显示,在针对多哥HRD的攻击进行之前,InnefuLabs的IP连接到Donot团队的攻击基础设施接近一年。2019年2月19日,可以在日志中看到相同的用户代理。但这次的请求来自IP地址193.169.244[.]74,该地址被分配给乌克兰主机提供商Deltahost。

这个Deltahost VPS IP在SQL数据库中被记录为2018年9月至2019年3月期间357个恶意和测试APK文件的上传IP。数据库记录显示,Deltahost服务器被用作私人VPN或代理,试图掩盖攻击者的位置,

只有负责这些攻击的成员才具有特定的凭证,将Android间谍软件上传到攻击服务器并使用私人VPN服务器。同一设备从InnefuLabs的IP和私人VPN服务器的连接表明,同一个攻击者可以进入Innefu Labs的内部网络和Donot Team的攻击基础设施。

Innefu实验室的IP地址分别出现在bulk[.]fun攻击服务器的日志中,并再次与测试间谍软件截图中的bulk[.]fun域名一同出现,表明InnefuLabs与用于攻击多哥HRD的bulk[.]fun服务器有着密切的联系。此外,使用带有印度电话号码的WhatsApp账户来发送间谍软件表明攻击者位于印度,而Innefu Lab公司同样也位于印度。

目前没有证据表明Innefu Labs参与到归咎于Donot Team的所有攻击活动。但部分证据有力地表明,Innefu实验室至少与Donot Team的一部分攻击基础设施的运作密切相关。

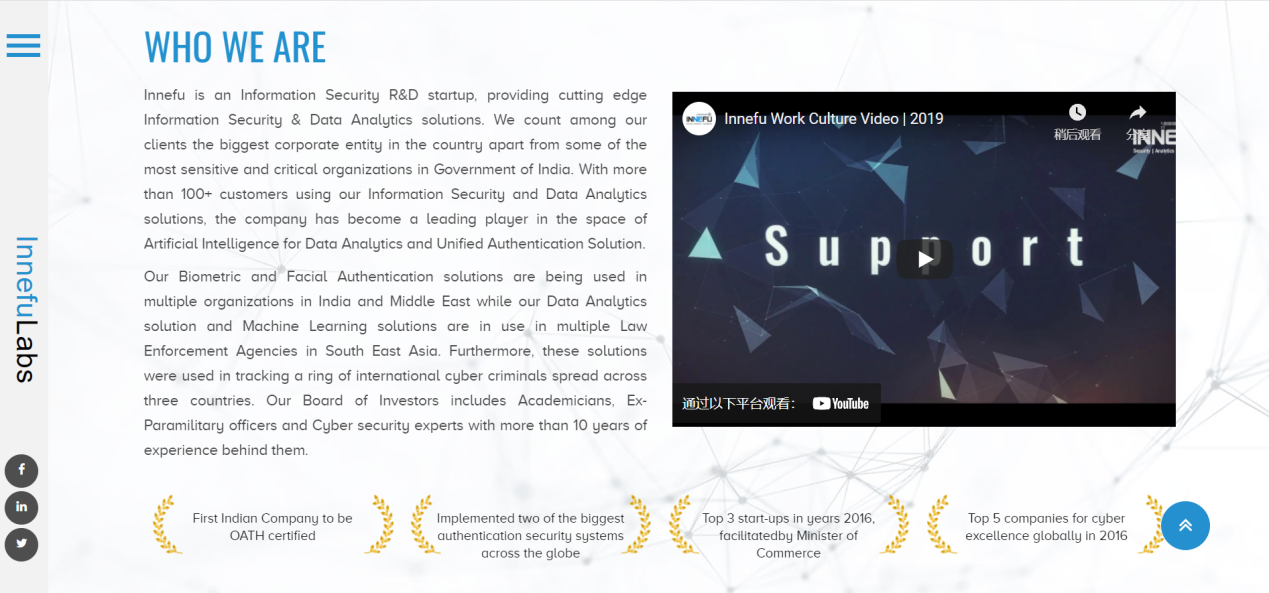

Innefu Labs公司介绍

Innefu Labs Pvt. Ltd.是一家位于印度新德里的网络安全公司,该公司为执法部门和国防部门开发网络情报解决方案,包括社交媒体监测、面部识别系统和预测性警务系统。

Innefu Labs公司官网页面(http://www.innefu[.]com)

研究人员曾就针对多哥攻击事件致函Innufu Labs公司,该公司回复表示否认参与过Donot Team组织和针对多哥活动家的数字攻击活动。回复的重点大致如下:

- Innefu与多哥政府或其任何机构没有接触。未曾向多哥政府或其任何机构出售任何数字监控工具或任何其他服务。

- Innefu从未提供任何数字监控工具或服务,以对活动家和活动家进行监控。

- Innefu从未在指定时间段内向任何国家出口过任何数字监控工具或服务

- 虽然公司没有明确的相关法律政策,但确实在遵循印度的法律和准则。

- Innefu从未听说过任何 “Donot Team”,也不曾与这个 “Donot Team “存在任何关系。

另外,该公司似乎没有公开宣传进攻性网络攻击服务,但有支持性证据表明,该公司正在从事网络监控活动。

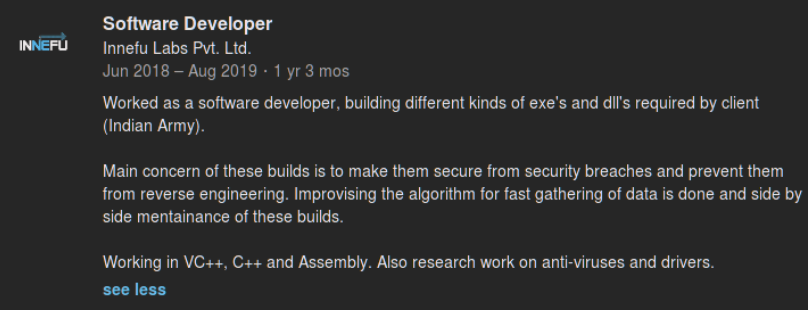

研究人员审查了InnefuLabs现任和前任员工的LinkedIn公开资料。发现一名在2018年6月至2019年8月为Innefu Labs工作的软件开发人员,资料显示他使用C++语言开发软件,其描述包括 “防止他人进行逆向工程”、”反病毒的研究工作 “和”[改进]快速收集数据的算法”,这表明他可能致力于非常具体的反检测和数据收集技术的间谍软件开发工作。

另一名前任雇员的公开简历中明确表明,其早在 2010 年 12 月期间就在 Innefu Labs 开发间谍软件。

这表明 Innefu Labs此前已参与从事攻击性网络解决方案和间谍软件的开发,而不是公开宣称的那样,仅仅是防御性网络安全公司。

雇佣黑客

InnefuLabs和本次攻击之间的联系显示了存在明显的 “雇佣黑客 “行动迹象。”雇佣黑客 “攻击指的是由黑客组成的威胁组织代表付费客户进行的攻击性网络行动。这些客户可能包括国内政府机构、外国政府或商业实体。网络行动可用于情报收集、破坏性攻击(如破坏工业系统)或经济获益。

目前,对于雇佣黑客行业的相关资料较为稀少,由于监管和法律监督不力,公司可以自由地将其技术和服务出售给私人客户或其他国家,然后翻过来使用这些技术来跟踪和监控指定目标。而这些 “黑客雇佣 “公司在宣传合法的网络安全服务的同时,却暗地为客户提供进攻性的数字攻击。

结论

Donot Team在使用Android和Windows定制化的间谍软件工具集针对多哥活动家的攻击表明,该组织的攻击目标是非常明确的,目前不排除有其他攻击者参与了针对HRD的攻击开发的可能。

根据这项研究中收集的证据,研究人员认为 Innefu Labs 以“黑客雇佣”的形式参与了Donot Team间谍软件工具的开发和部署,以及针对多哥HRD攻击相关的基础设施管理。

参考链接

https://www.amnesty.org/en/latest/news/2021/10/togo-activist-targeted-with-spyware-by-notorious-hacker-group/

https://www.amnesty.org.uk/files/2021-10/FINAL- Hackers-for-Hire in West Africa.pdf?VersionId=Z9PiZVsLbKa6_oR_verh5U_iC0RXqJm6