【安全资讯】针对航空行业的SPACE RACE社会工程攻击

2020年5月初,Telsy研究人员分析了一些基于社会工程的攻击,这些攻击是通过流行的职业社交网络LinkedIn进行,旨在针对在航空航天和航空电子领域工作的个人。研究人员将该行动称为“SPACE RACE”。

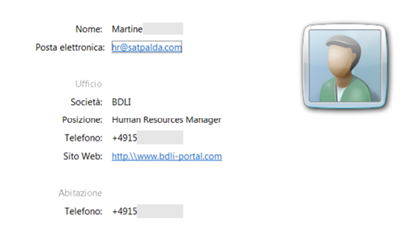

攻击者使用了一个看似真实的LinkedIn虚拟身份,伪装成一家卫星图像公司的HR人员。通过内部私信与目标联系,邀请目标下载一个包含虚假工作假期信息的附件。

VCF文件利用了去年的一个漏洞(ZDI-19-013, zdi - can6920),当用户单击网站链接时执行本地文件。如上图所示,网站URL以“http:\\”开头,"而不是用" http:// ":使用这个技巧,攻击者能够引用包含在本地http文件夹中的可执行文件,并将其命名为www.bdli-portal.com。当单击VCF链接后触发可执行文件时,它将打开浏览器指向的URL。然而,恶意软件在后台写了一个名为windows的新文件,包含一个已编码的Powershell脚本,最终,在其他一些基于powershell的阶段之后,感染链被设计用于下载并执行一个名为“chrome.exe”的新可执行文件。

chrome.exe文件的目的是下载最终的植入和持久性维护受害者系统。可执行文件使用自定义算法来解密用于通信的字符串,命令与控制(CnC)服务器位于IP地址37.120.146.73。命令和控制通信通过连接、发送和recv执行属于ws2_32的函数。

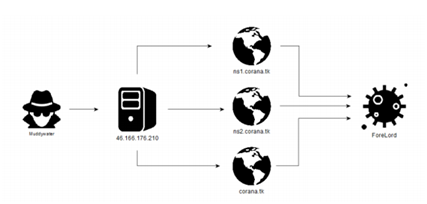

研究人员调查了一些代码和网络基础设施重叠,表示该行动与Muddywater组织有关。恶意IP地址(46.166.176.210)重叠域名是" corana.tk ",这个域是Muddywater在之前的攻击中使用的,在此期间它传播ForeLord(又名DNSLord)植入,如下图所示