【安全资讯】Palmerworm组织结合使用自定义恶意软件发起间谍活动

Symantec威胁中心团队发现了由Palmerworm组织(又名BlackTech)发起的新间谍活动,其中涉及一套全新的自定义恶意软件,这些攻击针对的目标来自日本,美国和中国以及中国台湾。

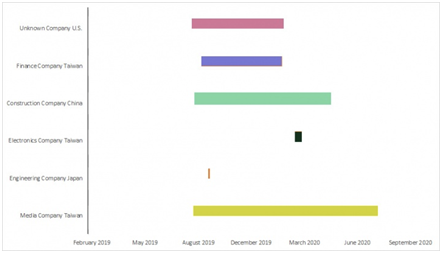

攻击发生在2019年,持续到2020年,针对媒体、建筑、工程、电子和金融领域的组织。

Palmerworm在此活动中结合使用了自定义恶意软件,双重用途工具和偏远地区策略。在定制的恶意软件家族中,我们看到它使用:

1.Backdoor.Consock

2.Backdoor.Waship

3.Backdoor.Dalwit

4.Backdoor.Nomri

除了提到的四个后门程序外,我们还看到该小组使用了自定义加载程序和网络侦察工具,Symantec将其检测为Trojan Horse和Hacktool。该小组还使用了几种双重用途的工具,包括:

1.Putty –攻击者可以利用其进行远程访问,泄露数据并将其发送回攻击者

2.PSExec –是合法的Microsoft工具,可以被恶意行为者利用,并用于跨受害网络的横向移动

3.SNScan –此工具可用于网络侦察,以在受害网络上查找其他潜在目标

4.WinRAR –是一种存档工具,可用于压缩文件(可能使文件更容易发送回攻击者),还可以从压缩文件夹中提取文件

在此活动中,Palmerworm还使用被盗的代码签名证书对有效载荷进行签名,这使有效载荷显得更加合法,因此安全软件更难检测到。

在过去,该组织已被记录为使用鱼叉式网络钓鱼电子邮件来获得对受害者网络的访问权限,但在此活动中,尚未发现Palmerworm使用何种感染媒介。

Symantec在包括媒体,建筑,工程,电子和金融领域的许多行业中,确定了受害者。媒体,电子和金融公司都设在台湾,工程公司设在日本,建筑公司设在中国。显然,Palmerworm对东亚地区的公司具有浓厚的兴趣。但Palmerworm在美国的活动中,尚无法确定目标公司的领域。

虽然没有明确证据,但Palmerworm被视为间谍组织,可能的动机是从目标公司窃取信息。

结论

APT组织在2020年将继续保持高度活跃,通过使用双重用途工具和偏远地区策略,使其活动变得更加难以发现,需要强调客户有一套全面的安全解决方案,以便检测到这种活动。