【安全资讯】魔影再现:“魔罗桫”组织以巴基斯坦空间科学委员会招聘为诱饵的攻击活动分析

近些年来,随着南亚边境冲突加剧,网络空间的战争也愈发增加,2020年9月中旬,相关安全团队披露了长期针对南亚次大陆的攻击组织”魔罗桫”,该组织长期针对中国,巴基斯坦,尼泊尔等国和地区进行了长达数年的网络间谍攻击活动,主要针对领域为政府机构,军工企业,核能行业等。

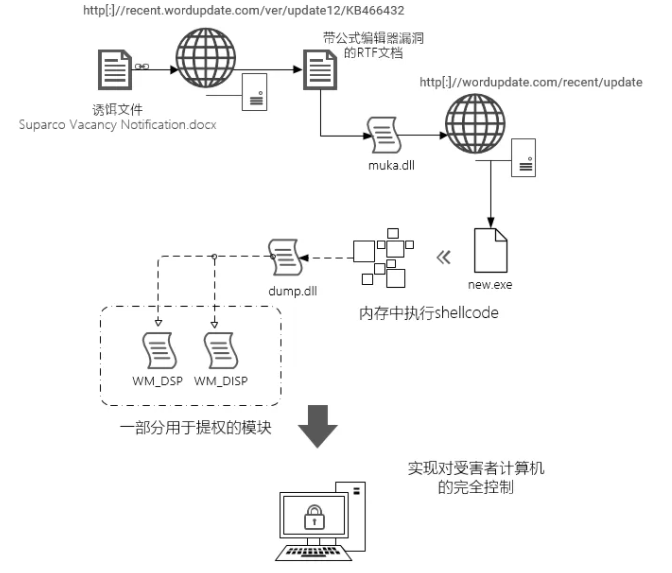

近日,研究人员再次监测到该组织多起攻击样本,此次捕获的样本主要通过伪装成巴基斯坦空间科学委员会招聘信息、敏感时事新闻等带有模板注入漏洞的文档进行投放,初始模板注入样本首次上传VirusTotal时仅有两家杀软检出。样本运行后,将展示正常的诱饵信息迷惑受害者,同时连接远程服务器获取后续荷载执行,实现对受害者计算机的完全控制。攻击流程如图所示:

攻击流程图

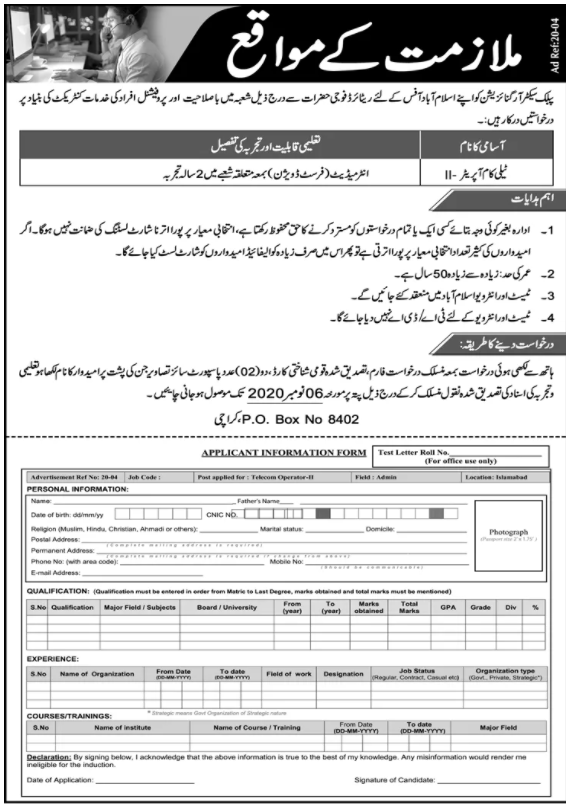

诱饵文档伪装成巴基斯坦空间科学委员会招聘信息,诱导受害者执行该样本,文档诱饵信息如下:

该样本采用模板注入为初始攻击手段,可有效地绕过一些杀软检测。首次上传VirusTotal时仅有三家杀软检出。样本执行后,将从远程服务器获取恶意荷载执行,获取执行的载荷是利用有公式编辑器漏洞的RTF文件,该文档携带了名为muka.dll的恶意文件,主要执行信息收集等恶意功能。

总结:

魔罗桫APT组织近年一直高度活跃,其攻击链也较为复杂,采用多层解码内存加载,且其最终恶意dll仍是解密内存加载,并未落地,能一定程度上避开杀软检测。这里提醒广大用户,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行夸张的标题的未知文件。做到及时备份重要文件,更新安装补丁。

失陷指标(IOC)11

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享