【安全资讯】针对多个行业的Bandook恶意软件

研究人员在昨天发布的一份新报告中指出,隶属于一个名为Dark Caracal的黑客组织在过去一年里部署了“几十个数字签名变种”的Bandook Windows木马,因此再一次“重新激起了人们对这个古老的恶意软件家族的兴趣”。

黑客组织针对的不同垂直行业包括智利、塞浦路斯、德国、印度尼西亚、意大利、新加坡、瑞士、土耳其和美国的政府、金融、能源、食品工业、医疗保健、教育、IT和法律机构。Bandook的新变种是该恶意软件的精简版,仅支持11条命令,而先前版本已知可支持多达120条命令。

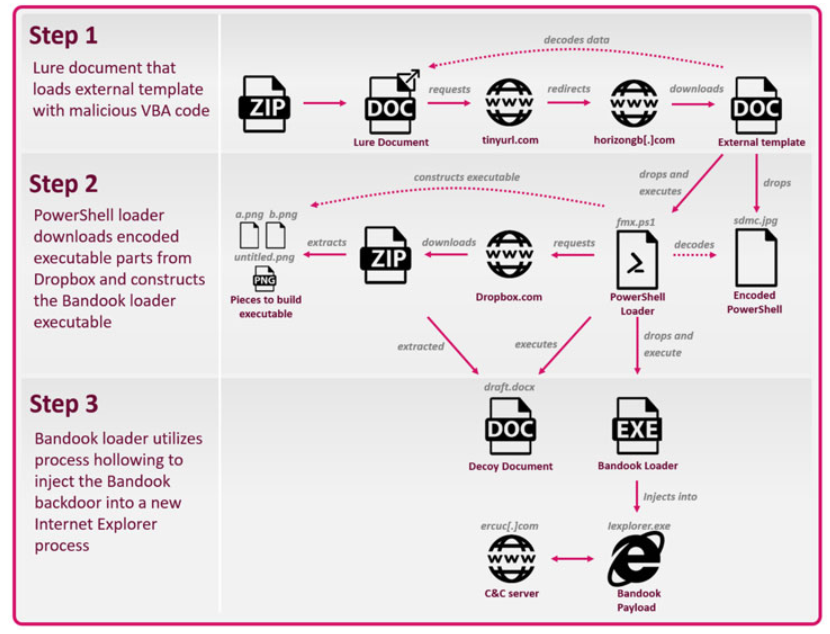

攻击的感染链可以分为三个主要阶段。

第一阶段在ZIP文件中传送的恶意Microsoft Word文档开始。打开文档后,即可使用外部模板功能下载恶意宏。宏代码执行攻击的第二阶段,即在原始Word文档中加密的PowerShell脚本。最后,PowerShell脚本下载并执行感染的最后阶段:Bandook后门。

完整的感染链

Bandook精简版支持的命令列表如下。

| Command | Functionality |

| @0001 | Download and Execute file via HTTP |

| @0002 | Download and Execute file via raw TCP socket |

| @0003 | Take a screenshot |

| @0004 | List drives |

| @0005 | List files |

| @0006 | Upload file |

| @0007 | Download file |

| @0008 | Shell execute |

| @0009 | Move File |

| @0010 | Delete file |

| @0011 | Get Public IP |

这个组织至少从2012年开始运作,研究人员认为该组织背后的归属与黎巴嫩政府有联系。

失陷指标(IOC)62

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享