【安全资讯】探针中发现的在野钓鱼邮件攻击

探针中发现的在野钓鱼邮件攻击

分子实验室——www.molecule-labs.com

1.1. 境外邮箱向某单位发送钓鱼邮件

1.1.1. 事件概况

2020-11-24 20:47:29,平台监测3个邮箱收到境外发送的邮件。

1.1.2. 事件分析

攻击详情如下:

时间 | 发件人 | 附件名称 | 文件md5 |

2020-11-24 20:47:29 | bile@ivanoweb.com | Calculation-452332737-11202020.zip | d25dfda912eb53359c107b7f35954366 |

2020-11-24 20:48:44 | rbuitrago@saludpreventivecare.com | Calculation-905360437-11202020.zip | 31bf76f1777421cbae2985f4d4e19c07 |

2020-11-24 20:49:12 | karen@smitherineinteractive.com | Calculation-484418900-11202020.zip | 52897141afc042042e2b0d684d6289e9 |

邮件内容如下:

|

|

|

邮件的内容疑似此次单位过去发送的邮件内容泄露,然后被发送钓鱼邮件的攻击者利用

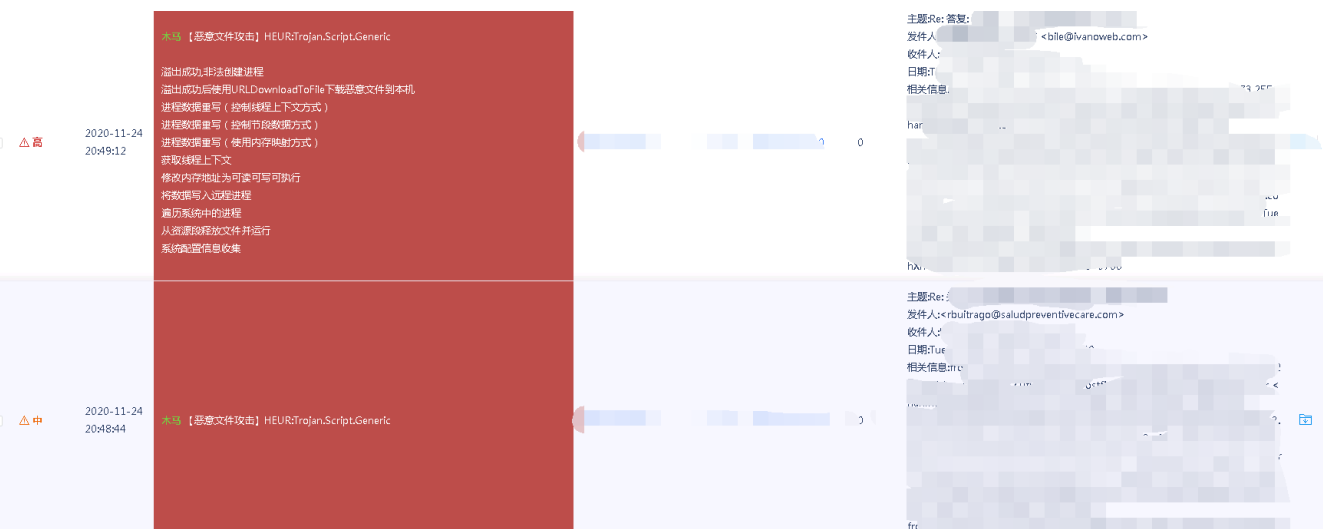

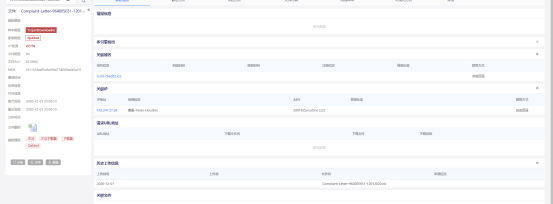

附件文件检测结果如下:

1.1.3. 文件分析

文件为宏代码,打开后诱导用户启动宏代码.文件打开如下:

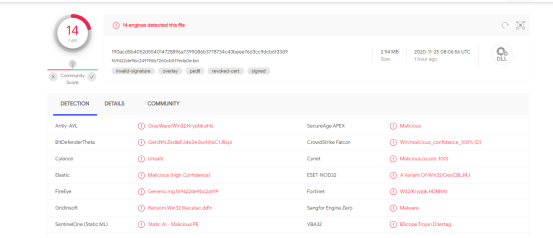

此次样本使用的Excel 4.0宏,所以检测率很低导致VT检测没有报毒

启动宏代码后,样本会进行下载dll文件以及释放dll

下载地址威胁情报如下:

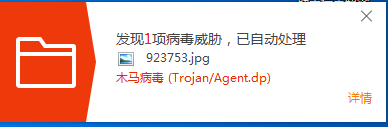

下载文件为dll文件,火绒报毒.检测如下:

该dll文件家族为Agent.是窃密木马.这种木马会窃取用户电脑信息.

但是此样本疑似刚做出来不久,dll文件功能存在问题.执行该dll文件导出表中的参数它导出表里没有

1.1.4. 事件跟踪

在12月1日,在推特上发现与本次样本特征相同的xls文件

并且邮件特征与在探针中发现的相似,也是以[请查看附件]的开头.

附件开头也为[Complaint-Letter].如下:

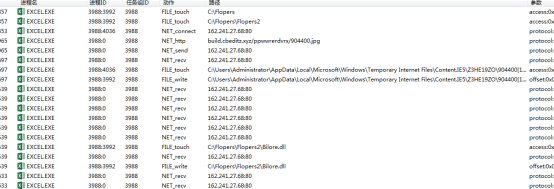

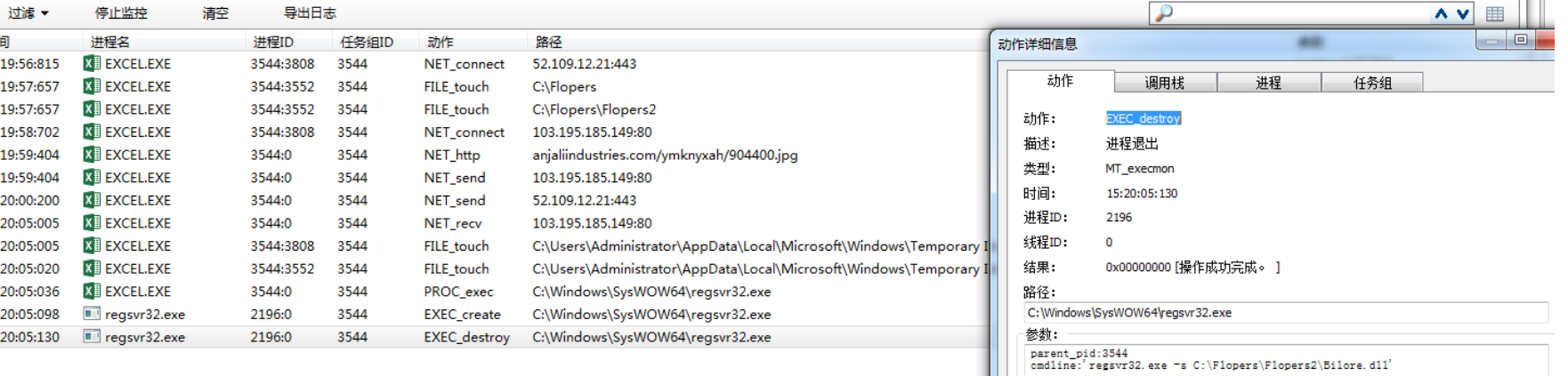

此样本执行后,向build.cbeditz.xyz下载jpg文件,写入C:\Flopers\Flopers2\Bilore.dll文件

而这次下载的dll文件已于上次下载文件完全不同

在后续探针中发现存在某单位邮箱向外发送与此次相似样本

样本行为除请求链接不同,其他与本次一致.

疑似邮箱被黑,然后被攻击者利用

1.1.5. 事件总结

此次发现的钓鱼邮件攻击可能是新出现的黑产组织,该组织疑似获取网上泄露的邮件信息,然后伪装成回复邮件发送给收件人.但邮件的开头会写[hello,xxxx]语句提醒收件人查看附件内容,附件特征为[Complaint-Letter-xxxxxx-xxxxxx].在对最早发现的样本分析中,样本功能存在缺陷. 但在推特上以及探针中发现相似样本,特征相似,但下载的dll文件已是正常功能的dll文件.

IOCS列表

Url:

161.97.88.100:80

digimedicare.com

171.22.26.146

162.241.27.68

build.cbeditz.xyz

<a_blank" href="https://ti.dbappsecurity.com.cn/domain/u62912p59860.web0086.zxcs-klant.nl">u62912p59860.web0086.zxcs-klant.nl </a_blank">

文件md5

31bf76f1777421cbae2985f4d4e19c07

<liclearfix list"=""><divcontent value"="">57dc5b1f5f950c8a5a4a80f24effcf4b<liclearfix list"=""><liclearfix list"="">

</liclearfix></liclearfix></divcontent></liclearfix>

d25dfda912eb53359c107b7f35954366

52897141afc042042e2b0d684d6289e9

e7c155fed65afce96a77d669ada5a1f1

47d71af9c4ca183062901b9413df6785

ef40471b7ff4555d8afe5f3468c9612f

c4214728caf5a083b7da8bfa8d9cfbc9