【安全资讯】Medusalocker勒索团伙破解RemoteUtilities商业远控软件实施窃密勒索

Medusalocker勒索团伙于2019年10月开始活跃,国内外均有大量受害者。早期该团伙通过对入侵机器内的数据文件进行加密勒索1比特币(BTC)。随着文件加密+数据窃取的勒索模式流行,该团伙会在勒索信中威胁称:“已收集了高度机密的资料,不付赎金就公之于众”。

国内有关安全情报中心在进行例行高危风险样本排查过程中,发现Medusalocker勒索团伙使用的样本托管资产(IP:45.141.84.182),对该资产其进行分析后发现,Medusalocker勒索团伙除使用加密模块对文件进行加密外,其武器库中还包括一系列渗透过程中使用的相关工具和窃密木马。

分析发现,Medusalocker勒索团伙除使用CobaltStrike窃密木马外。还对商业远程控制软件RemoteUtilities(类Teamviwer软件)进行了破解重打包(系对官方版本的窗口、托盘、模块完整校验位置进行Patch)。

由于RemoteUtilities属于正规商业远程控制软件,如果被用于窃密监听,会更加隐蔽,安全软件通常并不将此类商业远控软件报告为病毒。同时,由于破解修改版本与官方版本程序代码仅存在少量差异,也将比一般窃密木马具备更好的免杀效果。

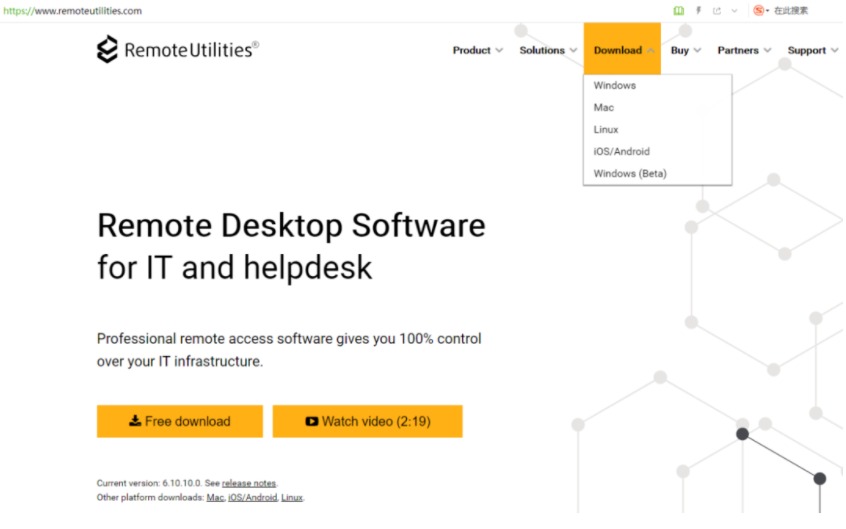

RemoteUtilities是一款可免费,可商用,能够自建中继服务器的远程控制软件(类似于Teamviewer、向日葵等工具),该软件支持Windows、Mac、Linux、IOS、Android等多个平台版本。该软件服务端(Agent)运行后会弹出明显的服务端窗口信息,托盘展示信息等,一般用于管理员对多台设备进行统一的操作和管理。

Medusalocker勒索病毒团伙通过对RemoteUtilities进行破解重打包后,将其作为窃密木马使用,达到植入目标系统持久化控制的目的,其修改流程主要有下文中分析中的多个步骤。

RemoteUtilities远控软件官网介绍:

总结:

近年来,勒索病毒从广撒网模式到针对性特定企业的精准打击,从单纯的数据加密演变为数据窃取加勒索。攻击者入侵企业内一台资产后,通常并不立刻进行加密操作。而是通过长时间的扫描探测,窃取机密信息后,再大面积对企业实施加密勒索。若企业使用备份数据进行还原,勒索团伙则威胁公开受害企业的机密数据继续敲诈,这对企业带来经济和社会声誉的双重损失。因此,各政企机构应高度警惕勒索病毒的攻击。

建议:

1、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、采用高强度的密码,避免使用弱口令。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、对重要文件和数据(数据库等数据)进行定期非本地备份。

6、建议终端用户谨慎下载陌生邮件附件,若非必要,应禁止启用Office宏代码。