【安全资讯】RunMiner挖矿木马攻击,约1.6万台服务器沦陷

国内有关安全研究中心捕获RunMiner挖矿木马利用Apache Shiro反序列化漏洞(CVE-2016-4437)攻击云服务器。RunMiner挖矿团伙入侵成功后会执行命令反弹shell连接到C2服务器对肉鸡系统进行远程控制,然后继续下载执行Run.sh,下载XMRig挖矿木马tcpp进行门罗币挖矿,病毒通过安装定时任务进行持久化。

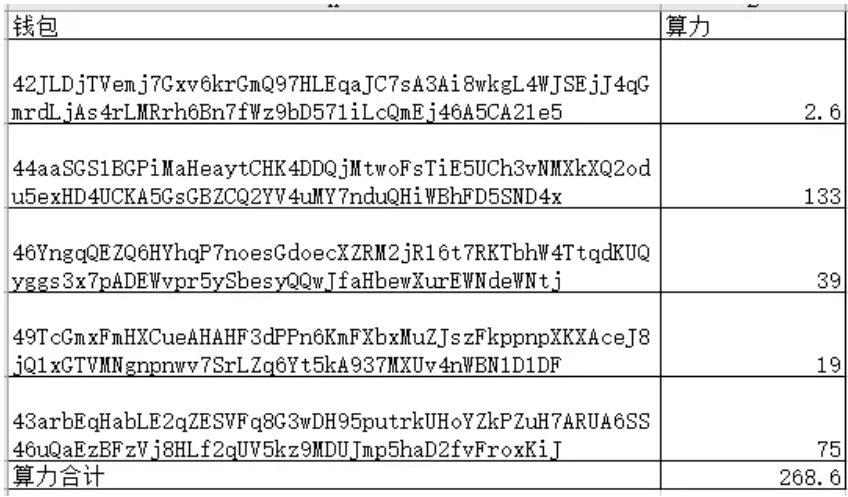

据RunMiner挖矿木马使用的门罗币钱包算力(约268.6KH/s)推算,该挖矿团伙已控制约16000台服务器执行挖矿任务。在黑客控制的服务器上还发现了多个扫描探测、网络入侵和远程控制工具,可以推断该团伙是专业黑灰产经营团伙之一。

在此建议相关企业检查服务器是否部署了低于1.2.5版本的Apache Shiro,相关用户应尽快将其升级到1.2.5及以上版本以修复漏洞。

Apache Shiro是一款开源安全框架,提供身份验证、授权、密码学和会话管理。Shiro框架直观、易用,同时也能提供健壮的安全性。在Apache Shiro<=1.2.4版本中,加密的用户信息序列化后存储在名为remember-me的Cookie中。

攻击者可利用Shiro的默认密钥伪造用户Cookie,触发Java反序列化漏洞CVE-2016-4437,得以在目标计算机上执行任意命令。

该漏洞利用POC已被公开:

https://github.com/lightless233/Java-Unserialization-Study/tree/master/src/main/java/me/lightless/shiro

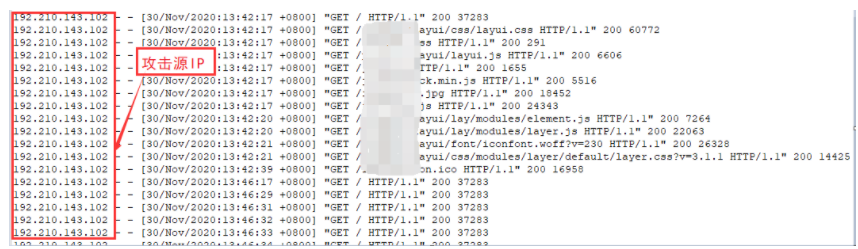

攻击者会批量扫描网站,并将精心构造的包含漏洞利用的数据包发送至目标的服务器。

相关安全研究中心在该挖矿团伙的多个入侵行动中发现该团伙使用了5个钱包,根据钱包算力总和268.6KH/s推算,该挖矿团伙已控制约16000台服务器进行挖矿,详见下图: