【安全资讯】国外著名安全公司FireEye遭到APT攻击

FireEye是一家网络安全公司,成立于2004年,是全球领先的网络安全厂商,主要为企业和政府部门提供用于应对高级网络威胁的自动威胁取证及动态恶意软件防护服务,如高级持续性威胁和鱼叉式网络钓鱼等。

2020年12月8日 ,FireEye公司披露遭到高度复杂的网络攻击,攻击者量身定制世界一流的功能,用于专门针对和攻击FireEye,在攻击过程中使用了从未出现过的新颖技术组合,这表明攻击者是具有一流进攻能力,且受国家支持的高级威胁组织。

FireEye公司称攻击者利用“新颖技术”窃取了渗透测试工具包, 被盗工具的范围从用于自动化侦察的简单脚本到类似于CobaltStrike和Metasploit等公开可用技术的整个框架,值得一提的是,被窃取的Red Team工具不包含零日漏洞。

(渗透测试工具包 也称为“Red Team”工具,这类工具通常用作模拟网络攻击,并发现客户系统中的弱点,从而提供相应的安全服务。目前,尚未在野外发现在攻击中被盗的Red Team工具。)

攻击者可以利用FireEye的工具攻击目标,并隐藏自身的踪迹。这是一种很好规避风险的方法。 而这可能会在全球范围内引发新的攻击。

由于担忧攻击者利用这些窃取的自定义渗透测试工具对其他目标发起攻击,FireEye在其GitHub帐户上共享对策,以限制黑客利用Red Team工具,并帮助其他公司检测黑客是否使用了FireEye的被盗工具。

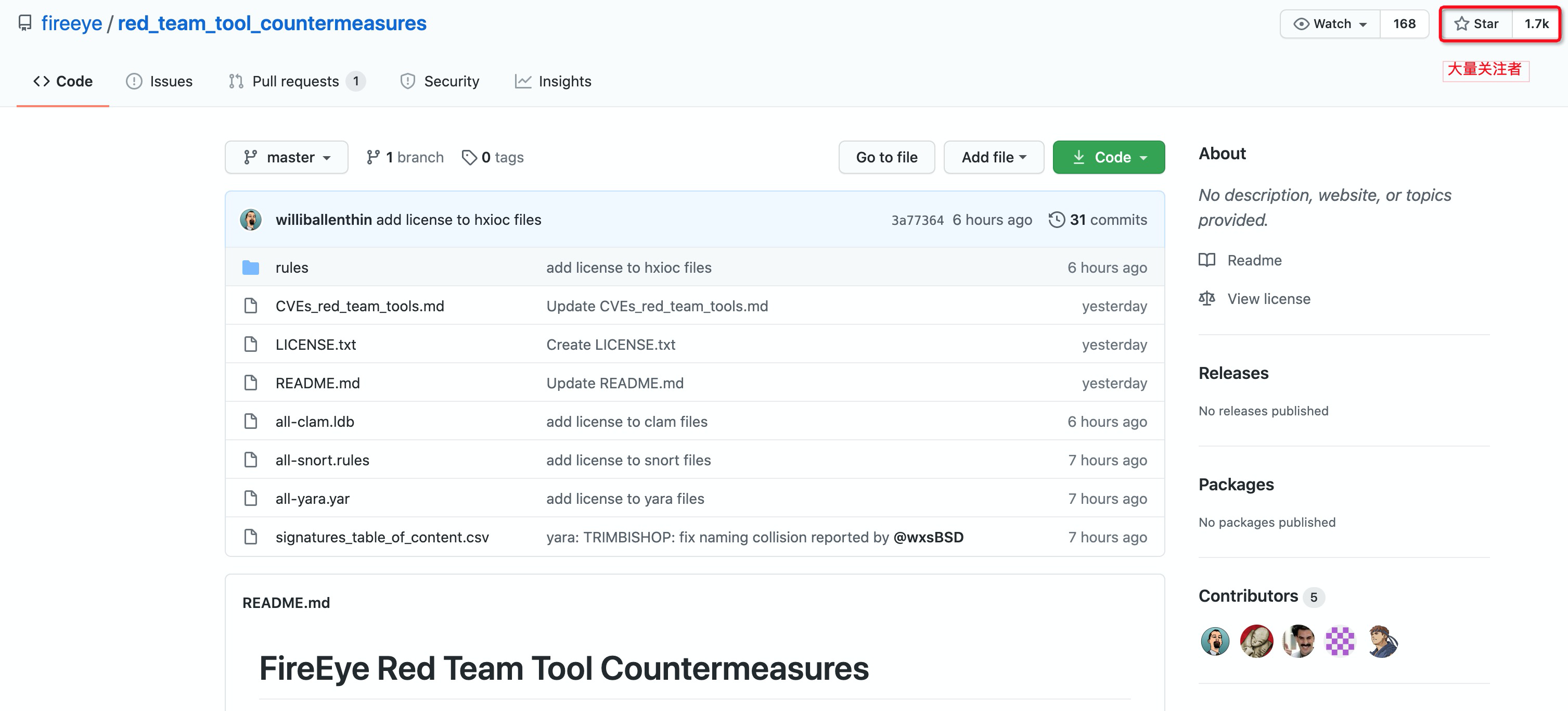

安全人员可以使用它们来检测被盗的Red Team工具,github链接如下: https://github.com/fireeye/red_team_tool_countermeasures

该GitHub存储库内容如下:

- 包含Snort,Yara,clamAV,HXIOC规则

- Red Team工具所支持的CVE漏洞列表

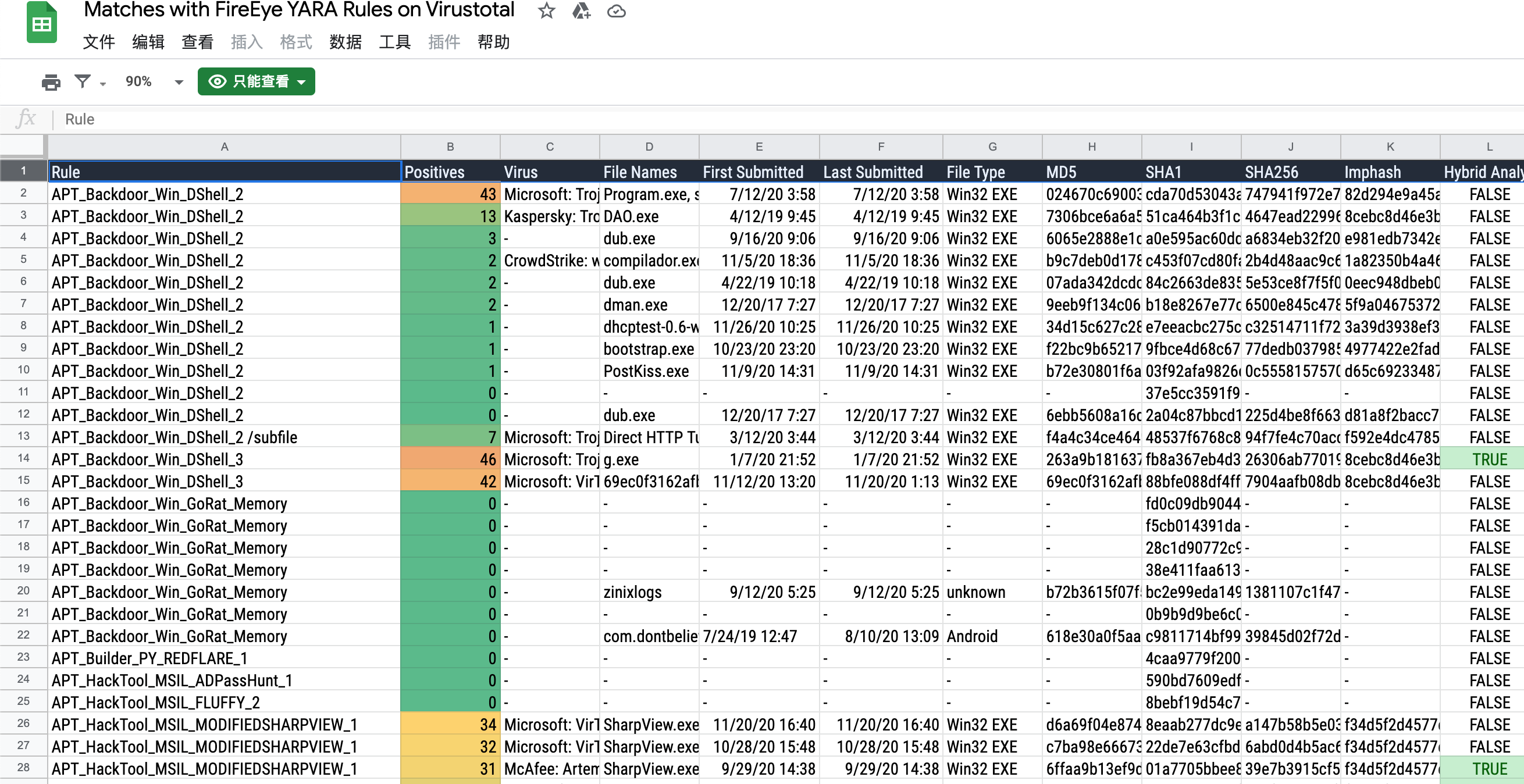

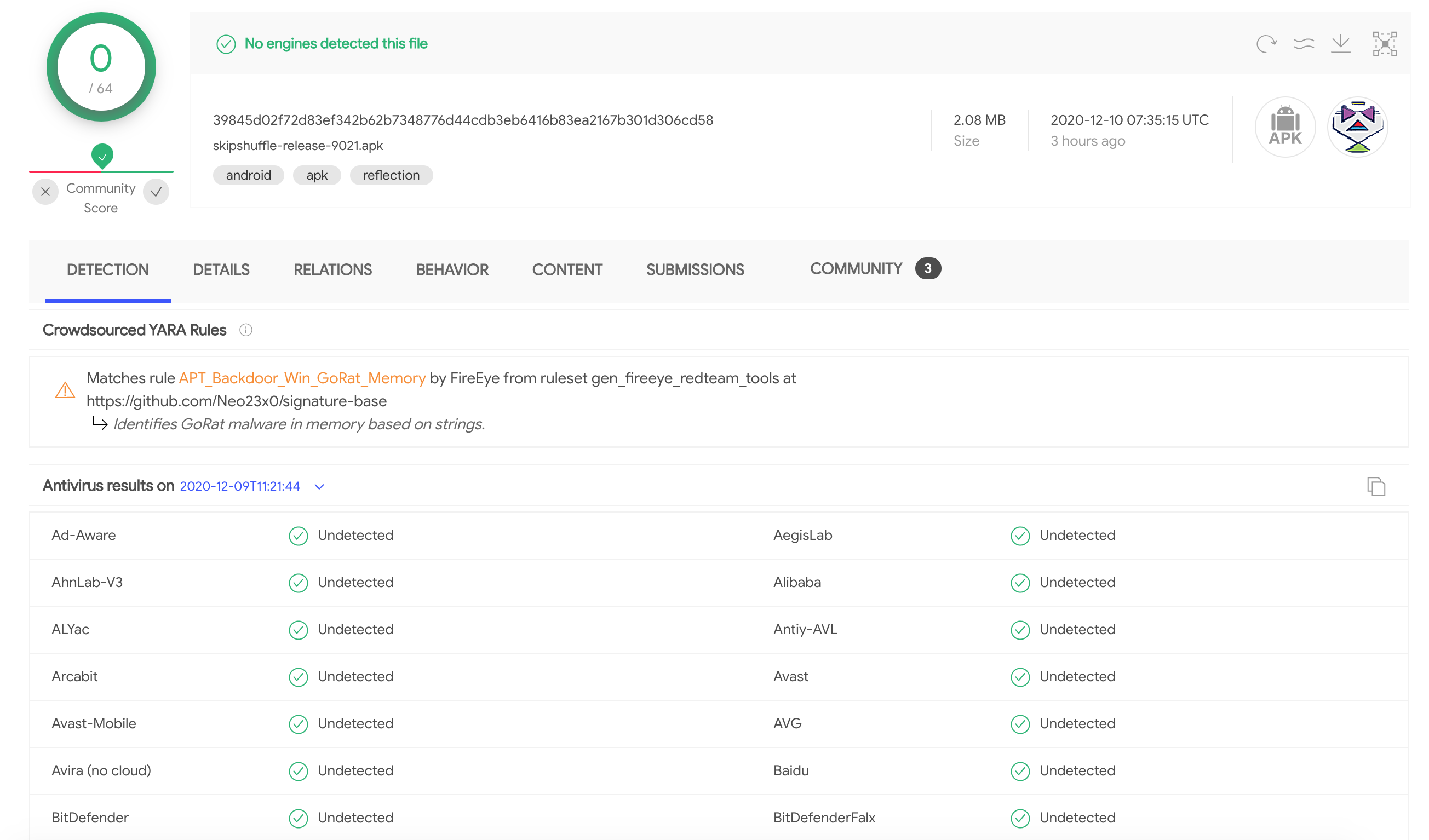

目前,有国外安全研究人员使用fireeye泄漏的yara策略在系统中捕获大量相关文件,并将其公布在网上

部分样本文件存在所有常见杀毒软件绕过!

除了窃取Red Team工具外,攻击者还搜索了与FireEye某些政府客户有关的信息, 虽然攻击者能够访问某些内部系统,但目前没有证据表明攻击者从主要系统中窃取了数据。

目前,FireEye已经通知了执法部门,联邦调查局对此黑客事件展开了调查。尽管此次攻击并未归因于特定的组织,但参与调查的联邦调查局特工认为这是由国家资助的高度复杂的攻击者行为,并且将怀疑目标锁定俄罗斯资助的黑客。

结论:

FireEye不是第一家被攻击的网络安全公司或安全机构。 卡巴斯基 在2015年披露了类似的攻击行为;RSA Security在2011年遭到APT攻击;而Avast则在2017年和2019年都遭到黑客入侵。

安全公司一直是各大黑客组织攻击的目标。因为他们的工具能够深入接触世界各地的企业和政府客户。通过入侵这些工具并窃取源代码,间谍和黑客可以在受害者的系统中获取高级机密信息。