【安全资讯】响尾蛇(SIDEWINDER)APT组织针对驻华大使馆的攻击披露(2019-08-30)

响尾蛇(SideWinder)APT攻击组织是由国外厂商卡巴斯基是在2018年披露,该APT组织主要针对巴基斯坦等南亚国家

安恒威胁情报中心猎影实验室监测发现响尾蛇(SideWinder)APT组织在2019年6左右对我国敏感单位进行的鱼叉式钓鱼邮件攻击,涉及到的部门包括:驻华大使、敏感单位。

我们捕获了多个诱饵文件,它们利用同一个漏洞CVE-2017-11882进行鱼叉攻击。之前披露的响尾蛇(SideWinder)APT攻击组织针对巴基斯坦进行攻击时,shellcoe采取远程下载hta文件的方式进行。

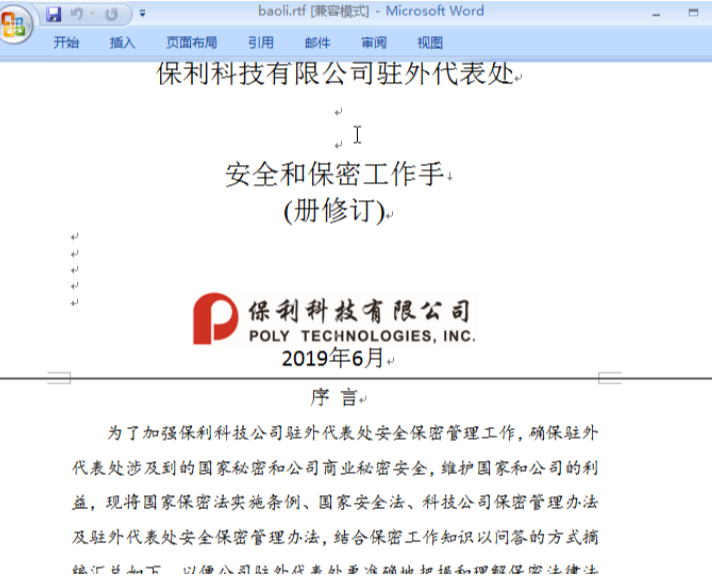

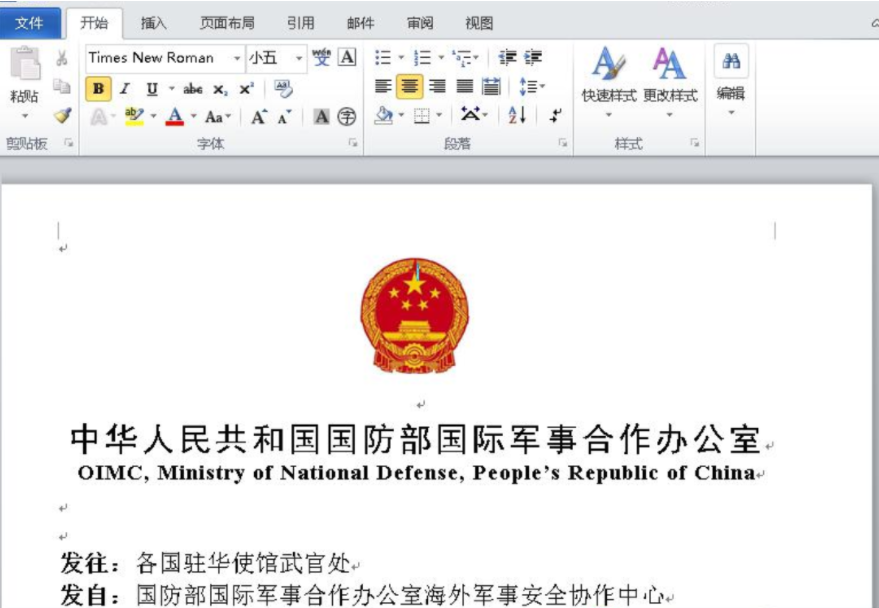

相关诱饵文件的打开截图如下:

针对保利科技有限驻外代表处的攻击样本截图。文档修改是2019年6月13日

针对保利科技有限驻外代表处的攻击样本截图。文档修改是2019年6月13日

针对国内的这次攻击,攻击者对shelcode进行了改进,去掉了联网下载hta文件这个过程,采取释放内嵌完整恶意代码的js文件到tmp,再执行js脚本的方式将后门释放到系统。

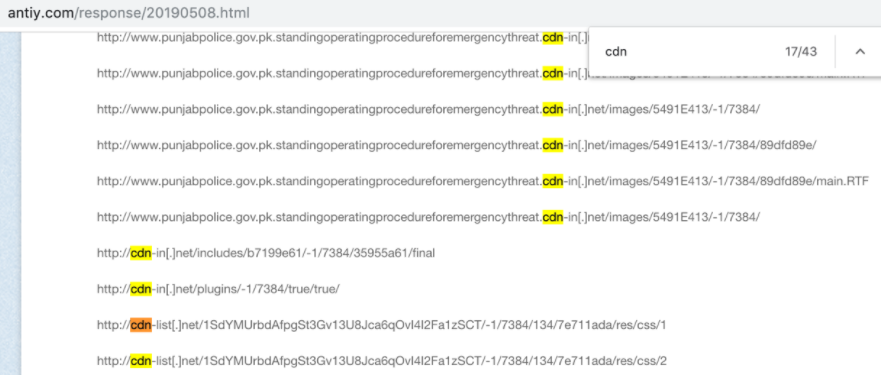

在友商一篇关于“响尾蛇APT组织针对巴基斯坦”的报告,提到到一些回连域名:

攻击者为了伪装,喜欢使用的域名包含“CDN”字符串,大部分情况格式都是hxxp://cdn-xxx.xxx的方式。

hxxp://cdn-in[.]net

hxxp://cdn-list[.]net

还有另外友商团队披露的分析报告中提到的域名:

hxxp://cdn-edge[.]net

hxxp://cdn-load[.]net

hxxp://cdn-apn[.]net

hxxps:// srv-cdn[.]com

这些域名与hxxps://cdn-dl[.]cn非常相似。

另外,其回连的url路径喜欢用一串看不出意义的字符串,作为某种特定标示。

trans-can[.]net和hxxps://cdn-dl[.]cn域名的回连地址里面也有一串看似无意义的字符串。

综上所述,由于攻击者同时控制着hxxps://trans-can[.]net和hxxps://cdn-dl[.]cn,且hxxps://cdn-dl[.]cn域名与历史域名的格式非常相似,负载hta文件也存在相似性,加载模块部分代码存在迭代更新,所以可以确定这次攻击就是来自响尾蛇APT组织.