【安全资讯】记乌克兰一起使用物联网设备为跳板的攻击活动(2020--04-23)

近期,安恒威胁情报中心监测到一起通过rtf文档漏洞投递恶意文档的攻击活动,猎影实验室对之进行了分析,该活动攻击目标地区似为乌克兰,在攻击活动中发现攻击者使用物联网设备(华硕路由设备)作为C2回连及数据存储,攻击者似乎对Discord(一款专为电子游戏社区设计的免费网络即时通讯软件)和Telegram(即时通讯软件)的数据感兴趣,通过关联分析,基本确信该活动的始作俑者为乌克兰一名大学生。

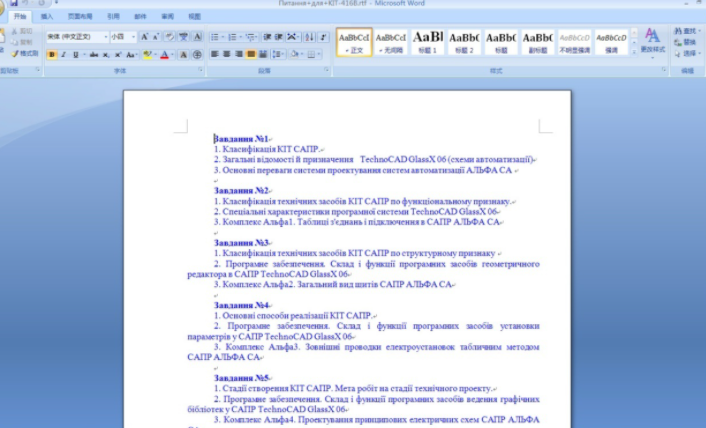

恶意文档名为“Питання для КІТ-416В.rtf”(关于KIT-416B的问题),并且利用了CVE-2017-11882漏洞。

打开文档后会从ghostspirit.ddns[.]net(77.122.11[.]153)的6666端口下载恶意程序,并释放伪装为文件名msword.exe和msexcel.exe的程序,并且图标也进行了相应的伪装。

这两个exe程序为python通过PyInstaller转成exe的文件,msexcel.exe实际的名称为dealer,并且都使用了PyArmor进行混淆加密,可以保护Python脚本的二进制代码不被泄露。

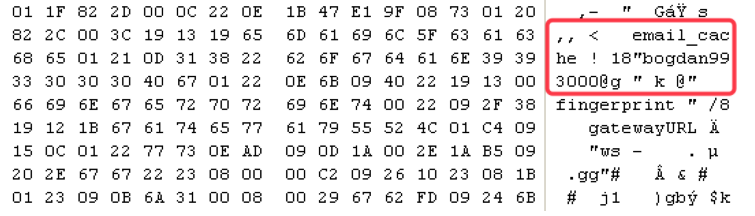

通过进一步的分析,发现一个邮箱地址“bogdan993000@gmail[.]com”

通过查找,发现了一位名为Bogdan Shchogolev(Derivability)的github,这个github上还fork了一个python编写的名为Telegram_Stealer的项目

这个github用户基本可以确定就是攻击者。并且是乌克兰一所高校的大学生。回连IP(归属地为乌克兰)上页面为AiCloud,似为华硕路由设备。此处并未验证设备是否原本就为这位攻击者所有。

失陷指标(IOC)5

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享