【安全资讯】研究人员发现APT41疑似伪装Higaisa组织进行攻击

研究人员在2020年5月监测到一批似乎属于Higaisa组织的新恶意软件样本,通过分析发现这些样本与APT41组织存在部分重叠,并以高度可信称攻击活动中的一部分是用作针对俄罗斯和香港组织。

研究人员对样本进行了分析,根据感染链的相似性,将其归因为Higaisa组织。但是对shellcode的详细分析表明,这些样本实际上属于Crosswalk恶意软件家族。在FireEye发布的关于APT41组织活动报告中,首次提及APT41使用了Crosswalk恶意软件。

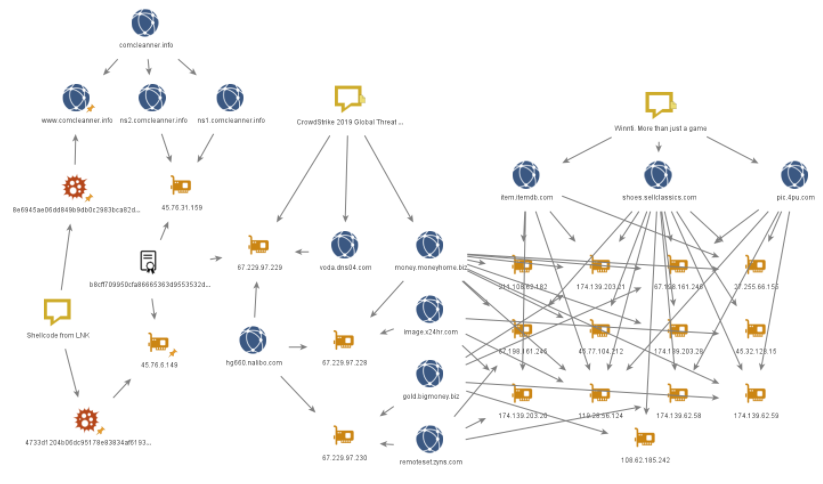

而样本的网络基础结构与以前已知的APT41基础结构存在部分重叠:在其中一台C2服务器的IP地址上,我们找到了具有SHA-1值b8cff709950cfa86665363d9553532db9922265c的SSL证书,该证书也位于IP地址67.229.97[.]229。

网络基础架构片段

从该组织看来,APT41拥有大量的恶意软件库,并使用Metasploit,Cobalt Strike,PlugX和定制开发的工具,并且数量在不断增加。2020年5月,该组织已开始使用其新的后门程序FunnySwitch,该后门具有不寻常的消息中继功能。

该组织后门的一个显着特征是支持用于连接到C2服务器的多种传输协议,这使得检测恶意流量的工作变得更加复杂。从原始RAR和SFX-RAR文件到不同组之间的恶意软件重用,再到其他组的恶意软件的重用,以及具有漏洞利用和Shellcode加载程序的多级威胁,都可以用来安装有效负载。但是,在这些情况下,有效载荷可能都是相同的。

APT41继续在俄罗斯和其他地方攻击游戏开发商或发行商。一些小型游戏工作室往往会忽略信息安全性,因此成为易受攻击的目标。

失陷指标(IOC)190

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享