【安全资讯】蔓灵花组织(APT-C-08)使用Warzone RAT的攻击活动披露

Warzone RAT是一款纯C/C++开发的商业木马程序,该程序在2018年出现在网络上以软件订阅的方式公开售卖,适配目前所有版本的Windows系统,具备密码采集、远程执行任意程序、键盘记录、远程桌面控制、上传下载文件、远程打开摄像头等多种远程控制功能。

近期,研究人员监控到蔓灵花组织在2020年末的攻击活动中,使用Warzone RAT针对我国研究南亚关系的多位社会科学学者进行了攻击。攻击者通过伪造研究讨论学会邀请信的形式发起攻击,最终在受害者机器中植入Warzone RAT进行远程控制。

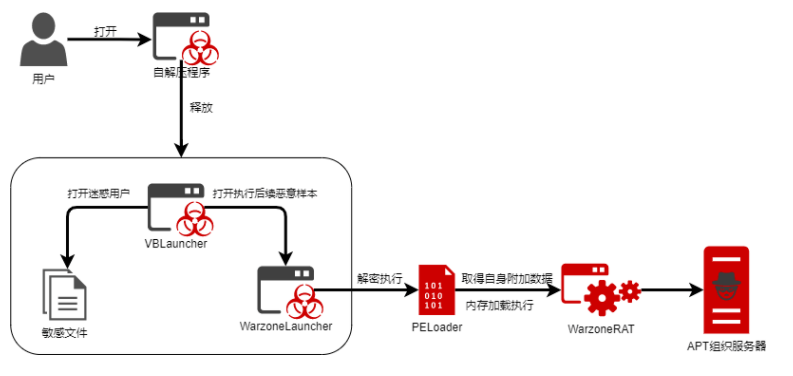

攻击通过投递伪装成为邀请信文档的自解压程序,诱导用户打开自解压程序,通过自解压程序释放并打开诱饵文档以及后续的恶意样本。

Warzone RAT主要包含如下功能指令:

功能号 | 说明 |

0x0 | 获取被控制机器信息 |

0x2 | 获取进程列表信息 |

0x4 | 获取驱动器信息 |

0x6 | 获取目录信息 |

0x8 | 上传文件到服务器 |

0xA | 删除指定文件 |

0xC | 结束指定进程 |

0xE | 远程shell |

0x10 | 结束指定线程 |

0x14 | 开启摄像机 |

0x16 | 停止摄像机 |

0x1A | 退出并删除自身文件 |

0x1C | 下载文件到被控制端 |

0x20 | 获取浏览器密码 |

0x22 | 下载文件到被控端并执行 |

0x24 | 键盘记录,并上传 |

0x26 | 键盘记录(离线) |

0x28 | RDP |

0x2A | 启用反向代理 |

0x2C | 停止反向代理 |

0x38 | 反向代理端口设置 |

0x3A | 打开指定文件 |

0x48 | 注入指定进程 |

0x4A | 遍历获取文件信息 |

在《季风行动—蔓灵花(APT-C-08)组织大规模钓鱼攻击活动披露》一文中,该行动使用了域名为“coremailxt5mainjsp.com”的钓鱼网站,相关的诱饵样本为http://coremailxt5mainjsp.com/wzrpxierh875NORwnfot/Fileunst/unstr00000.exe(MD5:a8bd76238d96ea17990e4f2df126ecd4),其后门程序使用的C&C 为“192.236.249.173:2706”。而此次Warzone RAT同样使用的是192.236.249.173这一C&C基础设施,结合C&C、攻击目标和技术特点等,判断该次攻击属于蔓灵花组织。

结论:

蔓灵花组织是近几年针对我国境内目标进行攻击活动的最活跃的APT组织之一,通过此次分析可以看到虽然该组织的攻击行动、后门程序和基础设施被多次曝光,但是该组织仍然肆无忌惮地选用商业木马程序和相关基础设施再次持续发起攻击,相关机构组织和个人仍需要提高警惕。