【安全资讯】DanaBot银行木马新变种,C2通讯协议更加复杂

ESET 的研究人员发现了 DanaBot 木马的新版本,其 C2 通信协议更加复杂,架构和攻击活动 ID 也有轻微修改。

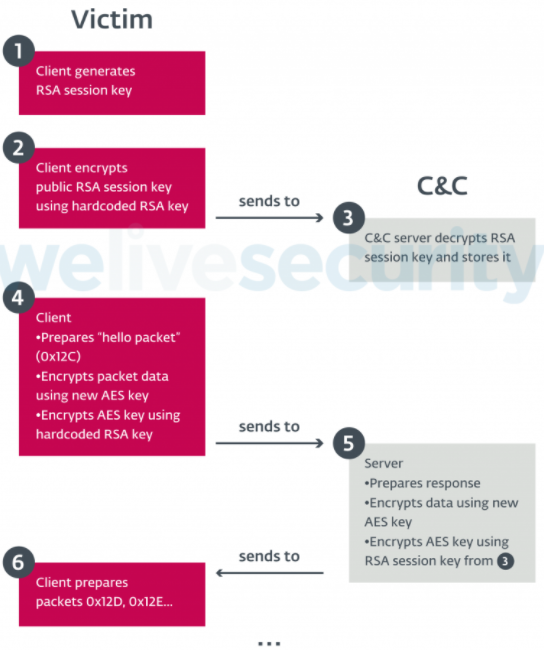

最新版的 DanaBot 在其 C2 通信中使用了 AES 和 RSA 加密算法,通信协议使用了几个加密层。这些更新破坏了现有的基于网络的签名,使得为入侵检测和防御系统编写新规则变得更加困难。

DanaBot的新通信协议图

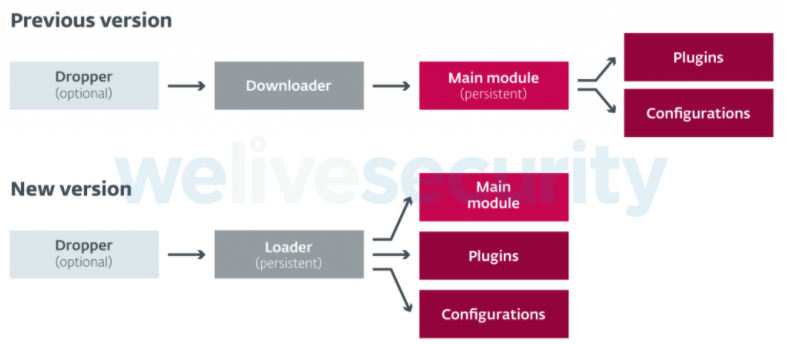

另外,如果不访问相应的RSA密钥,就无法解码已发送或已接收的数据包。因此,研究人员无法再使用基于云的分析系统(例如 ANY.RUN)的PCAP文件。DanaBot的早期版本包含一个下载并执行主模块的组件,随后主模块下载并执行插件和配置。但在最新版本中,这两项任务被转移到一个新的加载器组件,该组件用于下载所有插件以及主模块,通过将加载程序组件注册为服务来实现持久性。

DanaBot的先前版本和最新版本中的体系结构比较

根据分析,加载器组件包含以下命令:

0x12C –"Hello",客户端发送到服务器的第一条命令

0x12D –下载32/64位启动器组件

0x12E –插件和配置文件的请求列表

0x12F –下载插件/配置文件

结论:

在2018年观察到的DanaBot在发行和功能上进行了扩展。在2019年初,DanaBot经历了“内部”变化,表明其作者正在积极开发。最新更新表明,作者正在努力逃避网络级别的检测。

失陷指标(IOC)22

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享