【安全资讯】MuddyWater针对阿联酋和科威特政府机构的网络间谍活动

近日,研究人员发现一起恶意活动,并归因为中东组织MuddyWater。该活动与以往MuddyWater的活动(流沙行动)有着高度相似的战术,技术和程序(TTP)。

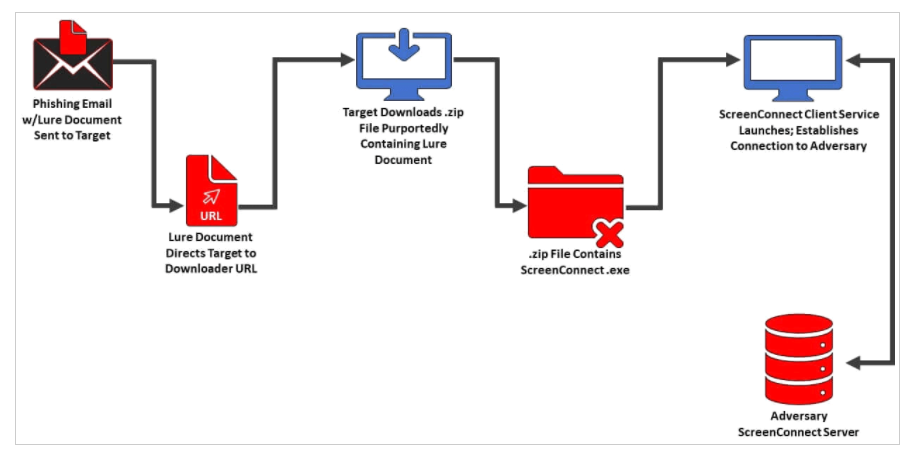

此次活动投放伪装成科威特政府和阿联酋国民议会的样本,目的是安装一个名为ScreenConnect的远程管理工具,该工具设计有自定义的启动参数。第一个恶意可执行文件中的URL参数伪装成科威特外交部mfa[.]gov.kw,另一个样本则利用mfa[.]gov作为自定义字段针对更为广泛的政府目标。攻击感染链如下。

MuddyWater攻击链

ScreenConnect工具包含以下三个主要功能:

| 特征 | 功能 |

|---|---|

| 远程支持 | 远程控制和查看任何互联网连接设备。 |

| 无人值守访问 | 持久连接允许任何机器或服务器的幕后,远程控制。 |

| 远程会议 | 标准的屏幕共享会议,包括聊天和语音通信,录制视频和截图。 |

结论:

在本次攻击活动中,MuddyWater很有可能使用ScreenConnect的功能来窃取敏感信息或下载恶意软件以进行其他操作。

失陷指标(IOC)6

这么重要的IOC情报,赶紧

登录

来看看吧~

4条评论

看了这么久,请

登录

,对他说点啥~

cain.yuan

ddd#&"

2年前

0

回复

cain.yuan

ddd<>

2年前

0

回复

cain.yuan

ddd

2年前

0

回复

cain.yuan

ddd

2年前

0

回复

0

4

分享

微信扫一扫分享