【安全资讯】WatchDog矿工开展了长达两年的加密劫持活动

WatchDog矿工由三部分组成的Go语言二进制文件集和bash或PowerShell脚本文件组成。二进制文件执行特定的功能,其中之一通过确保挖掘过程不会意外挂起,过载或终止来模拟Linux watchdogd守护程序功能。第二个Go二进制文件在提供扫描操作期间发现的已标识NIX或Windows系统的目标利用操作功能之前,下载IP地址网络范围的可配置列表。最后,第三个Go二进制脚本将使用已启动的bash或PowerShell脚本中的自定义配置在Windows或NIX操作系统(OS)上启动挖掘操作。

研究人员已经规划了采矿作业背后的基础设施。他们确定了18个根IP终结点和7个恶意域,它们至少提供125个用于下载其工具集的恶意URL地址。unit42于2019年10月在Docker Hub上的可蠕虫Monero采矿操作Graboid上进行了报道。就活动系统的总数而言,Graboid是迄今为止已知的最大采矿操作。在运行时,它至少包含2,000个暴露的和受感染的Docker Daemon API系统。每个Graboid矿工有65%的时间处于运行状态,这意味着大约有1300个受损的Docker容器可随时开采。此外,由于配置脚本利用了所有可用的容器中央处理单元(CPU),因此Graboid还可以实现更高的处理速度。但是,在删除Docker Hub映像之前,仅已知Graboid可以运行三个月。

另一方面,WatchDog并不依赖第三方站点来承载其恶意有效载荷,因此截至报告发布,WatchDog已经处于活跃状态超过两年。

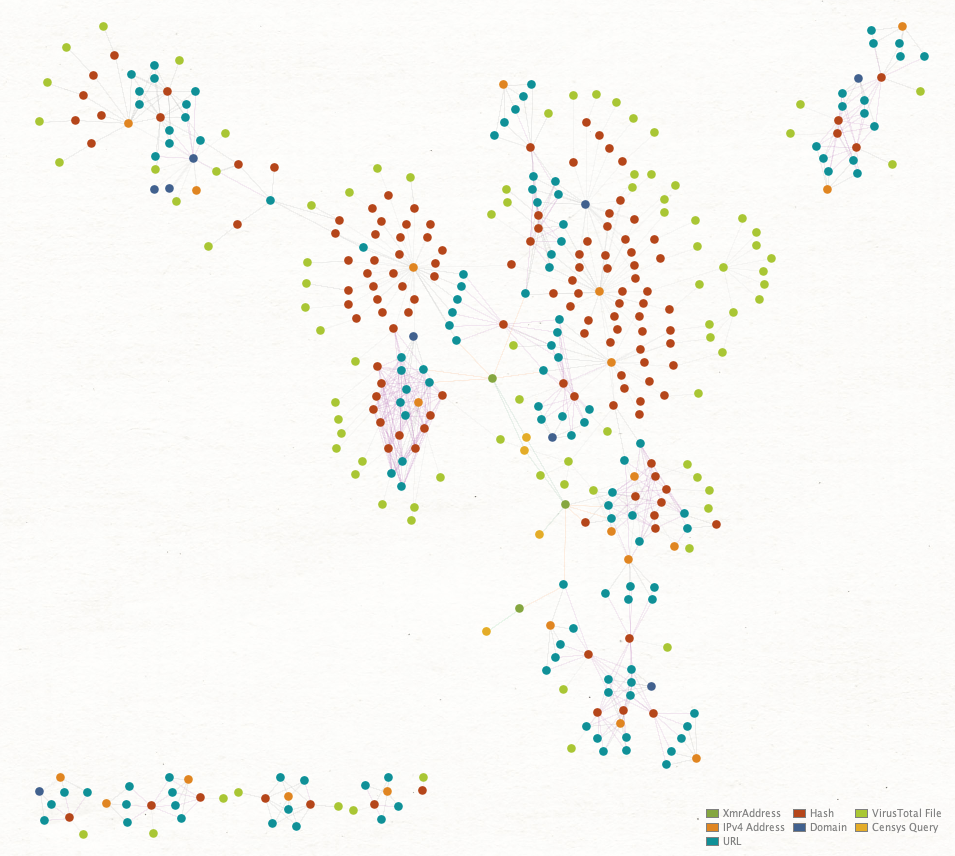

以下图表说明了WatchDog使用的已知操作基础结构的总体大小。

迄今为止,目前有18个已知IP地址和7个已知域托管着至少125个URL,这些URL已为或继续为WatchDog矿工恶意软件和配置文件提供服务。尽管大多数恶意软件似乎都集中在* NIX OS系统上,但仍有几种Windows OS二进制文件也托管在一些已知的主机系统上。

结论:

自2019年1月27日以来,WatchDog的采矿作业一直在进行中,已收集了至少209枚Monero CryptoCoins(XMR),价值至少32,056美元。WatchDog的运营商使用UPX压缩的Go语言二进制文件,并使用了云计算效率高的加密劫持恶意软件,以确保他们能够危害Windows和Linux操作系统(假设这些系统已安装Go平台)。目前,已知WatchDog挖掘基础结构包括18个IP地址和七个域。这些恶意端点继续托管至少125个用于下载WatchDog挖掘工具包的URL地址。此外,扫描和利用二进制文件networkmanager装有33种独特的利用,包括32种RCE功能。由此可知,WatchDog的采矿作业规模相当大。