【安全资讯】IronNetInjector:Turla组织使用的新恶意软件加载工具

近日,研究人员披露发现了几个恶意的IronPython脚本,目的是在受害者的系统上加载和运行Turla的恶意软件工具。 Turla使用IronPython的方式很新鲜。总体方法称为自带翻译(BYOI)。它描述了使用解释器(默认情况下不存在于系统上)来运行解释后的编程或脚本语言的恶意代码。

第一个恶意IronPython脚本是去年由FireEye的安全研究人员发现的。今年年初,另一名研究人员指出了从两个不同的提交者上传到VirusTotal的同一攻击者的一些新脚本。我们发现其中一个提交者还上传了另外两个示例,它们很可能是IronPython脚本的嵌入式有效负载。这些样本帮助我们了解了该工具的工作原理,加载的恶意软件以及威胁者使用的工具。

虽然IronPython脚本只是该工具的第一部分,但加载恶意软件的主要任务是由嵌入式过程注入器完成的。我们将这个工具链称为IronNetInjector,它是IronPython和注射器内部项目名称NetInjector的混合。

IronNetInjector由IronPython脚本组成,该脚本包含一个.NET注入器和一个或多个有效负载。有效负载也可以是.NET程序集(x86 / 64)或本机PE(x86 / 64)。运行IronPython脚本时,将加载.NET注入程序,然后将有效负载注入其自身或远程进程当中。

恶意的IronPython脚本的关键功能如下:

- 函数和变量名被混淆。

- 字符串被加密。

- 包含一个加密的.NET注入器和一个或多个加密的PE有效负载。

- 通过参数作为嵌入式.NET注入器和PE有效载荷的解密密钥。

- 嵌入式.NET注入程序和有效负载使用Base64进行编码,并使用Rijndael进行加密。

- 将日志消息写入%PUBLIC%\ Metadata.dat

- 将错误消息写入%PUBLIC%\ Metaclass.dat

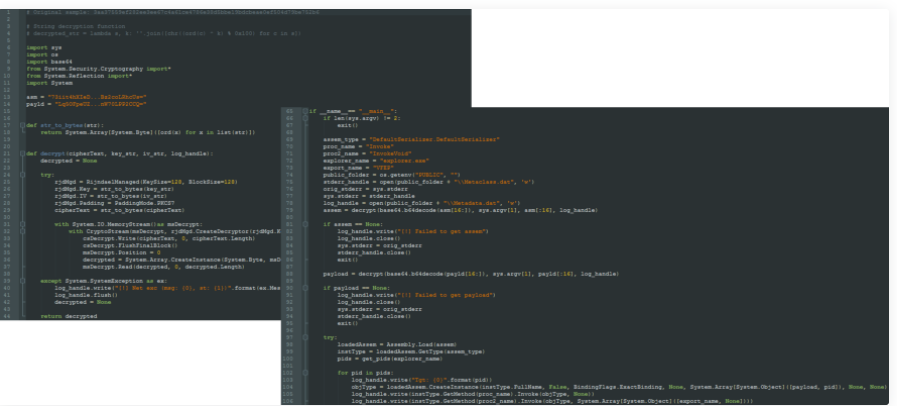

已解码的IronPython脚本之一:

总结:

IronNetInjector是Turla不断发展的武器库中的另一个工具集,由IronPython脚本和注入器组成。这些脚本包含一个嵌入式PE加载程序,以执行嵌入式恶意软件有效负载。

.NET注入器和引导程序包含干净的代码和有意义的函数/方法/变量名称,并且它们使用详细的日志/错误消息。仅对初始的IronPython脚本进行混淆处理,以防止被检测。