【安全资讯】研究人员将Supernova与Spiral组织关联

2020年12月,研究人员披露SolarWinds供应链攻击事件,其中Secureworks的分析师观察到攻击者利用SolarWinds Orion平台中的漏洞提供了SUPERNOVA Web Shell,通过进一步的分析,发现该事件与2020年初在网络上发现的入侵活动相似,这表明这两次入侵是有一定关联性的, CTU™ 的研究人员将入侵归因于SPIRAL威胁组织。

CTU研究人员将SUPERNOVA web shell背后的操作者命名为SPIRAL,并以较低的信心评估该组织来自China。 这里需要注意的是,SUPERNOVA web shell与SolarWinds Orion商业软件更新木马的SUNBURST供应链攻击无关,属于另一起单独的攻击事件。

SPIRAL威胁组织的SUPERNOVA部署

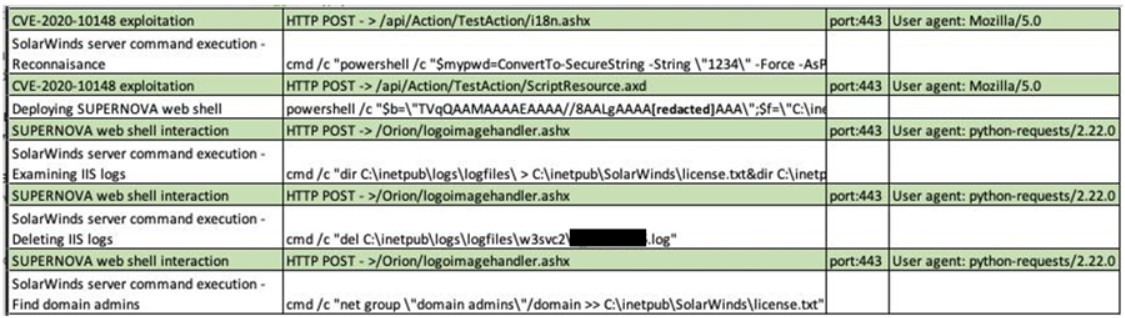

攻击者利用SolarWinds Orion API身份验证绕过漏洞(CVE-2020-10148)执行侦查脚本,然后通过PowerShell命令将SUPERNOVA Web Shell写入磁盘。

SUPERNOVA是用.NET C#编写,是SolarWinds Orion平台使用的合法DLL(app_web_logoimagehandler.ashx.b6031896.dll)的木马版本。攻击者通过SUPERNOVA Web Shell进行交互,以使用net,dir和whoami命令进行侦察活动。

与先前的入侵活动相似

2020年初,Secureworks的分析师确定了同一网络上的入侵活动。分析表明,攻击者最初是在2018年通过ManageEngine ServiceDesk服务器获得访问权限的。攻击者使用此访问权限定期收集和泄露域凭据。

2020年8月,攻击者通过ManageEngine ServiceDesk服务器返回网络,从两台服务器中收集凭据,然后使用它们从Office 365托管的SharePoint中访问文件。和OneDrive服务。

CTU研究人员最初无法将2020年8月的入侵活动归因于已知的威胁组织。但是,2020年12月,SPIRAL威胁组织的入侵活动的以下相似之处表明该组织应对这两件入侵事件负责:

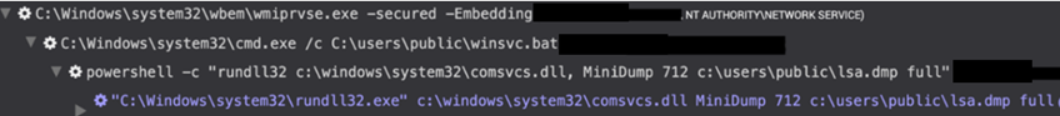

- 攻击者使用相同的命令通过comsvcs.dll转储LSASS进程,并使用相同的输出文件路径

- 访问了相同的两台服务器:域控制器和可以提供对敏感业务数据的访问的服务器。

- 相同的‘c:\users\public路径(全部小写)用作工作目录。

- 两次入侵均使用了三个受损的管理员帐户。

结论:

Secureworks的EDR产品检验出不属于受感染组织的主机,该主机使用了地理位置为中国的IP地址。该主机的命名约定与攻击者用于VPN连接到网络的另一台主机相同。' <Username> -PC'命名约定是Windows 7主机的默认主机名。CTU分析表明,攻击者可能从网络下载了端点代理安装程序,并在攻击者管理的基础架构上执行了该代理程序。IP地址的暴露可能是无意的, 但这些入侵特征表明可能与China建立联系。