【安全资讯】Lazarus APT在BMP映像中隐藏恶意代码以删除其RAT

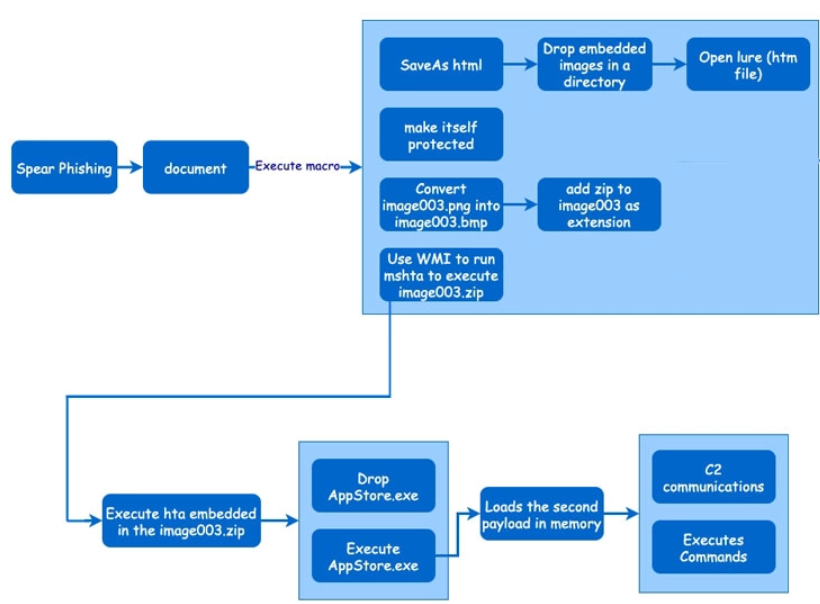

Malwarebytes的研究人员在4月13日发现Lazarus组织针对韩国的网络钓鱼活动。攻击者将恶意HTA文件作为压缩的zlib文件嵌入到PNG文件中,然后在运行时转换为BMP格式进行解压缩,从而释放能够窃取敏感信息的远程访问木马。

整体的攻击流程如下:

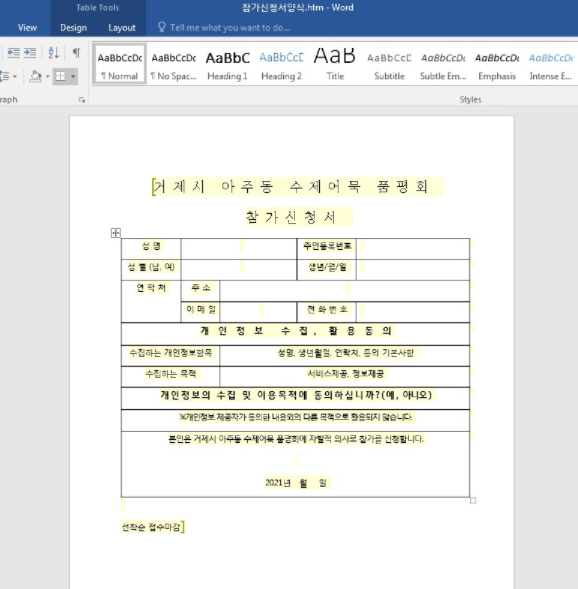

攻击者所使用的韩文诱饵文档穿件于 2021年3月31日,内容是韩国的一个城市交易会相关的参与申请表。

文档提示用户首次打开时启用宏,一旦启用,将执行触发感染链的宏代码,最终删除了一个名为“ AppStore.exe”的可执行文件。

然后,有效负载继续提取附加到自身的第二阶段加密有效负载,并在运行时对其进行解码和解密,然后与远程服务器建立通信以接收其他命令,并将这些命令的结果发送回服务器。

这次攻击与Lazarus组织以往的行动有很多相似之处,研究人员认为这些是将攻击归因于Lazarus组织的强力指标。

● 第二阶段有效负载使用了与此Lazarus关联的BISTROMATH RAT使用的相似的自定义加密算法。

● 第二阶段有效负载使用base64和RC4的组合进行数据混淆,这是Lazarus使用的常用技术。

● 攻击中使用的第二阶段有效负载与某些已知的Lazarus恶意软件家族(包括Destover)具有一些代码相似性。

● 在过去的Lazarus的恶意活动中中,包括AppleJeus,针对韩国的供应链攻击和DreamJob操作中,都曾观察到将数据和消息作为GIF发送到服务器的情况。

● 这次网络钓鱼攻击主要针对韩国,这是该组织的主要目标之一。

● 已知该组使用Mshta.exe来运行恶意脚本和下载程序,类似于该攻击中所使用的程序。

结论:

Lazarus是朝鲜最活跃,最复杂的威胁组织之一,在过去的几年中,它攻击了包括韩国,美国和日本在内的多个国家。该组织会开发自定义恶意软件家族,并在其操作中使用新技术。

失陷指标(IOC)4

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享