【安全资讯】研究人员发布Ousaba拉丁美洲银行木马分析报告

Ousaban是自2018年以来仅在巴西活跃的银行木马,由Delphi语言编写,它的后门功能与典型的拉丁美洲银行木马非常相似。与典型的拉丁美洲银行木马程序一样,Ousaban使用覆盖窗口攻击金融机构的用户。但Ousaban的开发人员已扩展了覆盖窗口的使用范围,以从流行的区域电子邮件服务中窃取凭证。 研究人员发布了对Ousaba的分析,描述了其主要功能以及与其他拉丁美洲银行木马的许多联系。

Ousaban被卡巴斯基的研究人员称为Javali,Ousaban是巴西四大银行木马之一,另外三个是Guildma、Melcoz和Grandoreiro。 Ousaban最初以色情诱饵作为分发媒介,但现在开始使用仿冒电子邮件主题进行分发,例如声称发送包裹失败,需要客户重新尝试,要求用户打开电子邮件中附加的文件。

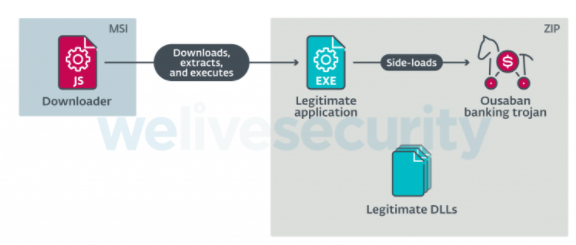

带有JavaScript的MSI

当受害人被误导执行钓鱼邮件附带的MSI文件后,MSI将启动嵌入式JavaScript下载器,下载ZIP存档并提取其内容。然后,它执行合法的应用程序,该应用程序会加载Ousaban银行木马。以下是Ousaban的分发链:

多级MSI

最近,研究人员观察到一条新的分发链正在大规模传播Ousaban。它比上面描述的更复杂。分发过程如下图。

前两个阶段几乎相同。在这两个阶段中,阶段的核心都包含在存档(ZIP或CAB)中,合法应用程序在执行时会侧向加载注入器。注入器定位,解密并执行下载器。下载器解密配置文件以获得指向远程配置的URL。远程配置包含指向下一个阶段存档的URL。下载器下载下一阶段的存档,提取其内容并执行合法的应用程序。

最后一个阶段略有不同,因为它解密并执行实际的Ousaban银行木马,而不是下载程序。第三个配置文件导致使用C&C服务器IP地址和端口的远程配置。最后一个阶段的存档包含一个可以更改受害者机器的各种设置的支持模块。最后,所有三个阶段的存档包括其他文件,第一阶段存档中包含一个合法的可执行文件,第二阶段存档中包含14个合法文件,第三阶段存档中包含13个合法文件以及一个嵌入式存档文件,其中包含另外102个合法文件。

Ousaban与其他拉丁美洲银行木马的相似之处

● 部分Ousaban Download包含相同的字符串混淆代码Amavaldo

● Ousaban已经分发了相同的恶意活动,与过去的Mispadu相似

● 它使用的JavaScript文件类似于Vadokrist,Mekotio,Casbaneiro和Guildma

● 它偶尔用于分发的PowerShell文件(除了本博客文章中介绍的最新方法之外)与Amavaldo,Casbaneiro和Mekotio相似