【安全资讯】FIN7黑客组织伪装成网络安全公司传播Lizar后门

FIN7是一个以金钱为动机而行动的网络犯罪组织,其正在冒充网络安全公司分发带有Lizar后门的Windows渗透测试工具。FIN7伪装成一个合法的网络安全公司兜售安全分析工具,因此受害组织的员工甚至没有意识到他们正在使用的是恶意软件,或者他们的卖家是一个网络犯罪组织。

FIN7组织使用的恶意软件一直在变化,之前它的首选工具包一直是Carbanak远程访问木马,这个木马非常复杂。但是最近,研究人员注意到该小组自2月份以来使用了一种称为Lizar的新型后门,该后门提供了一套强大的数据检索和横向移动的功能。

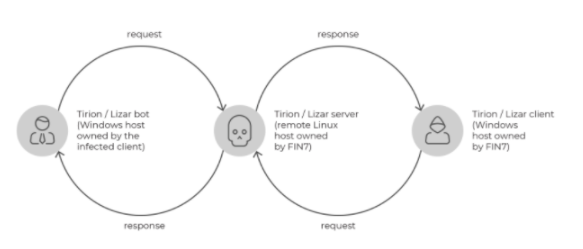

Lizar工具箱在结构上与Carbanak相似。它由一个Loader和用于不同任务的各种插件组成。它们一起在受感染的系统上运行,并且可以组合到Lizar bot客户端中,该客户端又与远程服务器进行通信。这些插件从服务器发送到Loader ,并在Lizar客户端应用程序的特定操作中执行。Lizar工具箱的操作示意图如下:

Lizar工具箱的插件生命周期分为以下六个阶段:

1.用户在Lizar客户端应用程序界面中选择命令;

2.Lizar服务器接收有关所选命令的信息;

3.服务器从plugins目录中找到合适的插件,然后将其发送到加载器;

4.加载器执行插件并将插件执行的结果存储在堆上专门分配的内存区域中;

5.服务器检索插件执行的结果,并将其发送到客户端;

6.客户端应用程序显示插件结果。

这些插件经过各种设计,可加载其他工具,例如Mimikatz或Carbanak,从受害机器中检索信息,截屏,收集凭据,检索浏览器历史记录等。

Lizar服务器应用程序是使用.NET框架编写的,并在远程Linux主机上运行。它支持与Bot客户端的加密通信。在将数据发送到服务器之前,先对会话密钥进行加密,该会话密钥的长度范围为5到15个字节,然后对配置中指定的密钥(31个字节)进行加密。如果配置中指定的密钥(31个字节)与服务器上的密钥不匹配,则不会从服务器发送任何数据。

结论:

Lizar是一个多样化而复杂的工具包。它目前仍在积极开发和测试中,但已被广泛用于控制受感染的计算机,大部分遍及美国。FIN7似乎并没有就此听不,相信很快就会发现由Lizar发起来自世界各地的攻击。