【安全资讯】使用新的RIG Exploit Kit分发WastedLoader的恶意活动

研究人员于2月发现了一个使用新的RIG Exploit Kit的恶意活动,该活动利用了未打补丁的IE浏览器中的两个脚本引擎漏洞(CVE-2019-0752和CVE-2018-8174)。发送的恶意软件看起来像WastedLocker的新变种,但这个新样本缺少勒索软件的部分,可能是从C&C服务器下载的。因为它的工作方式类似于下载有效载荷的加载器,所以研究人员将其命名为WastedLoader。

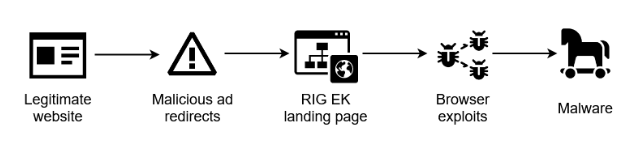

攻击链从合法网站发布的恶意广告开始。该恶意广告定向到“RIG EK”的登录页面,利用漏洞使恶意软件得以运行。具体攻击链如下:

经分析,研究人员有以下主要发现:

- ● 2021年2月发现了WastedLoader活动,该活动仍在进行中。

- ● 该活动使用已知的VB Script漏洞定位未修补的IE Explorer浏览器。

- ● 用户通过访问合法网站导致被感染,无需任何额外的交互

- ● Bitdefender研究人员重建了杀伤链,并收集了此攻击中使用的所有工具。

此次恶意活动的攻击大部分集中在欧洲和美洲,如下图所示:

研究人员建议组织及时更新浏览器,操作系统和第三方软件。另外,端点保护以及端点检测和响应解决方案可以帮助组织最大程度地减少此威胁的影响。

失陷指标(IOC)20

这么重要的IOC情报,赶紧

登录

来看看吧~

相关链接

https://labs.bitdefender.com/2021/05/new-wastedloader-campaign-delivered-through-rig-exploit-kit/?web_view=truehttps://www.bitdefender.com/files/News/CaseStudies/study/397/Bitdefender-PR-Whitepaper-RIG-creat5362-en-EN.pdf

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享