【安全资讯】攻击者通过伪造的DocuSign下载页面传播Hentai Onichan勒索软件

近日,研究人员发现了伪造的DocuSign下载页面传播Hentai Onichan勒索软件。DocuSign是一项著名的服务,允许组织安全地管理电子协议。该恶意软件通过电子邮件传播,这些电子邮件中具有一个ZIP附件,其中包含一个HTML,该HTML看起来像是DocuSign下载页面。

查看HTML页面的源代码发现,名为“ ProformaInvoice.zip”的文件将被保存到磁盘上,与下载的文件类似。zip存档包含3个文件:

- ● AdobeSign.pdf

- ● Alternative_View.OnlineWeb _ ;. lnk

- ● ClientSignatureNote.vbs

该软件还运行两个Powershell命令。恶意软件将使用的第一个文件扩展名来自Windows Defender。第二个文件试图禁用Windows的勒索软件保护。创建Uninstalls.bat的目的是执行svchost.exe。创建批处理文件后,它将使用base64解码另一个组件,该组件将作为johntask.ps1保存到磁盘。

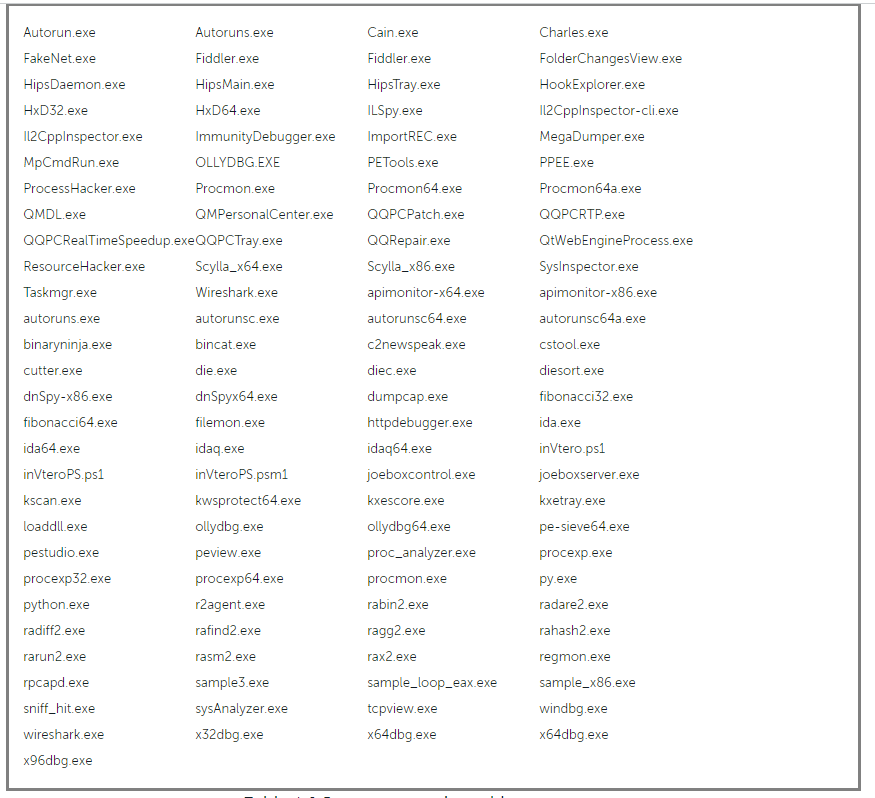

在最终执行PowerShell脚本johntask.ps1之前,先检查虚拟机是否被感染。如果找到,它将尝试合并该虚拟机的撤消磁盘和SCSI控制器。随后,PowerShell脚本(johntask.ps1)将执行并将任务附加到随机Windows事件,从而自动启动恶意软件有效负载。该负载是名为“ Hentai OniChan Last Version Real OniHentai”的勒索软件的副本。一旦执行svchost.exe,与反恶意软件工具相关的进程(例如下表中列出的进程)将终止。

与反恶意软件工具相关的进程如下图:

恶意程序执行后,勒索信息会以壁纸的形式出现在受感染的计算机上,如下所示。

失陷指标(IOC)8

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享