【安全资讯】攻击者使用MSBuild以无文件方式传递RAT

研究人员发现了一个活动,攻击者使用Microsoft Build Engine(MSBuild)以无文件方式分发Remcos远程访问工具(RAT)和RedLine Stealer窃密恶意软件。该活动似乎于2021年4月开始,至2021年5月11日仍在进行。恶意 MSBuild 文件包含编码的可执行文件和shellcode,其中一些文件托管在俄罗斯图像托管网站“ joxi[.]net”上。

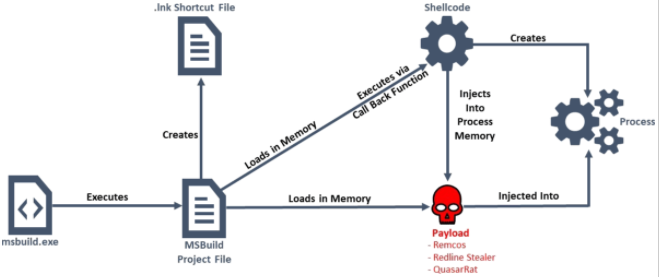

MSBuild是用于构建应用程序的开发工具,使用包含规范的XML项目文件来编译项目。MSBuild具有内联任务功能,该功能使代码可以由MSBuild指定和编译并在内存中运行。这种在内存中运行代码的能力使黑客能够在无文件攻击中使用MSBuild。该活动的攻击链如下:

RemcosRAT具有反AV、凭证收集、收集系统信息、键盘记录、持久性保持、屏幕截图、脚本执行功能。

RedLine Stealer具备收集Cookies、凭据(聊天客户端、vpn、浏览器、NordVPN、加密货币钱包)、系统信息功能。

无文件恶意软件通常使用合法的应用程序将恶意软件加载到内存中,在计算机上不会留下任何感染痕迹,因此很难被检测到。2021年发布的一份分析报告显示,从2019年到2020年,无文件攻击的数量增加了888%。

研究人员表示,目前无法确定谁是此活动的幕后黑手。此次活动表明,仅依靠防病毒软件不足以实现网络防御,建议企业和组织采取一些措施来应对这种威胁,如网络安全培训以及纵深防御策略。

失陷指标(IOC)35

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享