【安全资讯】SideWinder武器库更新:利用外交政策针对巴基斯坦的攻击活动分析

今年3月,研究人员捕获到几例利用相关国家外交政策为诱饵的恶意样本,并将其归因为响尾蛇(SideWinder)组织。此类样本伪装成大使馆向巴基斯坦委员会的投资回信、建立港口防疫能力等热点信息开展攻击。一旦受害者执行此类恶意样本,初始LNK文件将从远程服务器下载恶意脚本执行,恶意脚本将释放展示正常的诱饵文档以迷惑受害者,并继续从远程服务器获取第二阶段恶意脚本执行。第二阶段恶意脚本中更新了在受害者计算机上部署相关恶意软件的流程,最后通过白加黑的方式加载最终的远程木马,控制受害者机器,从而窃取敏感信息。

研究人员披露了响尾蛇APT组织在2021年上半年攻击活动中更新的攻击手法及代码细节。响尾蛇(又称SideWinder)APT组织是疑似具有南亚背景的APT组织,其攻击活动最早可追溯到2012年。主要针对其周边国家政府、军事、能源等领域开展攻击活动,以窃取敏感信息为攻击目的。更新的具体细节如下:

- 1.二阶段荷载不再使用HTA脚本直接将内存数据解码释放在本地,而是由发送本机信息后的回传数据进行后续下载

- 2.函数调用不再使用系统API,而是由自定义繁杂的函数名封装所需调用的API

在此次攻击中,响尾蛇APT组织的常用攻击手法,恶意代码基本一致,但在攻击流程以及代码细节方面进行了“升级更新”。攻击流程方面的更新如下图所示,该组织在第二阶段新增了从远程服务器获取后续的攻击流程,此次更新可以进一步降低代码暴露的风险,使得该组织在攻击过程中及时关停服务器,以切断研究人员的发现披露流程。

攻击流程方面的更新

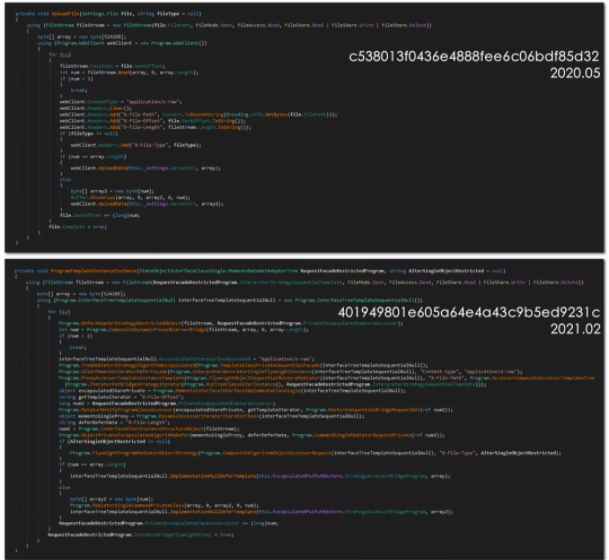

代码细节方面的更新以上传函数为例,2020年该组织的样本中,函数调用主要以简洁的系统函数调用为主。而在2021年该组织投放的样本中,几乎所有的系统函数都通过进一步封装使代码看起来更加繁杂。代码细节方面的更新如下图所示:

代码细节方面的更新

总结:

响尾蛇APT组织近年来一直高度活跃,其攻击链也较为复杂。总体来看,本次攻击活动中使用的代码大体功能仍与2020年保持一致,仍然采用多层解码内存加载其最终恶意dll,但在第二阶段加载后续文件方面有代码更新,即从以前的内存解码加载到现在的上传获取到的本机信息才能获取回传数据。这其中的攻击链越是碎片化,越能够增加研究人员的捕获与发现难度。