【安全资讯】WayBack campaign:黑客组织针对欧洲和意大利实体发起大规模攻击活动

近期,研究人员披露了一起针对欧洲和意大利的大规模攻击活动,攻击者利用serverless技术绕过传统安全防御,研究人员将此次攻击活动命名为“WayBack campaign”,该活动可能与名为 Gorgon/Subaat 的威胁组织有关。攻击者至少从2019年开始活跃,并一直专注于针对欧洲和意大利实体,通过进一步分析,研究人员发现此次捕获的攻击,只是大规模攻击活动的一部分。研究人员在几年前就开始追踪这个攻击者,该攻击者曾在意大利地区发起了Aggah (TH-157)攻击活动,以及Roma225和RG等针对意大利垂直制造业的恶意活动。该组织也曾针对美国、欧洲和亚洲发起大规模攻击行动。

通过分析攻击者的基础设施,研究人员重建了此次攻击活动的至少六个攻击活动批次,分别为4月24日 、5月12日 、5月19日、5月26-28日、6月1-3日以及6月7-10日。攻击者的技术一直在演变,但他的战略始终保持不变:恶意软件交付基础设施仍然是无服务器的。在过去三个月中,此活动可能与 APT 组织 Gorgon/Subaat 有关,利用其他合法第三方服务,以多阶段的方式绕过安全控制,进入目标组织。

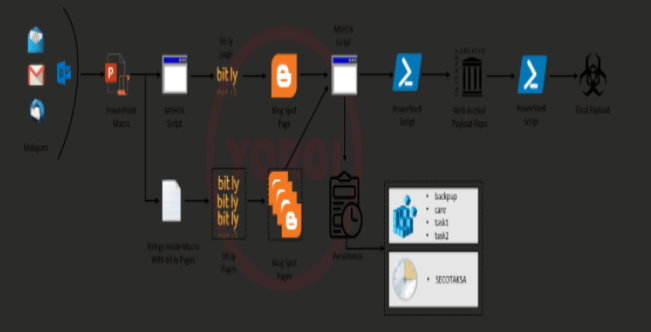

在以往的活动中,攻击者严重滥用 Pastebin 服务来托管和投放恶意代码,在最新的活动中,他们滥用了 Internet Archive。 Internet Archive是一项流行的非营利服务,旨在帮助互联网社区将当今的开放知识传递给后代。攻击者使用平台上的多个账户,在 Internet Archive 项目的“社区文本”存储库中托管了大量恶意代码,将其恶意工具伪装成打开的书籍和文本。“Wayback”活动的攻击链如下:

研究人员发现,攻击者主要通过 Internet Archive 存储库上的以下三个帐户进行操作:

- 1. https:// archive .org/details/@muhammad_tauseef_aslam

- 2. https:// archive .org/details/@kut404

- 3. https:// archive .org/details/@Gpt

该攻击者在 6 月 1 日、8 日和 9 日左右尤其活跃,在武器化阶段 (TA0042) 达到高峰。 研究人员总结了在“WayBack”活动期间观察到的主要技术,如下图:

“WayBack”恶意活动已向世界各地的目标发送了 450 多种不同的恶意软件。由于恶意工具功能的影响性质,Aggah 攻击者分发的大多数恶意代码都会严重影响目标用户的数字和语音通信的机密性。与过去的行动一样,这个神秘的威胁组织仍在利用商品恶意软件绕过安全控制和防病毒,进行大规模的间谍活动。另外,该组织还滥用了Internet Archive服务,更新其基础设施。