【安全资讯】REvil组织利用Kaseya软件平台发起大规模供应链勒索攻击,约200家企业遭受影响

引言

2021年7月2日,REvil勒索软件团伙(又名Sodinokibi)利用Kaseya公司的VSA产品漏洞,进行大规模的供应链勒索攻击。该勒索组织利用Kaseya VSA产品漏洞,分发带有恶意软件的Kaseya VSA 软件更新,该更新被替换成勒索软件,可以加密受感染系统上的文件。目前至少有 8 家托管服务提供商 (MSP) 遭到入侵,200 多家客户已受影响。

背景

Kaseya是一家位于迈阿密的IT软件管理公司,专门为托管服务提供商(MSP)提供远程管理软件服务,该公司旗下有一款名为Kaseya VSA的产品。Kaseya VSA产品是一个基于云的MSP平台,允许提供商为其客户执行补丁管理和客户端监控。

Kaseya公司在官网上发布了安全公告,提醒所有VSA客户应立即关闭他们的VSA服务器,以防止攻击发生。

公告意思大致如下:

“截至今天美国东部时间下午 2:00,我们正在经历针对VSA的潜在攻击,该攻击仅影响少数本地客户。我们正在调查事件的根本原因, 建议您立即关闭VSA服务器,直到您收到我们的进一步通知。立即执行此操作至关重要,因为攻击者做的第一件事就是关闭对VSA的管理访问。”

该公司表示目前已关闭了SaaS服务器,并与其他安全公司合作调查攻击事件。大多数勒索软件加密攻击都选在了周末的深夜进行,因为这个时间段负责网络监控的人手较少,本次攻击发生的时间是周五中午,攻击者很可能计划在周末发起更大范围的攻击行动。

攻击细节

Huntress安全公司的研究人员透露,对MSP的攻击似乎是通过Kaseya VSA发起的供应链攻击进行的。Kaseya VSA会将agent.crt文件放到c:\kworking文件夹中,该文件夹将作为名为“Kaseya VSA Agent Hot-fix”的更新分发。然后启动PowerShell命令以使用合法的Windows certutil.exe命令对agent.crt文件进行解码,并将agent.exe文件提取到同一文件夹中。

执行REvil勒索软件的PowerShell命令

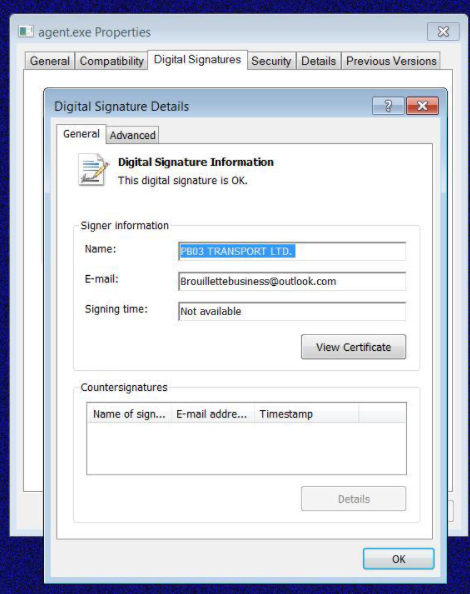

agent.exe使用来自“PB03 TRANSPORT LTD”的证书进行签名,包括嵌入的“MsMpEng.exe”和“mpsvc.dll”,其中DLL是REvil加密器。

MsMPEng.exe是合法Microsoft Defender可执行文件的旧版本,用作LOLBin以启动DLL并通过受信任的可执行文件加密设备。

赎金要求

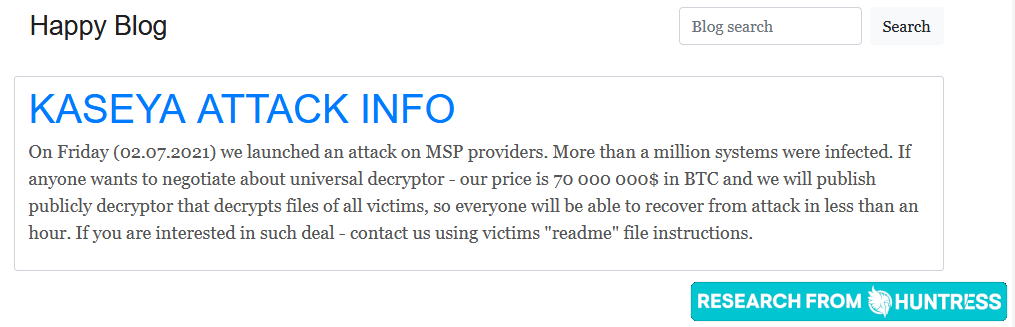

REvil组织在网站上表示, 可以通过支付7000万美元的比特币获取通用解密器对所有受害者解密,完整公告如下:

“周五(2021.07.02)我们对MSP提供商发起了攻击。超过100万个系统被感染。我们提出的通用解密器售价为70,000,000美元的比特币,并公开发布解密文件,解密所有受害者,所以每个人将能够在攻击发生后的不到一个小时恢复文件。如果您有兴趣进行这样的交易,请联系我们联系我们”

防范建议

CISA和FBI针对受 Kaseya VSA 供应链勒索攻击影响的 MSP 及其客户发布以下指南。

CISA 和 FBI 推荐受影响的 MSP采取以下措施:

● 下载Kaseya VSA检测工具。此工具分析系统(VSA 服务器或受管端点)是否存在任何危害指标 (IoC)。

● 在组织控制下的每个帐户上启用和实施多重身份验证 (MFA),并尽可能为面向客户的服务启用和实施 MFA。

●

实施许可名单以将与远程监控和管理 (RMM) 功能的通信限制为已知 IP 地址

●

将 RMM 的管理接口置于虚拟专用网络 (VPN) 或专用管理网络上的防火墙之后。

CISA 和 FBI 建议受影响的 MSP 客户采取以下措施:

● 确保备份是最新的,并存储在与组织网络隔离的易于检索的位置;

● 恢复到遵循供应商补救指南的手动补丁管理流程,包括在新补丁可用时立即安装;

● 实施:

- 多因素身份验证

- 关键网络资源管理员帐户最小权限原则。

危害指标IOC及Yara规则信息等资源(仅供参考):

https://github.com/cado-security/DFIR_Resources_REvil_Kaseya

https://github.com/pgl/kaseya-revil-cnc-domains