【安全资讯】BIOPASS RAT通过水坑攻击针对博彩公司

引言

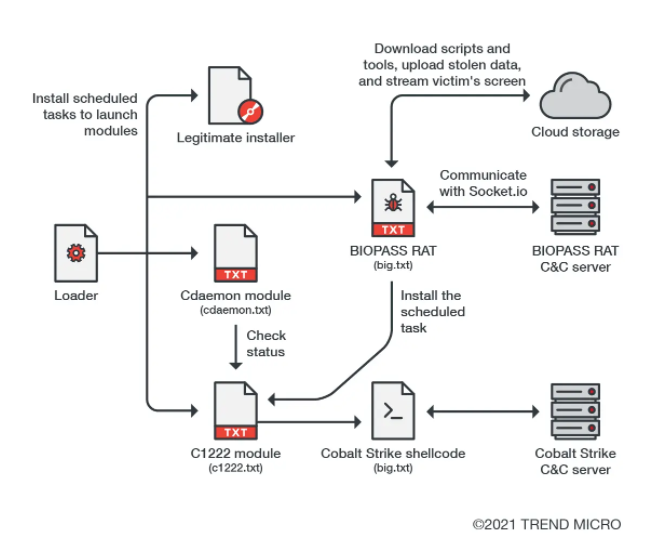

研究人员发现了一种新的恶意软件,该软件针对中国的在线博彩公司发起水坑攻击。攻击者将恶意软件加载程序伪装成Adobe Flash Player或Microsoft Silverlight等知名应用程序的合法安装程序,以诱骗在线赌博公司的访问者下载。加载程序加载了 Cobalt Strike shellcode或新型的用Python编写的后门。研究人员经过分析发现,该后门是一种名为 BIOPASS RAT(远程访问木马)的新型恶意软件。

简况

BIOPASS恶意软件是一种用Python 编码的远程访问木马 (RAT),具有恶意软件的基本功能,如文件系统评估、远程桌面访问、文件泄露和 shell 命令执行,还能够通过窃取 Web 浏览器和即时消息客户端数据来窃取受害者的私人信息。该后门的一个特别的功能是可以利用 Open Broadcaster Software (OBS) Studio 的RTMP(实时消息传递协议)流媒体功能来记录用户的屏幕并将其发送到攻击者的控制面板。

黑客在攻击中使用了一个水坑,这是一个受感染的网站,攻击者在其中注入他们的自定义JavaScript代码来交付恶意软件。在大多数情况下,攻击者将注入脚本放置在目标的在线支持聊天页面中。注入的脚本将尝试通过向端口列表发送 HTTP 请求来扫描受影响的主机。如果它从这些端口收到任何带有预期字符串的响应,脚本将停止。此步骤可能旨在避免攻击已受感染的受害者。 BIOPASS RAT 能够在从硬编码列表中选择的端口上打开在本地主机上运行的 HTTP 服务。此功能允许脚本识别受害者是否已被其恶意软件感染。BIOPASS RAT 的登录面板如下:

如果脚本确认访问者尚未被感染,它将用攻击者自己的内容替换原始页面内容。新页面将显示一条错误消息,并附有说明,提示网站访问者下载 Flash 安装程序或 Silverlight 安装程序,这两种安装程序都是恶意加载程序,且Adobe Flash 和 Microsoft Silverlight 都已被各自的供应商弃用。BIOPASS RAT的感染流程如下:

总结

目前尚不清楚恶意软件的操作者,但研究人员发现了BIOPASS RAT 和 Winnti Group 之间的几点联系,如BIOPASS RAT加载程序的许多二进制文件都使用两个有效证书进行签名,且这些证书很可能是从韩国和台湾的游戏工作室窃取的。而Winnti集团曾使用窃取的证书从游戏工作室签署恶意软件。 在检查被盗证书时,研究人员发现了Derusbi恶意软件样本的服务器端变种,该变种被许多APT组织使用。但 BIOPASS RAT与Winnti组织攻击的目标不同,因此研究人员并不能轻易将两者关联。