【安全资讯】攻击者通过IcedID下发Cobalt Strike,进行横向移动时被防病毒软件阻止

6 月,研究人员发现一个黑客利用IcedID下载 Cobalt Strike,它被用作横向移动。值得注意的是,防病毒软件(AV) 缓解了这次攻击,导致攻击者暂时离开了目标环境。在此次攻击事件中,研究人员观察到了11天的活动间隔。11 天后,攻击者通过Cobalt Strike信标返回到环境中,攻击者曾使用 WMI 在目标环境中进行横向移动,之后就没有恶意活动的下文,这表明攻击者无法或不愿意完成攻击。

此次入侵开始时,一个恶意的Word文档被执行,该文档会删除和执行HTA文件。此HTA文件用于以 JPG 文件的格式下载 IcedID。这个文件实际上是一个Windows DLL文件,通过regsvr32(第一阶段IcedID)执行。IcedID通过rundll32和regsvr32下载第二阶段的有效负载,并将DLL加载到内存中以掠夺域。并通过Cobalt Strike信标执行服务在整个入侵过程中用于权限升级。WMIC被用来启动ProcDump以转储lsass.exe。WMIC还用于发现终端安全软件。通过IcedID和Cobalt Strike实现了指挥和控制。时间线如下:

攻击者曾多次尝试通过 Cobalt Strike 信标进行横向移动,但效果极其有限,最终,防病毒软件阻止他们迁移到某些服务器的尝试,导致其攻击没有成功。

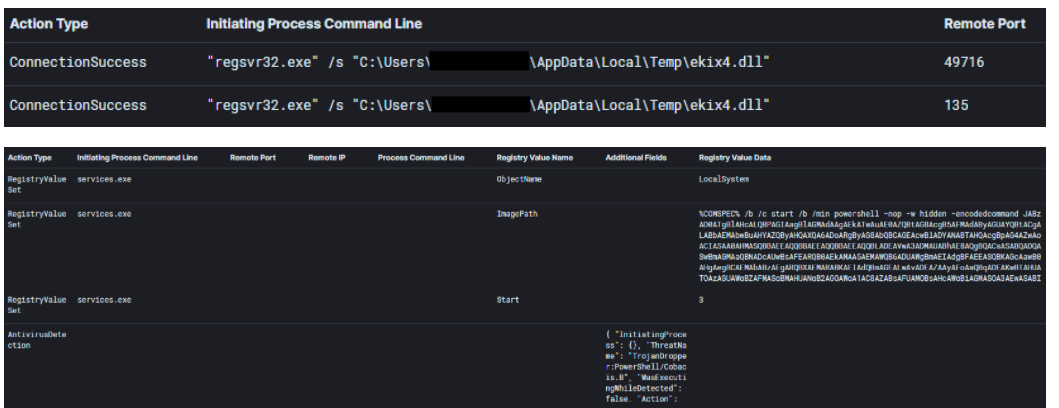

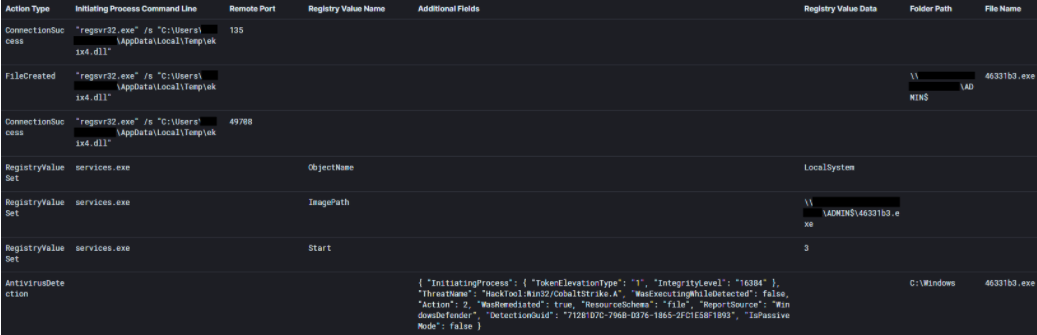

横向移动链 #1 – 攻击者能够通过服务执行成功地从工作站 #1 移动到工作站 #2。攻击者试图将这种移动技术复制到两台服务器上,但当他们的 Cobalt Strike PowerShell 有效载荷被 AV 捕获时被阻止。

横向移动链 #2 – 另一次尝试从工作站 #1 移动到其中一台服务器,但此尝试也被 AV 阻挠。就像之前的尝试一样,创建了一个远程服务,但是,这次使用的是 DLL 负载而不是 PowerShell 负载。

此次入侵的初始访问是通过恶意附件“order 06.21.doc”进行的。该附件是一个 Microsoft Word 文档,其中包含一个恶意 HTA 文件“textboxNameNamespace.hta”。 对编码的 HTA 文件的分析表明,一个名为 textboxNameNamespace.jpg 的文件是从http://povertyboring2020b[.]com 下载的。此文件的扩展名具有误导性,因为该文件是 Windows DLL。 通过同一个 HTA 文件,IcedID 第一阶段 DLL 文件通过 regsvr32.exe执行。IcedID 通过 rundll32 执行,删除与 IcedID 第二阶段和 Cobalt Strike 信标相关的 DLL 文件。随后,攻击者暂时离开了环境。

11 天之后,一个新的 Cobalt Strike 信标通过 IcedID 运行并被发送到活动的第二阶段。IcedID 使用名为“{0AC9D96E-050C-56DB-87FA-955301D93AB5}”的计划任务在受感染主机上建立持久性,该任务执行其第二阶段。观察到此计划任务在最初受感染的用户下每小时执行一次。攻击者使用跨越散列来提升Active Directory环境中的特权,随后是与网络警报签名匹配的可疑 Kerberos 票证请求。使用这些凭据,攻击者尝试使用注入 LSASS 进程的Cobalt Strike 信标来执行 WMIC,后者在远程系统上执行 ProcDump 以转储凭据。