【安全资讯】StrongPity组织首次在攻击活动中部署 Android 恶意软件

引言

近日,研究人员对发布在叙利亚电子政务网站上的Android恶意软件样本进行了调查,发现该样本可能归因于StrongPity APT 组织。样本中的木马代码嵌入技术,与StrongPity组织为 Windows 平台编写的恶意代码的木马功能具有类似的模式。这是该组织首次被公开观察到在攻击活动中部署Android恶意软件。研究人员根据确定的测试样本发现,攻击者尝试了多种技术来引诱目标受害者,如重新打包的应用程序、受感染的网站和流行应用程序的伪造变体。

简况

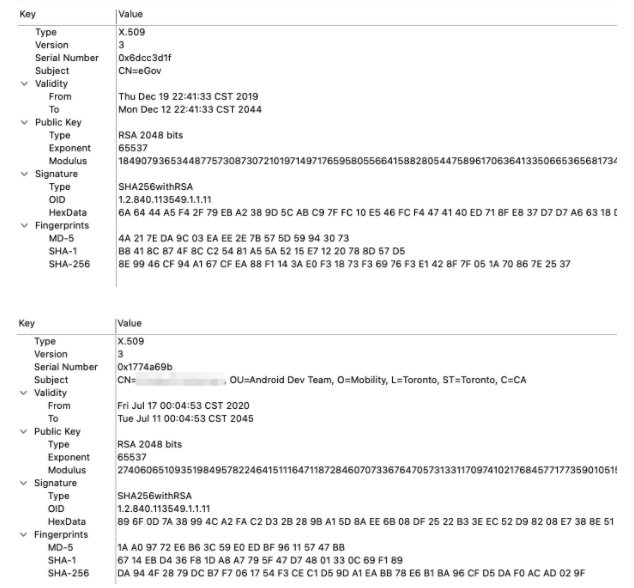

研究人员首先检查了托管恶意 APK 文件的 URL (https://egov[.]sy/mobile/egov[.]apk),至少可以在 VirusTotal 上识别出六个具有相同应用程序名称(“بوابتي”)和匹配包名称(com.egov.app.*)的其他样本。研究人员分析的应用程序的恶意版本 (fd1aac87399ad22234c503d8adb2ae9f0d950b6edf4456b1515a30100b5656a7) 创建于 2021 年 5 月(文件中的时间戳指向 2021-05-02,文件上传时间为 2021 年 5 月 24 日)。此应用程序使用不同的证书签名,并通过重新包装叙利亚政府的原始应用程序生成。原始应用程序使用的证书签名(顶部)和恶意应用程序使用的证书签名(底部)的比较如下:

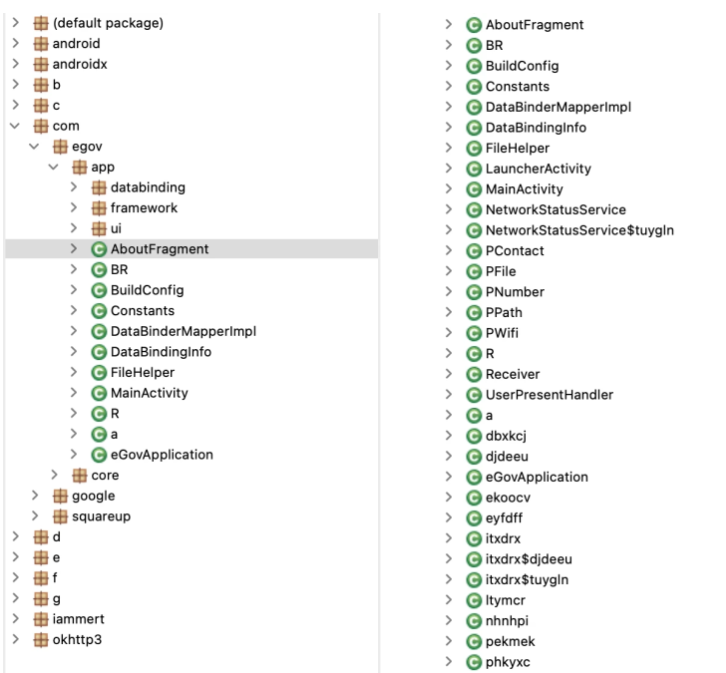

恶意应用程序修改了 AndroidManifest.xml 以包含对其他类的引用并在设备上请求其他权限。攻击者向此应用程序添加的类如下图,其中一些类(com.egov.app.NetworkStatusService、com.egov.app.Receiver)在修改后的 AndroidManifest.xml 中被引用:

左侧为原始类,右侧为添加到恶意应用程序的类

攻击样本中包含高度模块化的组件来创建用于组件加载和卸载的灵活架构,以下是样本中使用的组件:

1.pekmek(加密管理器):使用 AES 来解密和加密文件和字符串。

2.tymcr(Helper Class):包含许多实用函数,例如计算唯一ID、解析配置文件、写入/读取共享首选项和定义加密

3.密钥的函数。

4.Sadwoo:用作 PowerWakeLock 的组件。

5.phkyxc:用作 WifiWakeLock 的组件。

6.tfsdne:用于 C&C 通信的包装器。

7.itxdrx(Net Manager):负责处理HTTP协议通信的组件。

8.nhnhpi:负责管理 C&C 服务器的组件。

总结

StrongPity攻击者正在积极开发Android后门程序,探索多种向潜在受害者提供应用程序的方法,如使用虚假应用程序和使用受感染网站作为诱骗用户安装恶意应用程序的水坑。