【安全资讯】新型FatalRAT分析

引言

研究人员最近观察到一种名为 FatalRAT 的新型远程访问木马 (RAT) 恶意软件,该恶意软件疑似通过论坛和Telegram 分发的,隐藏在下载链接中,试图通过软件或媒体文章引诱用户下载。

简况

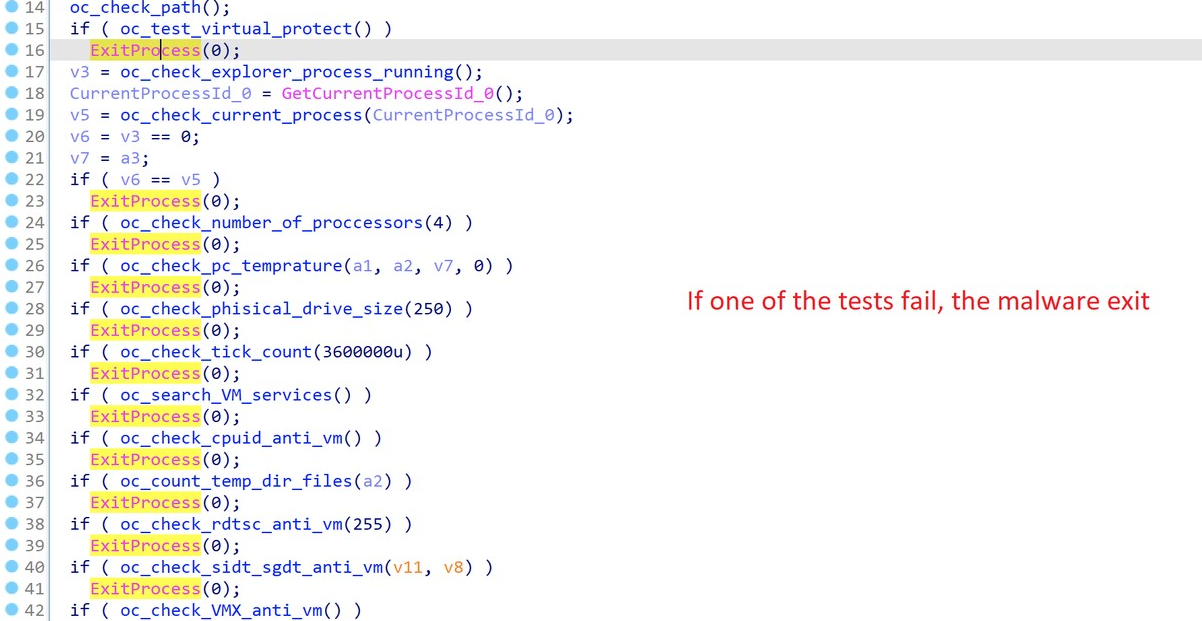

FatalRAT是一种远程访问木马,具有广泛的功能,可以由攻击者远程执行。该恶意软件在完全感染系统之前会运行多次测试,检查物理处理器数量、是否存在多个虚拟机产品以及磁盘空间等 。FatalRAT 运行是会检查虚拟机服务是否存在,并查询注册表。如果机器通过了恶意软件 AntiVM 测试,FatalRAT 则开始展开恶意活动。FatalRAT的 AntiVM 技术如下:

首先,FatalRAT分别解密每个配置字符串。这些配置字符串包括命令和控制 (C&C) 地址、新恶意软件文件名、服务名称和其他设置。该恶意软件将禁用使用 CTRL+ALT+DELETE 锁定计算机的功能,禁用计算机锁定后,恶意软件会激活键盘记录器 。FatalRat 可以通过修改注册表或创建新服务来保持持久化。如果通过修改注册表来实现持久化,它将创建值“Software\Microsoft\Windows\CurrentVersion\Run\SVP7”以在启动时执行恶意软件。当使用设置服务进行持久化时,FatalRat 将从其配置中检索描述。

FatalRAT恶意软件从受感染的机器收集信息并将其发送到 C&C。收集的信息包括外部 IP 地址、用户名和有关受害者的其他信息。 此外,作为一种防御规避技术,FatalRAT 通过遍历所有正在运行的进程并搜索是否存在预定义的安全产品列表来识别机器上运行的所有安全产品。为了让攻击者更容易检测安装了哪些安全产品,FatalRAT 会在将列表发送到 C&C 之前将进程名称转换为产品名称。为了与 C&C 通信,FatalRAT恶意软件使用算术例程来加密受害者和攻击者之间发送的数据,然后将加密的消息通过端口 8081 发送到 C&C。

FatalRat 支持以下命令:

- 1.通过 IPC$ 暴力破解弱密码

- 2.窃取存储的数据或使用不同浏览器的处理程序删除保存的信息

- 3.键盘记录器

- 4.更改分辨率

- 5.卸载 UltraViewer

- 6.下载并安装 AnyDesk

- 7.执行shell命令

- 8.修改注册表项

- 9.下载并执行文件

建议

研究人员在过去几个月中发现了多个FatalRat样本。FatalRat 恶意软件一直在使用诸如混淆、反沙盒和防病毒规避、加密配置、记录用户击键、系统持久性、登录暴力、收集系统数据以及与命令和控制服务器的加密通信等技术。研究人员提出以下几点建议:

- 1.不要点击未知链接或安装未知来源的软件。

- 2.安装防病毒软件并及时更新系统。

- 3.始终使用端点检测和响应 (EDR) 解决方案或启用系统日志监控以允许 SIEM 关联。

- 4.监控连接到C&C的网络流量。