【安全资讯】APT31组织针对蒙古、俄罗斯、美国展开攻击活动

引言

研究人员发现,2021 年 4 月,攻击者向蒙古的受害者发送了一个包含未知恶意内容的邮件。随后,在俄罗斯、白俄罗斯、加拿大和美国出现了类似的攻击活动。研究人员深入分析了检测到的恶意软件样本,将此攻击活动归因于APT31组织。

简况

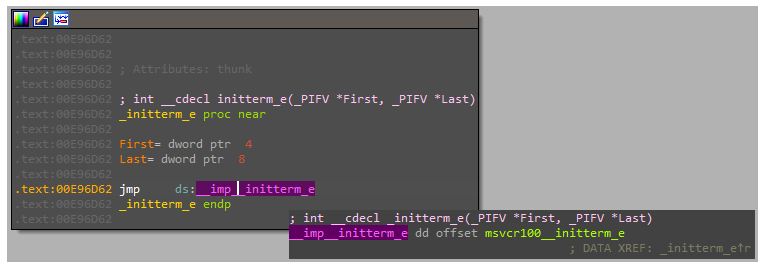

研究人员在攻击活动的样本中发现了一个新型dropper,其主要功能是在受感染的计算机上创建两个文件:一个恶意库和一个容易受到 DLL侧加载攻击的应用程序。这两个文件始终创建在同一路径上。第二阶段,dropper 启动的应用程序加载恶意库并调用其函数。下图为从创建的库调用恶意函数的示例:

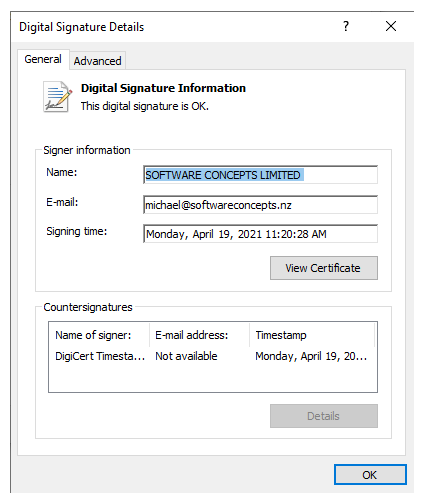

在分析恶意软件样本期间,研究人员还检测到了包含相同功能的不同版本的 dropper,不同版本的主要区别在于dropper中文件所在的目录名。dropper与服务器的通信没有以任何方式加密,恶意软件内部的控制服务器地址也没有加密。下载的文件被写入创建的工作目录。在某些情况下,dropper 会使用有效的数字签名,研究人员认为签名很可能是攻击者窃取的。 dropper 的有效数字签名如下图:

主库通过创建将发送到服务器的包开始执行,加密包由三部分组成:主标题、哈希和加密数据。生成的包用RC-4加密,密钥为0x16CCA81F。恶意软件可以实现的命令列表如下:

0x3:获取有关映射驱动器的信息。

0x4:执行文件搜索。

0x5:创建进程,通过管道通信。

0xA:通过 ShellExecute 创建一个进程。

0xC:使用从服务器下载的文件创建新流。

0x6, 0x7, 0x8, 0x9(相同):通过 SHFileOperationW 搜索文件或执行必要的操作(复制文件、移动文件、重命名文件、删除文件)。

0xB:创建目录。

0xD:创建一个新的流,将文件发送到服务器。

0x11:自行删除。

研究人员分析了检测到的恶意软件样本,发现该攻击活动的攻击者在使用的功能、技术和策略方面与APT31组织存在许多重叠。恶意软件工作目录所在的路径以及提供持久性机制的注册表项也是相同的。此外,恶意软件执行的命令处理程序与APT31组织使用的程序非常相似,自删除机制也是相同的。因此,研究人员将此攻击活动归因于APT31组织。

结论

从 2021 年 1 月到 7 月,APT31组织使用新型dropper发起了大约 10 次攻击。研究人员认为,该组织正在将其攻击范围扩大到更多国家,未来可能会出现更多的攻击活动实例。