【安全资讯】Golang挖矿蠕虫为提升效率,使用MSR禁用硬件预取器

引言

研究人员最近发现,一个使用Golang语言编写的挖矿蠕虫使用新方法提升挖矿效率,通过使用 MSR(模型特定寄存器)驱动程序禁用硬件预取器,将挖矿速度提高15%。硬件预取是由硬件根据访存的历史信息,对未来可能的访存单元预取数据。处理器(或 CPU)通过使用硬件预取器,将来自主存储器的指令存储到 L2 缓存中。然而,在多核处理器上,使用硬件预取会导致系统性能的整体下降。为了提高矿工的执行性能,从而提高挖掘过程的速度,Xmrig 矿工使用 MSR 禁用硬件预取器。

简况

蠕虫病毒的攻击链过程如下:

1.受蠕虫攻击的加密矿工的攻击链以 Shell 脚本开始,该脚本使用 curl 实用程序下载Golang语言编写的蠕虫。

2.该蠕虫会扫描并利用受害机器上现有的基于服务器的漏洞,如CVE-2020-14882和CVE-2017-11610。

3.在访问易受攻击的服务器后,蠕虫会下载另一个 shell 脚本,该脚本会下载蠕虫的副本。

4.该蠕虫还将自身的多个副本写入各种目录,例如 /boot、/efi、/grub,然后在 /tmp 位置放置 Xmrig 矿工。

5.矿工通过使用 MSR 禁用硬件预取器来加速挖矿过程。

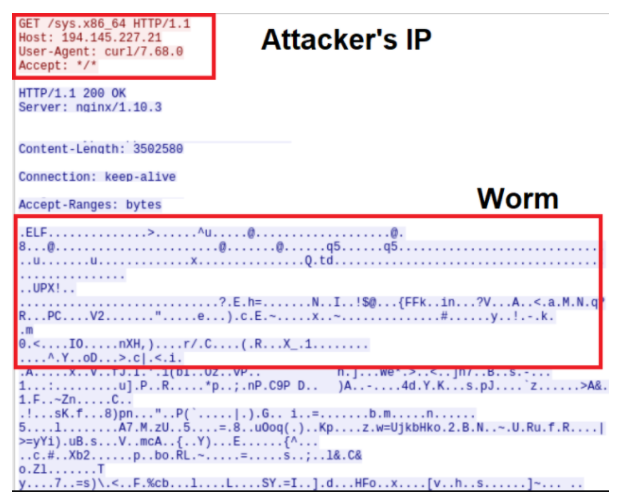

研究人员分析的 shell 脚本涉及多种防御规避技术,例如更改防火墙、禁用监控代理。除此之外,该脚本还使用“sed -i”命令修改文件和 nanopool URL。该脚本最终从 194.145.227[.]21 下载第一阶段蠕虫样本,下载第一阶段蠕虫的脚本如下:

总结

随着比特币和其他几种加密货币的崛起和天价估值,基于加密挖掘的攻击越来越多。蠕虫病毒攻击具有更高的阈值,因为它们会写入多个副本,并且还会在企业网络中的端点之间传播。在挖矿过程中,修改 MSR 寄存器可能会导致企业资源出现致命的性能问题。因此,研究人员建议企业及时建立防护机制以应对挖矿威胁。