【安全资讯】DirtyMoe driver:复杂而精密的rootkit恶意软件

前言

近日,研究人员发表了报告,描述DirtyMoe恶意软件所使用的rootkit技术以及恶意软件的主要功能。 DirtyMoe是一种复杂而精密的恶意软件,主要用于加密劫持和 DDoS 攻击。攻击者滥用 Windows 系统事件通知服务 (SENS) 进行恶意软件部署。

简况

DirtyMoe driver通过 IOCTL 代码控制,这些代码由用户模式下的恶意软件进程发送。DirtyMoe driver可以验证 IOCTL 是否由经过身份验证的进程发送。因此,并非所有进程都可以与驱动程序通信。驱动程序可以在内核和用户模式下隐藏自身和其他恶意软件活动。此外,驱动程序替换了NtfsCreatCallback driver的回调函数,因此驱动程序可以确定是否应该获得访问权限。DirtyMoe driver注册了一个恶意例程,如果系统创建一个新线程,就会调用该例程。恶意例程滥用APC内核机制执行恶意代码。它将任意 DLL 加载到新线程中。 DirtyMoe driver还可以隐藏给定的注册表项。特定内核结构的修补会导致某些 API 函数不会枚举所有系统服务或加载的驱动程序。Windows 服务和驱动程序作为双链表存储在内核中。DirtyMoe driver会破坏内核结构,从而使恶意服务和驱动程序与这些结构断开链接。因此,如果内核出于枚举的目的迭代这些结构,则会跳过恶意项。

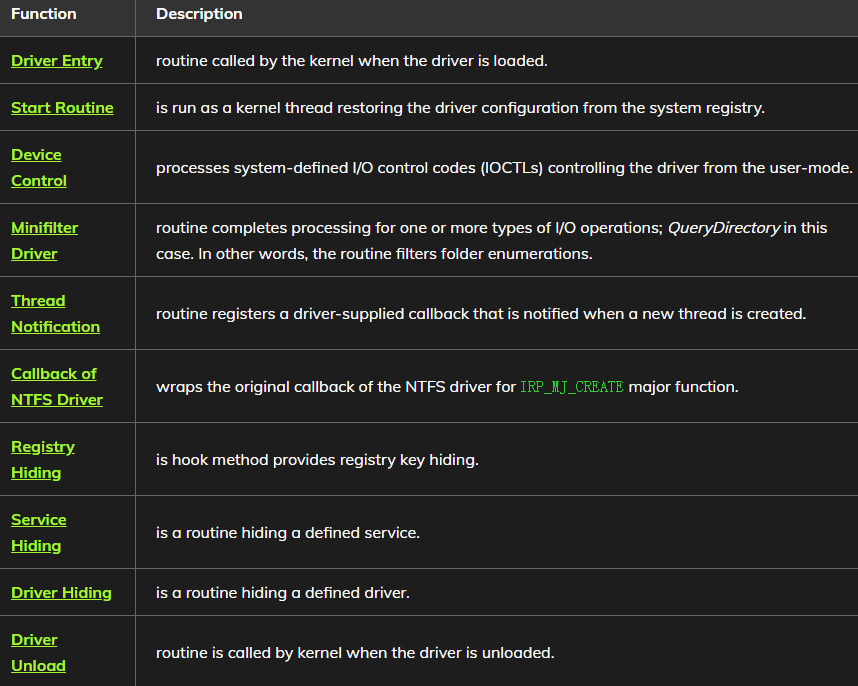

DirtyMoe driver使用过去被盗和撤销的证书进行了代码签名。这些证书在野广泛存在,也在其他恶意软件中被滥用。DirtyMoe driver的主要功能如下:

总结

DirtyMoe driver提供了广泛的 rootkit 和后门技术,提供了隐藏恶意进程、服务和注册表项的关键功能,可以执行向系统文件夹写入文件、写入系统注册表、结束任意进程等操作。DirtyMoe driver可以在内核和用户模式下隐藏自身和其他恶意软件活动,也可以在内核权限下执行从用户模式接收到的命令。此外,DirtyMoe driver可以将任意 DLL 文件注入目标进程,也包含驱动程序审查文件系统内容的功能。