【安全资讯】APT37组织针对韩国网络媒体发起攻击

引言

简况

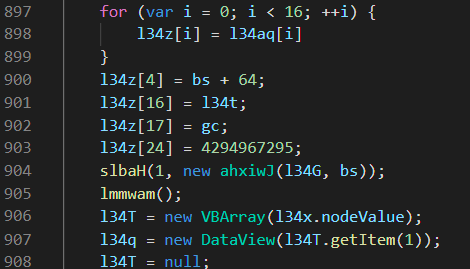

2021 年 4 月,研究人员发现可疑代码通过 www.dailynk[.]com 加载到jquery[.]services 的恶意子域。攻击者修改了Daily NK 网站合法文件的内容,包括重定向用户以从攻击者的恶意子域加载恶意 JavaScript 的代码。恶意代码只在短时间内添加并被迅速删除,因此此攻击活动很难被识别。研究人员观察到攻击者使用了Internet Explorer的一个漏洞CVE-2020-1380,在Daily NK的合法文件中添加了混淆代码,如果用户使用 Internet Explorer访问Daily NK,则页面将加载额外的 JavaScript 文件。攻击者也使用了CVE-2021-26411,这是另一个针对 Internet Explorer 和 Microsoft Edge 旧版本的漏洞。重定向代码的设置方式与 CVE-2020-1380 相同,但使用的漏洞利用代码不同。在两种情况中,攻击者都利用存储在 SVG 标签中的编码内容来存储密钥字符串及其初始负载。所使用的漏洞利用代码如下图:

另一种情况下,攻击者使用不同的子域托管新的恶意软件,根据恶意软件中观察到的 PDB 字符串,研究人员将其命名为BLUELIGHT。在成功交付 Cobalt Strike 之后,BLUELIGHT很可能被用作辅助载荷。BLUELIGHT 恶意软件系列使用不同的云提供商,在此示例中利用 Microsoft Graph API 。启动时,BLUELIGHT 使用硬编码参数执行 oauth2 令牌身份验证。

客户端通过身份验证后,BLUELIGHT在 OneDrive 应用程序文件夹中创建一个新的子目录,并使用 C2 协议的几个子目录填充,子目录名称为:logonormal、background、theme、round。随后,BLUELIGHT恶意软件将收集包含以下信息的数据:用户名计算机名称、操作系统版本、网络IP、默认接口的本地IP、当地时间、植入二进制文件是 32 位还是 64 位、进程 SID 权限级别、进程文件名、已安装的 AV 产品列表以及受感染的机器是否运行了 VM 工具。