【安全资讯】巴西黑客组织针对拉丁美洲展开攻击活动

引言

研究人员近日观察到一组针对拉丁美洲的旅游和酒店组织的恶意软件活动,攻击者在活动中使用多种感染组件传播njRAT 和 AsyncRAT。研究人员还发现了一个名为“Crypter 3losh rat”的构建器/加密器,这个加密器由“alosh”组织开发。此活动由来自巴西的黑客组织发起,活动中使用的技术与Aggah组织的技术相似。

简况

此次攻击活动的目标国家主要位于拉丁美洲,如下图:

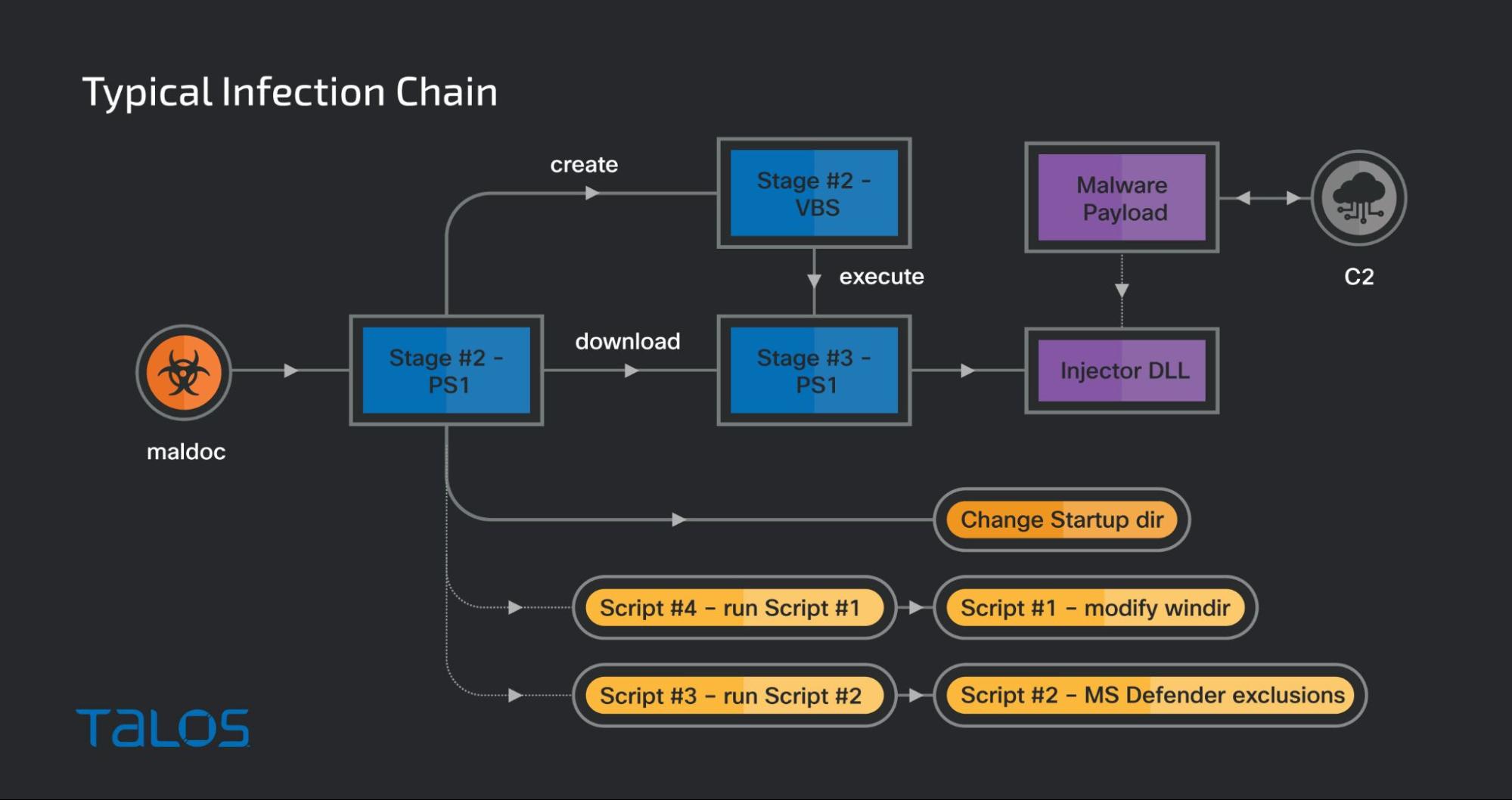

在针对拉丁美洲国家的活动中,攻击者向受害者发送恶意垃圾邮件充当感染的切入点,恶意文档通常为酒店预订日期等主题,邮件内容是葡萄牙语。一旦启用宏,随后会执行PowerShell脚本禁用AMSI等反病毒保护功能,并最终提供 RAT 有效负载。目前发现的恶意软件负载包括AsyncRAT和njRAT。研究人员还发现了攻击者使用的构建器,该构建器创建用于攻击链各个阶段的多个脚本,名为“Crypter 3losh RAT”。该构建器包含一组以资源形式嵌入其中的恶意脚本,这些脚本根据攻击者提供的输入进行修改以生成各种脚本。构建器内置于 .NET 中,可以执行各种恶意操作。攻击活动完整的感染链如下图:

此次攻击活动与Aggah组织发起的活动存在一些共同点,两组活动的攻击者使用相同的结构、语法和变量名称。PowerShell 脚本也都存在于“3losh rat”加密器中。这表明两个攻击者可能使用通用加密器来构建感染链。Aggah 分发的恶意软件家族也与拉丁美洲活动中的恶意软件家族非常相似,即 AsyncRAT 和 njRAT。但是,这两个活动集之间存在一些区别。Aggah 在攻击活动中严重依赖 URL 重定向服务,但此次针对拉丁美洲的活动中没有使用这些服务。Aggah 会严重滥用公共托管服务(例如 Blogger、Pastebin、Web Archive 等)来托管其恶意组件。但针对拉丁美洲的攻击活动表明,攻击者更倾向于使用受损的网站来托管其组件和有效载荷。

目前,研究人员已发现三个使用相同的 Crypter 和感染脚本的活动:

1.密码器开发者“Alosh”进行的活动。

2.巴西威胁行为组织针对拉丁美洲开展的活动。

3.“Aggah”组织使用“3losh rat”密码器中的脚本的攻击活动。

总结

此次攻击活动于 2020 年 10 月开始,主要目标为拉丁美洲的旅游和酒店业,攻击者在活动中传播ASYRAT和njRAT恶意软件。攻击者与Aggah组织使用相同的 Crypter,这表明构建器的开发者Alosh很可能已将构建器出售给了两个威胁组织。此类威胁将来可能会激增,企业应该对此类威胁保持高度警惕。