【安全资讯】APT-C-27组织新增移动端攻击武器FlutterSpy

引言

2021年8月,研究人员发现中东APT-C-27组织在今年4月投入了一个新的使用Flutter开发的移动端RAT,研究人员将其命名为FlutterSpy家族。FlutterSpy是APT-C-27组织利用网上开源的“flutter_vpn_example”项目进行个性化定制添加恶意代码快速开发出的一款RAT。相比原来的移动端武器Raddex,FlutterSpy的功能更加简单,目前其恶意功能仅包含窃取设备和通讯录信息,猜测其处于新定制化的初期阶段。

简况

APT-C-27(黄金鼠)组织属于中东某国家电子军的其中一个分支,自2014年起,该组织对叙利亚地区展开了有组织、有计划、有针对性的长期不间断攻击。其攻击涵盖Android和Windows两大平台,通常利用社交网络和钓鱼网址等方式进行开展攻击。黄金鼠组织在今年4月初采用了一个VPN相关的钓鱼网站进行移动端新武器FlutterSpy载荷投递。此次涉及的钓鱼网站及对应载荷如下图:

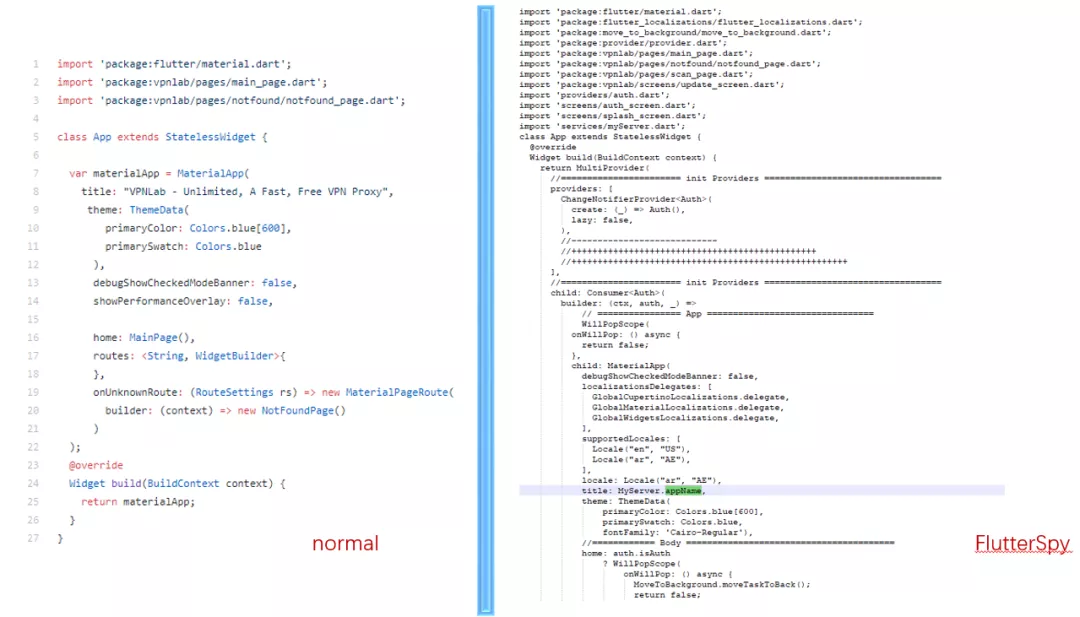

此次APT-C-27组织投入的移动端攻击FlutterSpy,应该是其为了躲避已被多家安全厂商识别的移动端武器Raddex而进行的一种新尝试。这种采用新语言或者新框架开发进行更换攻击武器的方式更多的出现在这几年的windows平台上的高级威胁攻击中,可见攻击者的攻击手法在不同平台上本质是具有一致性的。FlutterSpy使用Flutter开发,此次攻击者直接修改了一个VPN开源项目,直接插入窃取设备和通讯录信息恶意功能。开源正常VPN与FlutterSpy代码入口对比如下:

总结

APT-C-27组织此次对移动RAT进行迭代升级攻击,也再一次印证了军事实战的升维,网络空间作战行动已是常态化、多样化。另外一些在windows平台上成熟运用的攻击技术也逐渐扩展到移动平台上,这也意味着移动端的安全不容忽视。