【安全资讯】APT-C-09组织近期攻击活动披露

引言

近日,研究人员捕获到APT-C-09组织使用美女图片作为诱饵的恶意样本,这些样本通过婚介主题来诱骗用户执行恶意程序或文档文件,运行后释放并打开对应图片文件,自身主体则与服务器连接,接收指令数据,达到攻击者远程控制用户设备的效果。APT-C-09(摩诃草)组织,又称HangOver、VICEROY TIGER、The Dropping Elephant、Patchwork,是一个来自于南亚地区的境外APT组织,该组织已持续活跃了7年。APT-C-09组织主要针对中国、巴基斯坦等亚洲地区国家进行网络间谍活动,其中以窃取敏感信息为主。

简况

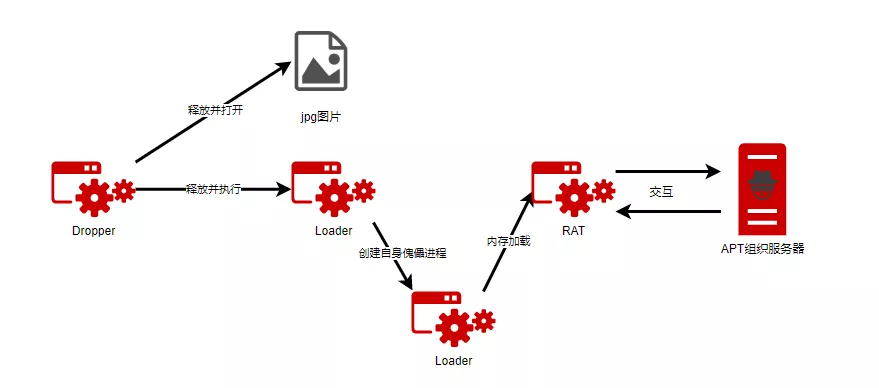

本次攻击流程与以往APT-C-09使用流程相似。恶意程序启动后,会释放文件到目录“%Appdata%”下,命名为“Muneeza Mukkarum.jpg”。检测路径“%Appdate%\microsoft.dat”是否存在,若不存在,则从释放PE文件到该路径,并执行该文件。随后通过cmd.exe执行命令删除自身。攻击流程图如下:

|

ekrn.exe |

egui.exe |

avg |

AVGUI |

|

bdagent |

gziface |

bitdefender_isecurity.exe |

uiSeAgnt.exe |

|

ccSvcHst.exe |

norton |

nis.exe |

ns.exe |

|

AvkTray |

AVKTray |

apvui.exe |

avp |

|

AvastUI |

onlinent.exe |

PSUAMain.exe |

escanmon.exe |

|

escanpro.exe |

Tray.exe |

Prd.EventViewer.exe |

MsMpEng.exe |

|

MpCmdRun.exe |

NisSrv.exe |

zatray.exe |

AkSA.exe |

|

fshoster32.exe |

若不存在相关的杀毒程序,则尝试提升自身权限。随后从资源获取加密数据进行解密,创建自身傀儡进程将解密后的PE文件装载到该傀儡进程运行。最终将自身拷贝至路径"%ProgramData%\ProgramDataUpdate\dwm.exe" 。通过COM组件在 ”%startup%” 目录下创建快捷方式指向该路径,完成持久化动作。本次恶意程序在对杀毒程序检测时,当进程内存在以下两种进程(“K7SysMon.exe“和”k7tsecurity.exe“)时,会绕过提权步骤。这两种进程指向印度防病毒软件企业“K7 Total Security”,研究人员推测攻击者凭借该方式来筛选攻击者范围。

本次攻击活动使用的loader与APT-C-09以往使用的loader在整体代码上存在高度相似。通过对RAT连通的IP进行关联,研究人员发现存在同一C段下的IP存在恶意宏文件,使用与APT-C-09以往类似的宏脚本。并且本次攻击活动的样本中,携带的数字签名“Accelerate Technologies ltd“同样也是APT-C-09惯用的数字签名。

总结

此次样本表现出APT-C-09组织在攻击思路上,从企业化朝着个人化的转变趋势。这样的趋势使得攻击方需要搜集更多的目标个人信息,也意味着APT-C-09背后势力对于情报方向上资源投入日益加重的倾向。