【安全资讯】海莲花 APT组织以“冠状病毒”及“H5N1”为主题进行攻击分析

1.<spantimes new="" roman"'=""> </spantimes>样本背景<o:p></o:p>

2020年2月初,安恒猎影威胁情报分析团队监控到海莲花APT攻击组织通过鱼叉式钓鱼邮件的方式对我国医疗机构发起了攻击。

2.<spantimes new="" roman"'=""> </spantimes>详细分析<o:p></o:p>

由于两个附件的恶意文件类似,回连域名也相同,这里分析其中一个,以“冠状病毒实时更新:中国正在追踪来自湖北的旅行者”样本为例。

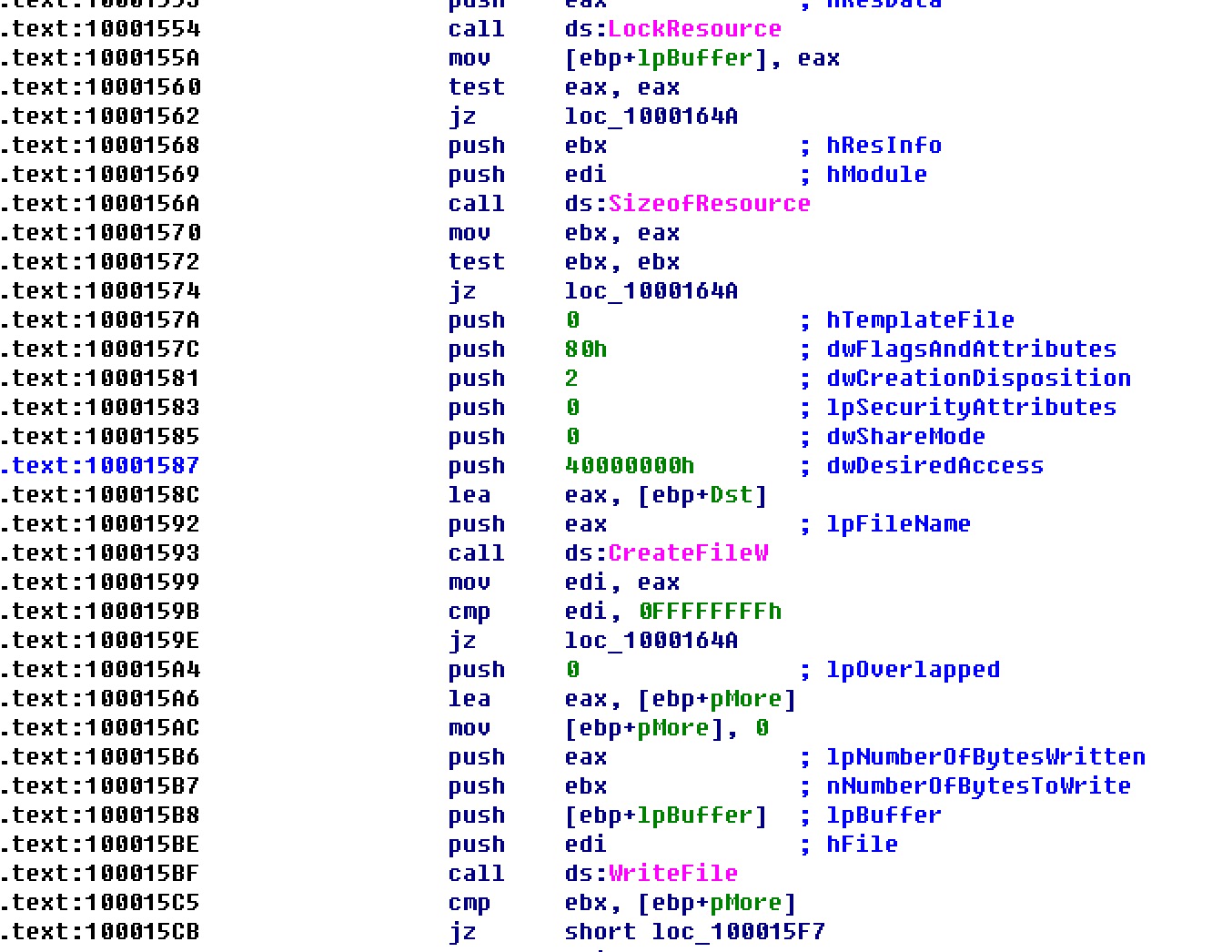

样本会打开假的文档起到迷惑作用。伪装文档和恶意程序载荷放在资源段中,通过资源段获取资源将伪装文档释放到%temp%目录下,

并打开文档<o:p></o:p>

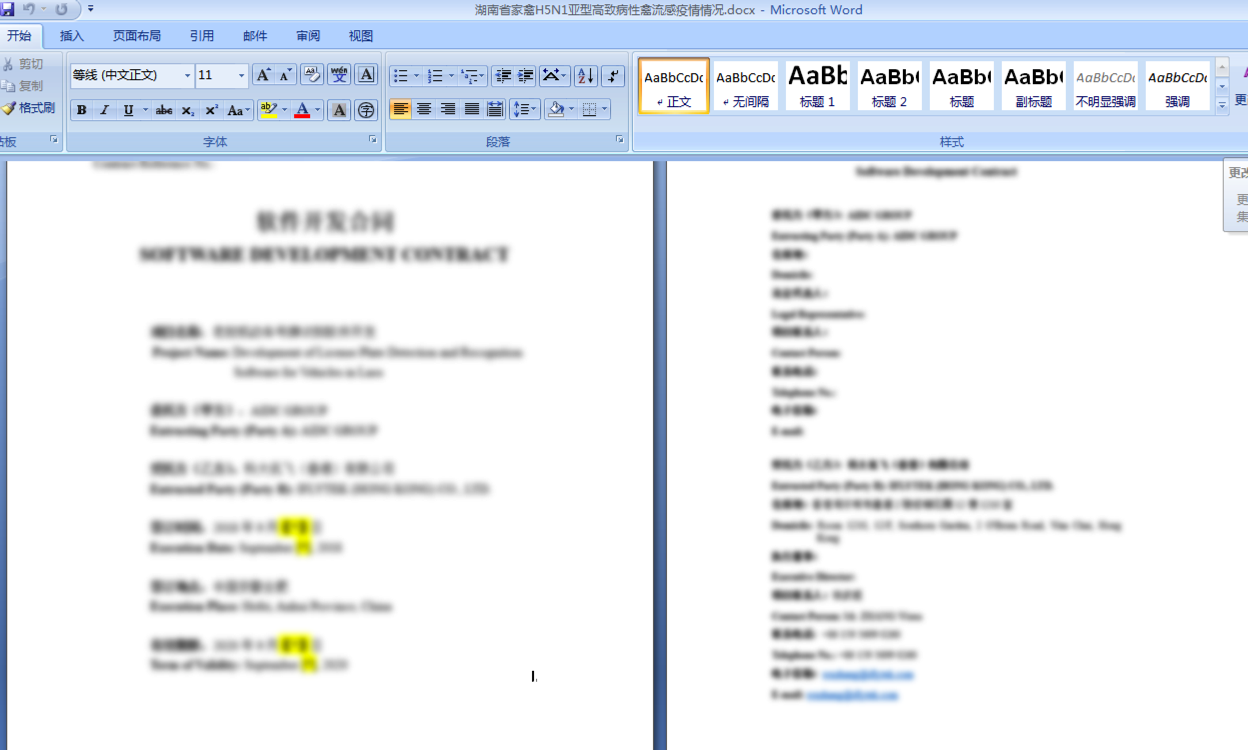

打开后的文档内容如下图所示:<o:p></o:p>

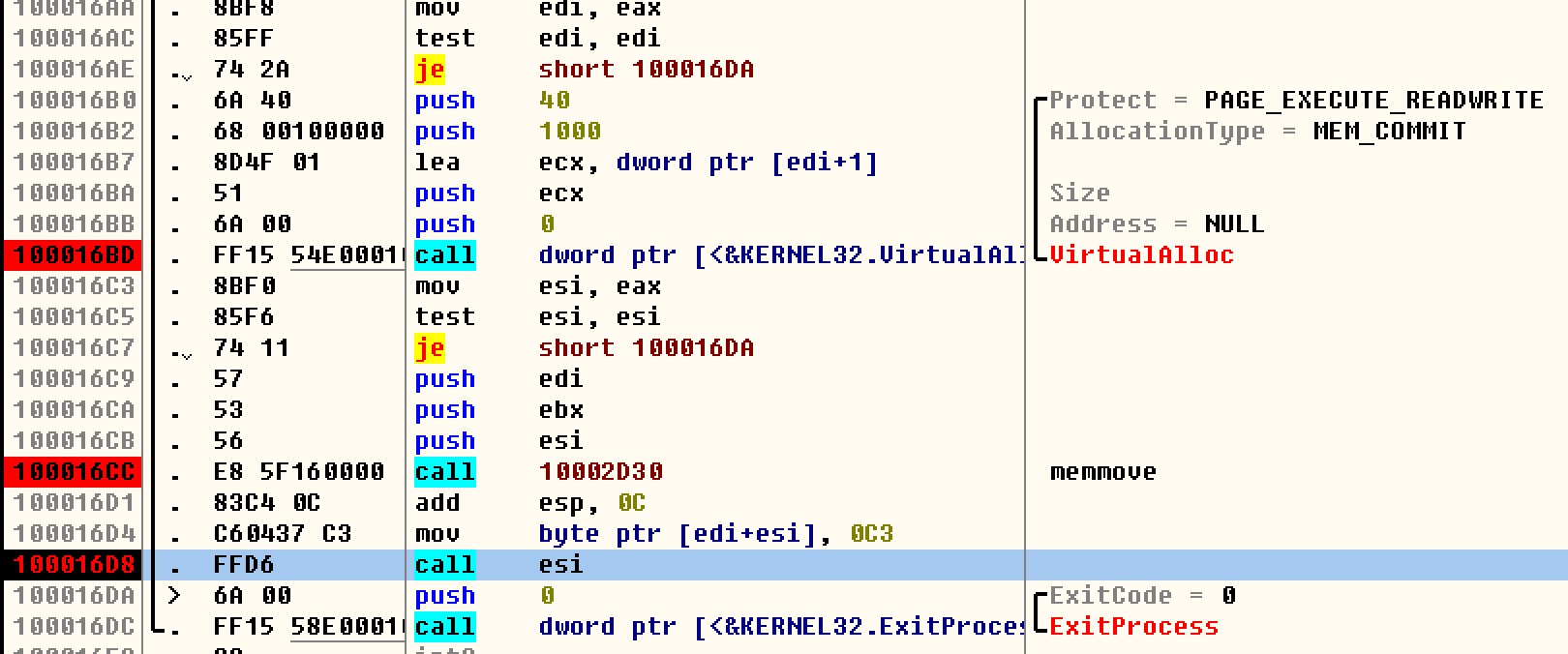

然后继续将资源段中的恶意载荷代码拷贝到虚拟内存中执行,<o:p></o:p>

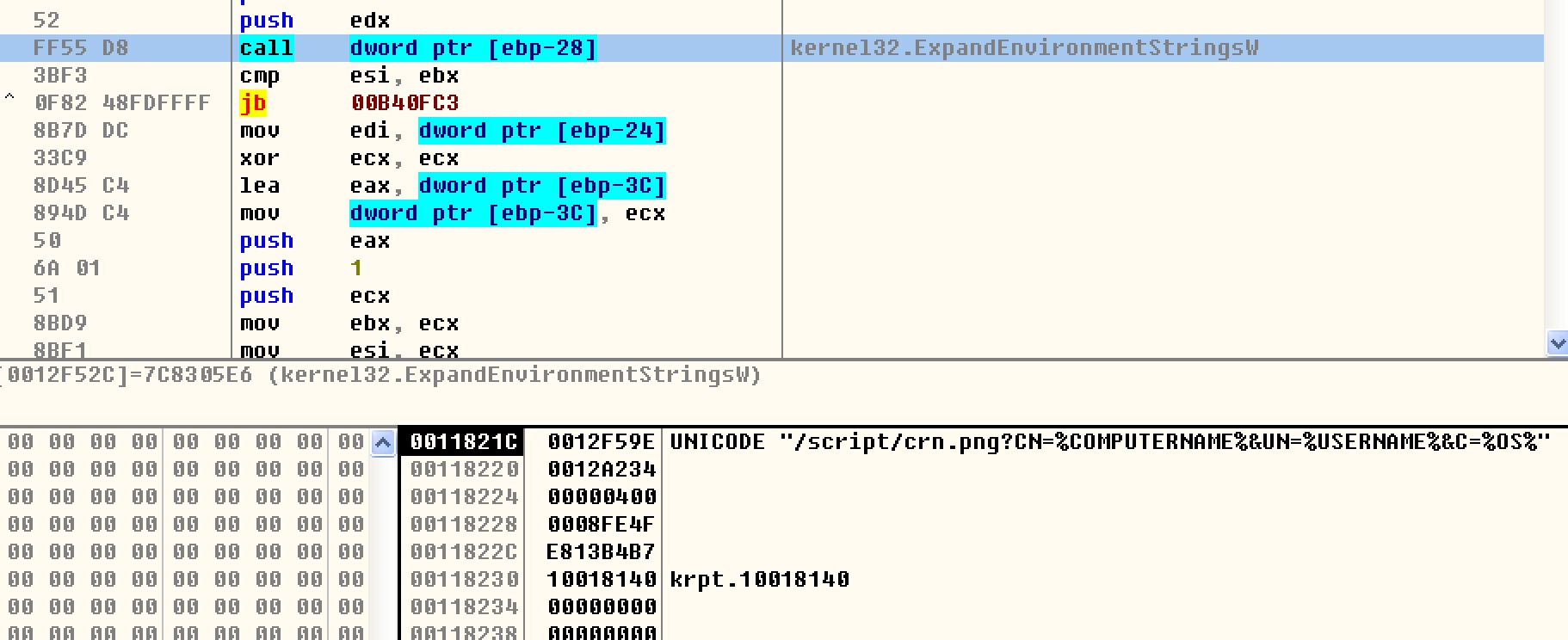

该代码包含一定的混淆,需要逐步解密出关键代码,获取到关键函数后,恶意载荷会回连到<spantimes new="" roman"'=""> </spantimes>“libjs.inquirerjs[.]com”

并且会先获取一些计算机的基础信息,如计算机名、用户名、操作系统等。<o:p></o:p>

后续会再解密出一个DLL组件,并在内存中调用功能,<o:p></o:p>

并且会回连第二个域名“vitlescaux[.]com”,<o:p></o:p>

并等待接收更多指令。<o:p></o:p>

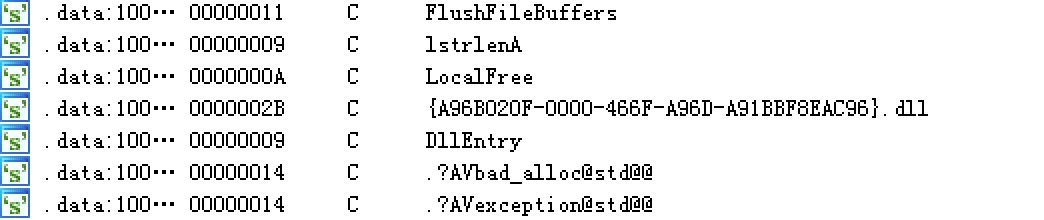

从后续解密出的DLL组件中还包含特殊字符串,“{A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll”

该结构和海莲花的一款常用木马比较相符。<o:p></o:p>

<o:p> </o:p>

另外一个文件“湖南省家禽H5N1亚型高致病性禽流感疫情情况”,也利用大量类似的DLL劫持手段,展示一个伪装的图片,图片是关于“科大讯飞香港公司的开发合同”:<o:p></o:p>

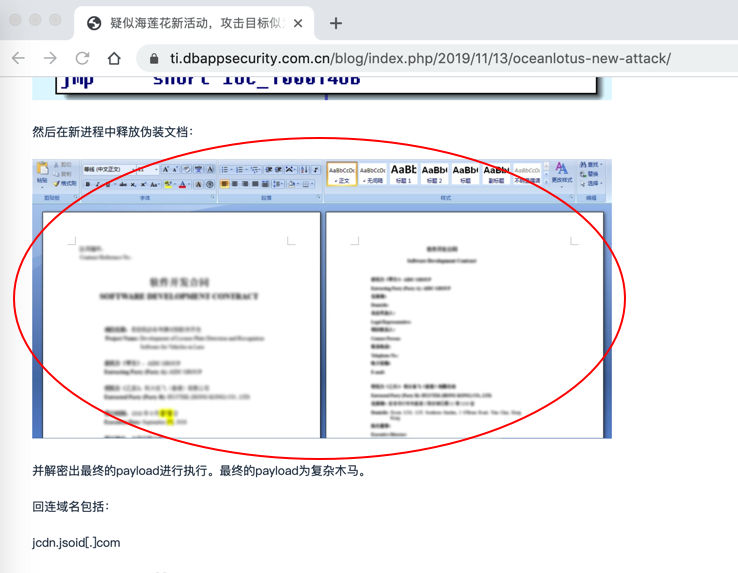

事实上,该文件使用的伪装文档和我们原来分析的《疑似海莲花新活动,攻击目标似为国内大型企业》类似,地址:https://ti.dbappsecurity.com.cn/blog/index.php/2019/11/13/oceanlotus-new-attack/<o:p></o:p>

<o:p> </o:p>

<o:p> </o:p>

3.<spantimes new="" roman"'=""> </spantimes>组织分析<o:p></o:p>

本次攻击TTP和海莲花以往攻击形式相同,并且域名“libjs.inquirerjs[.]com”被标记为海莲花所有。

所有本次攻击可确认为海莲花所为。