【安全资讯】FIN7黑客组织发展史回顾

引言

FIN7又名CARBON SPIDER,自 2013 年以来一直活跃,是最早开始运营的网络犯罪组织之一。2021 年 8 月 30 日,研究人员发表报告,介绍了CARBON SPIDER组织在2015年到2021年之间,攻击方式的转变、使用的工具的发展,以及研究人员将Darkside归因于CARBON SPIDER组织的原因。

简况

CARBON SPIDER组织在 2015 年至 2020 年期间,针对酒店公司 POS 设备开展小规模攻击活动,使用的恶意软件包括 Sekur RAT, VB Flash, Bateleur和Harpy。攻击者使用包括PILLOWMINT在内的 POS 恶意软件收集并出售信用卡跟踪数据。

2020 年,CARBON SPIDER对其运营进行了大幅改革。2020 年 4 月,攻击者的目标突然不再限于POS设备,使用PINCHY SPIDER组织的REvil勒索软件进行大猎物狩猎活动 (BGH) 。2020年4月28日,研究人员观察到Domenus VBS分发的活动,活动使用包含Google Docs链接的鱼叉式网络钓鱼电子邮件。生成的Google Docs页面包含一个链接,单击该链接会将用户最终重定向到受感染的 SharePoint 站点。受害人会在此看到包含一个ZIP文件的Domenus VBS文件,一旦打开该文件,就会下载并执行Harpy恶意软件。 此次活动中重定向URL与一些使用传播REvil勒索软件的样本托管于同一IP地址。因此研究人员以中等置信度认CARBON SPIDER组织传播REvil的恶意活动可能始于JSS Loader或Domenus VBS/JS感染。

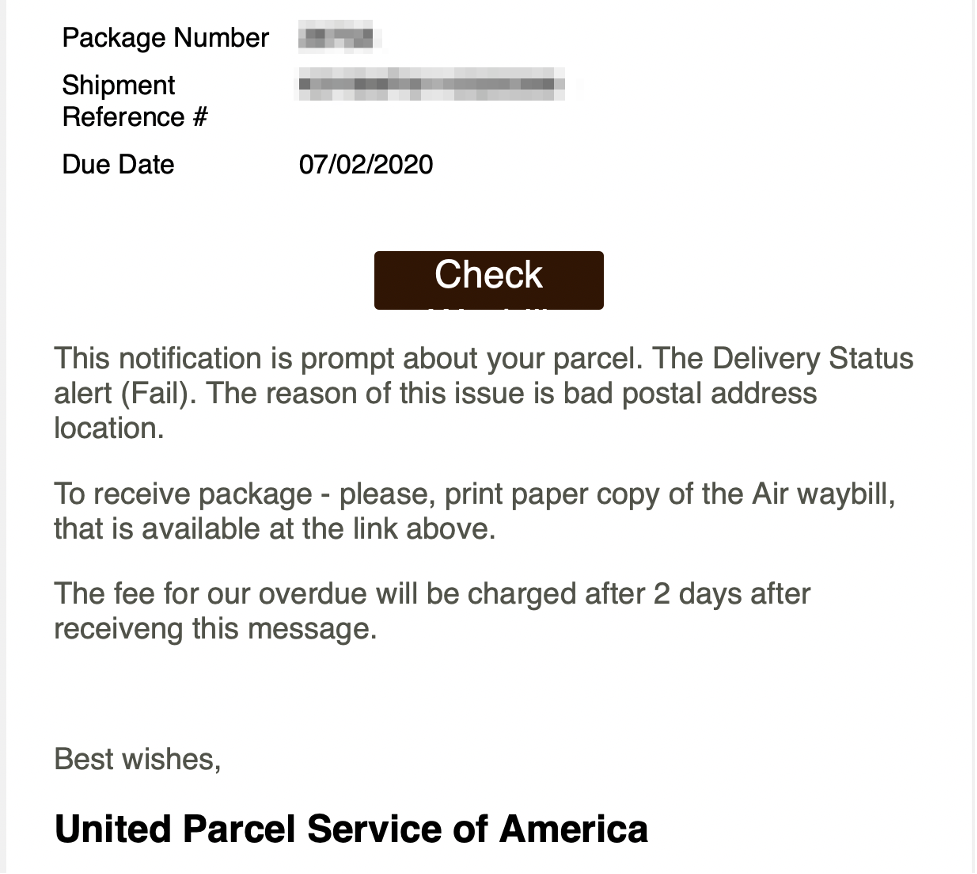

2020 年 7 月 1 日,CARBON SPIDER发送主题为“包裹状态通知”的网络钓鱼电子邮件。邮件正文试图冒充 UPS通知,但包含若干语法错误和非惯用术语。网络钓鱼电子邮件如下:

链接指向一个Google 文档页面,其中包含一个重定向到 ZIP 文件的链接。ZIP文件托管于一个SharePoint帐户,包含Domenus VBS,可以下载Harpy恶意软件。在此次攻击中,CARBON SPIDER 还使用了KillACK PS 后门,通过 PowerShell 和 PowerShell ISE 执行恶意软件。

研究人员以中等置信度认为CARBON SPIDER组织负责创建Darkside并引入 RaaS 附属计划。因为多起独立的Darkside攻击事件可归因于 CARBON SPIDER组织。CARBON SPIDER 在 2020 年 8 月首次推广DarkSide勒索软件。与许多其他勒索软件运营商类似,CARBON SPIDER 不仅使用Darkside加密受害者文件,而且还窃取数据以在 Tor 上托管的专用泄漏站点 (DLS) 上发布。2020 年 11 月,攻击者开启了Darkside勒索软件即服务计划,允许其他参与者使用勒索软件,并收取赎金分成。

总结

CARBON SPIDER 从 POS 恶意软件到 BGH 勒索软件攻击的转变体现了网络犯罪领域的趋势。许多以前依赖银行木马(例如INDRIK SPIDER)或 POS 恶意软件(例如GRACEFUL SPIDER)的攻击者开始转向专注于勒索软件,这体现出了 BGH 活动的丰厚利润。