【安全资讯】针对电子元器件行业的攻击活动分析

引言

研究人员捕获到多起针对电子元器件企业的钓鱼邮件攻击活动,攻击目标涉及多家电子元器件行业的上市公司或上下游供应商,包括弘忆国际股份有限公司(中国台湾)、questcomp(美国加利福尼亚)、axitea(意大利米兰)等。攻击者以虚假的发票单据为邮件标题发起鱼叉式钓鱼攻击并进一步向目标设备植入Dridex木马,攻击中利用了宏隐藏、多层Loader混淆加密、API动态获取、API向量异常处理调用等多种技术手段对抗分析,同时其回连的网络基础设施均采用CDN和P2P代理节点来规避追踪与检测。

简况

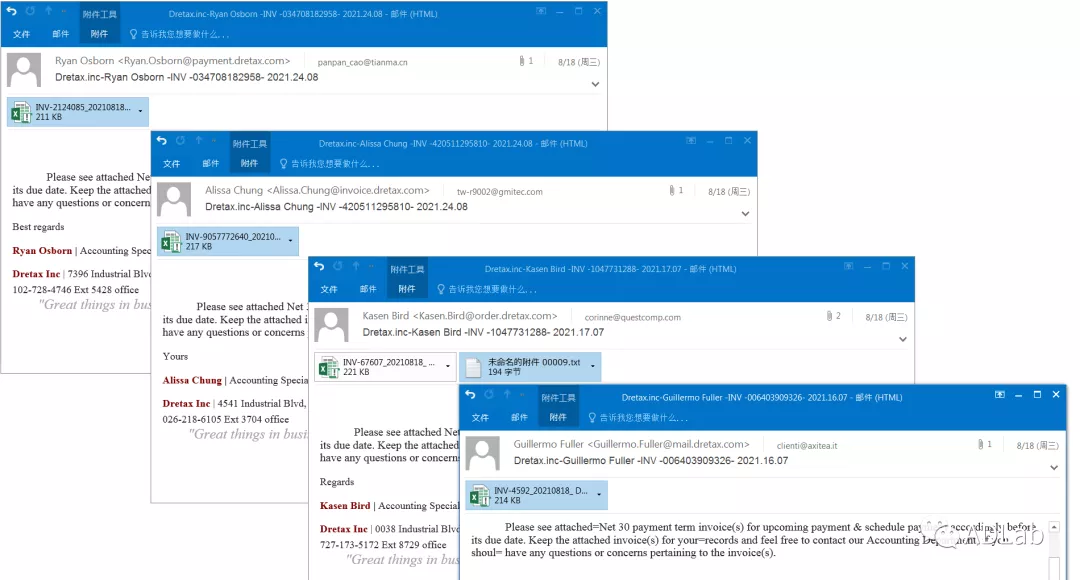

攻击者在此次攻击活动中使用了定制的钓鱼邮件模板进行发票类钓鱼邮件的自动化生成和攻击,并针对邮件中涉及发送人、发票序号、发票日期等内容进行了随机化处理。其中,发件人的邮箱后缀被精心伪装成与发票、订单相关的内容,例如payment.dretax.com、invoice.dretax.com、order.dretax.com、mail.dretax.com,邮件标题与附件名也均通过公司名(Dretax.inc)、INV(invoice缩写,译为发票)、日期、编号(随机生成)、发件人名(随机生成)等进行组合伪装,钓鱼邮件如下图:

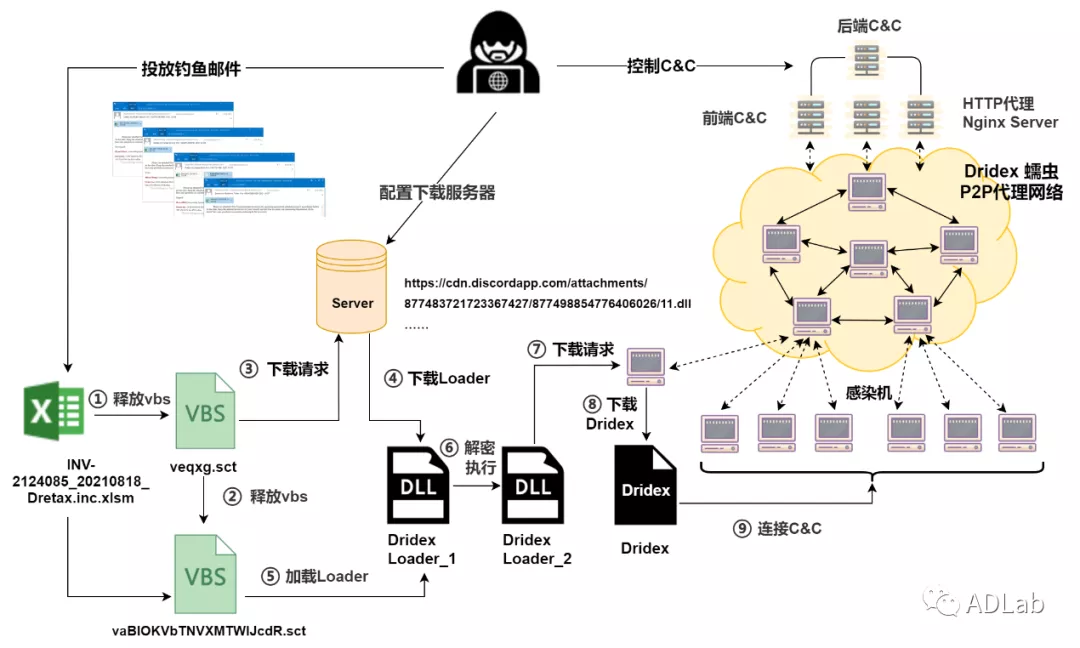

攻击者将带有恶意附件的钓鱼邮件投递至电子元器件企业员工,一旦钓鱼计划成功,恶意宏会释放并执行VBScript脚本,该脚本是一个下载器,尝试通过聊天软件Discord的CDN服务下载黑客托管的恶意DLL文件,同时会释放另一个VBScript脚本来加载该恶意DLL。加载的DLL实则为Dridex木马Loader,其使用了多层打包的方式进行下发,在内存中经过2次解密释放Loader后最终从C&C服务器下载执行Dridex木马,并进一步连接至Dridex的P2P代理网络执行恶意操作。此次攻击活动完整的流程如下:

Dridex是一款以窃取银行账户凭证为目的,集僵尸、窃密木马、邮件蠕虫、勒索软件等众多功能于一体的综合性蠕虫病毒,由于其拥有复杂的P2P控制机制、多层代理、快速变异、内外网双渠道感染、RSA-AES通信加密等特点,受攻击企业一旦中招,可能引起内网扩散感染并进一步造成失泄密、遭受勒索攻击、生产线停摆等严重的后果。

总结

此次攻击涉及的目标均为电子元器件行业的相关公司,没有以特定国家为攻击目标,攻击目的可能是窃取电子元器件公司的机密数据或技术资料,同时可能进一步通过加密数据勒索、数据泄漏勒索、锁定系统勒索等手段来牟取更多的经济利益。